第8回 “あのセキュリティ事故”はどうやったら防げた? 検証委員会

高速処理でHTTPS暗号化トラフィックも漏れなく検査、WSG専用機の「FortiProxy」

ニセ広告にだまされ社員のPCがランサムウェア感染! どうやったら防げた?

提供: フォーティネット

■今回のセキュリティ事故:

社員数およそ2500名の中堅物流企業・H社では、社内からのWebアクセスのセキュリティ対策として、次世代ファイアウォール(NGFW)が内蔵するWebプロキシ機能を利用していた。H社の社内ネットワークに接続したクライアントは、PCでもスマートフォンでも自動的にプロキシ設定がなされ、プロキシ経由でなければWebにはアクセスできない。

ただし近年は、社内でSaaSやビデオ会議の利用が増加し、朝の始業時や夕方といった利用のピーク時にネットワークパフォーマンスが低下していた。特に問題だったのが、暗号化されたSSL/TLS通信(HTTPS通信)の処理と、セッション数の増加である。

NGFWが備えるアンチウイルス、Webフィルタリング、IPS(侵入防御システム)などのセキュリティを完全に機能させるためには、プロキシでいったんトラフィックの暗号化を解除(復号)し、検査したうえで再暗号化する必要がある。しかし、NGFWにとってこれは非常に負荷の大きい処理だ。また、SaaSアプリケーションは同時に多数のセッションを確立するものが多く、これも負荷を与える。H社が導入しているNGFWでは、こうした処理負荷に耐えきれず、パフォーマンス低下の大きな原因となっていた。

多くの社員から不満の声が上がりはじめたことから、H社の情報システム部門ではNGFWを上位モデルにリプレースし、この問題を解決する方針を決めた。ただし、NGFWのリプレースは高額であり、来年度のIT予算執行を待つ必要があるため、ひとまず次善の策として、検査するSSL/TLS通信の対象を一部のクラウドサービスだけに絞り込み、処理負荷を軽くして運用を続けることにした。

そんな中で事故が起きた。ある社員が昼休みに業務PCでSNSにアクセスし、表示された広告バナーをクリックしたところ、「ウイルス感染!」という警告画面が表示された。あわてた社員が、画面の指示通りに“ウイルス削除ツール”をダウンロード、実行したところ、本当にランサムウェアに感染してしまったのだ。

実は、社員がクリックした広告バナーは偽物、「ウイルス感染!」という警告も偽物、もちろん“ウイルス削除ツール”も偽物で、ランサムウェアを実行させるための“攻撃者の罠”だった。不幸中の幸いで、PC上のアンチウイルスソフトがランサムウェアの不審なふるまいを検知し、数十秒後にブロックしたため、社内に被害が拡大することはなかった。それでも、PC上にあった社員の業務ファイルの多くが失われてしまった。

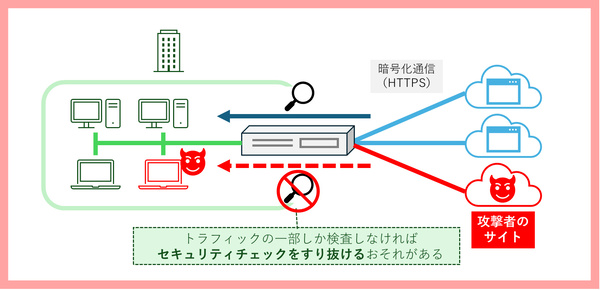

情報システム部門の担当者が調べたところ、攻撃者のサイトにはHTTPSでアクセスするようになっており、ランサムウェアはその暗号化トラフィックにまぎれてNGFWのセキュリティチェックを回避していた。やはり、すべてのWebトラフィックを検査しておくべきだったのだが、やむを得ない事情もあった。……この事故は、どうやったら防げたのだろうか?

※このストーリーはフィクションです。実在する組織や人物とは関係ありません。

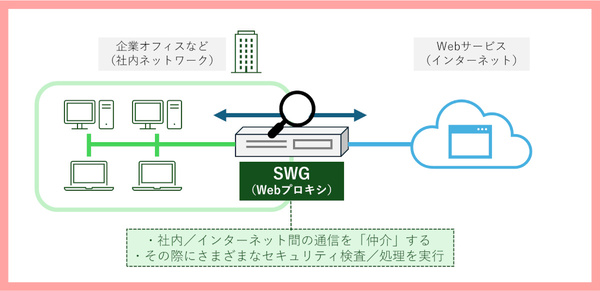

Webプロキシから「セキュアWebゲートウェイ(SWG)」への進化

Webプロキシは、企業や組織のネットワークゲートウェイに設置されるセキュリティ技術のひとつだ、企業ネットワーク内のクライアント(PCやスマートフォン)と、インターネット上のWebサーバーの中間で、通信を仲介する役割を果たす(proxyは本来「代理人」という意味)。その歴史は古く、インターネットが普及し始めた1990年代から広く利用されている。

Webプロキシが登場したころの目的は、「Webコンテンツのキャッシュによる通信高速化」や「社外(インターネット)からの不正アクセスの防止」というシンプルなものだった。しかし、プロキシを使えば「Webアクセスのトラフィックを中間で検査できる」メリットがあることから、そこに高度なセキュリティ機能が追加されていく。現在では「セキュアWebゲートウェイ(SWG)」と呼ばれるようになっている。

SWGは、Webプロキシにさまざまなセキュリティ機能が統合されたものだ。一般的には、「Webフィルタリング」「マルウェア検知」「アプリケーション制御」「DLP(データ漏洩防止)」といった機能が統合されている。SWGを通過するWebトラフィックをすべて監視し、セキュリティチェックを行って、リスクの高い通信を検知/警告/ブロックする仕組みだ。

大規模なネットワークであればSWG専用機(アプライアンス)が利用されるが、中規模以下の場合は、SWGの機能を統合したNGFWを導入しているケースが多い。SWGは“Webアクセス専門”のセキュリティ、NGFWは幅広く“ネットワークトラフィック一般のセキュリティ”という違いがある。中小規模のオフィスであれば、NGFW 1台に統合されたもののほうが、運用管理のコストや手間を抑えられて便利だろう。

暗号化トラフィックを検査する「SSLインスペクション」が必須に

ただし、SWGにおいては近年、大きな課題が生じている。今回取り上げた事故にもある「SSL/TLSトラフィック(HTTPSトラフィック)の増加」と「TCPセッション数の増加」を主な原因とする、「アクセスパフォーマンスの低下」だ。

暗号化されたトラフィックの内容を検査するには、いったん暗号化を解除(復号)し、検査したのちに再び暗号化して送信する必要がある。「SSLインスペクション」と呼ばれるこの処理は、ハードウェア的に復号/再暗号化の計算負荷が高く、スループットの大きな低下につながる。

NGFWのカタログを見ると、SSLインスペクションを有効にした場合の「SSLインスペクションスループット」が記載されているが、通常時(SSLインスペクションなしの通信)と比べると、スループットの数字が“10分の1以下”ということもある。つまり、それだけSSLインスペクションの処理負荷は高いというわけだ。

Webサイト/Webサービス側でHTTPSの利用が一般的になったことで、SSLインスペクションの処理がボトルネックとなり、Webアクセスのパフォーマンス低下に悩んでいる企業は多いだろう。

こうしたパフォーマンス低下を回避するため、SSLインスペクションの適用対象を一部のトラフィックだけに限定したり、完全に無効にしたりする運用も行われているようだ。この場合、対象外の暗号化トラフィックには簡単なセキュリティチェックしか行えず、ほとんど“素通し”の状態になってしまう。

その結果生じるのが、今回取り上げたような、暗号化トラフィックを“隠れみの”にしてマルウェアなどの脅威が侵入する事故である。すでに、サイバー攻撃の大半がHTTPS通信を使うようになっており、Webトラフィックを検査なしで素通りさせるのは非常に危険だ。

もうひとつの課題として、近年増加している「リモートワークへの対応」もある。オフィス内にいる場合は拠点のネットワークゲートウェイを経由するため、Webプロキシ(SWG、NGFW)のセキュリティが適用されるが、社外でのリモートワーク時にはこれが使えない。セキュリティ脅威が高まっている現在、こちらも“素通し”ではリスクが高いので、何らかの対策を取るべきだろう。

この連載の記事

- 第14回

sponsored

化学メーカーの研究データが漏洩! 脆弱性診断が見落としたVPN装置… どうやったら防げた? - 第13回

sponsored

病院から患者の個人情報漏洩! “AI世代”研修医が引き起こしたシャドーAI事故……どうやったら防げた? - 第12回

sponsored

工場内からサイバー攻撃発生、しかし攻撃元が見つからない! ……どうやったら防げた? - 第11回

sponsored

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた? - 第10回

sponsored

広告制作で無許可の“シャドーAI”利用、発表前の商品情報が漏洩! どうやったら防げた? - 第9回

sponsored

建設現場で協力会社のPCがランサムウェア感染、工事がストップ! どうやったら防げた? - 第7回

sponsored

社員の“シャドーAI”利用で、取引先の情報が漏洩! どうやったら防げた? - 第6回

sponsored

95Gbpsの大規模DDoS攻撃で、予約サイトがサービス停止に! どうやったら防げた? - 第5回

sponsored

クラウドのサービス開発で健康データ4万件が漏洩の危機! どうやったら防げた? - 第4回

sponsored

EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた?