このブログは、SOCwiseシリーズの一部であり、実践者の観点からSecOpsに関連するすべてのことを掘り下げ、防御側がコンテキストを構築し、自分たちの業務遂行に自信を持てるようにするのに役立つことを目的としています。

サプライチェーン攻撃については多くの説がありますが、少し異なる視点をお届けします。この手法について話す代わりに、SOCにとってどういう攻撃なのか、また昨年明らかになったSolarWindsの信頼できるアプリケーションを利用したSUNBURST攻撃に焦点を当てましょう。

この記事は、当社でセキュリティ運用と脅威ハンティングに関する調査・研究を行うIsmael ValenzuelaとMichael Lelandによるサプライチェーンのハッキングとその背後にある前提に関する議論をお伝えします。特に重要なのは、なぜ今回、このように成功したのかということです。そして最後に、ベストプラクティス、ハードニングによる予防、早期発見について説明します。

マイケル:Ismael、まず、一般的なタイプのサプライチェーンが攻撃するものについて少し話しましょう。過去の経験から、それらは主にソフトウェアであったことがわかっています。ただし、ハードウェアベースのサプライチェーン攻撃も前例のないことではありません。しかし実際には、ベンダーまたは信頼できるサプライヤーになりすまして、悪意のあるコードを信頼できる承認されたアプリケーションに異議を唱えることです。証明書を乗っ取って正当に見えるようにすることさえあります。そして、これはサードパーティのライブラリに注入することに関するものでした。

SUNBURSTに関しては、長いゲームでしたね。これは敵対的な長期間に渡るロングゲーム攻撃であり、計画、ステージング、展開、兵器化、および利益の享受に12か月以上かかりました。そして、私たちのような分析する側が、検出とできれば将来の予防の両方のために私たちが持っているテレメトリのソースをどのように活用できるかについても話します。ほとんどの人が最初に尋ねる質問は、これは新たな攻撃かということですが、明らかにこれは新しい技術や戦術というわけではなく、なぜこれがこれまでとは異なり成功したかについて少し話しましょう。

イズマエル:はい。SolarWindsで最も興味深いのは、サプライチェーン攻撃ではないということです。あなたが言ったように、それは真実だからです。それは新しいことではありません。過去にも同様のことが見られました。Supermicroのように、私たちや他の多くの人たちの周りで過去数年間に多くの論争があり、これらのタイプの攻撃を証明するのは難しいことを私は知っています。しかし、私にとって最も興味深いのは、それがどのように環境に侵入したかだけではなく、正当なアプリケーションへの悪意のあるアップデートを悪用したことでした。たとえば、過去にGitHubのコードを変更したインシデントなどがありましたね? 保護されていないレポート、攻撃者、脅威アクターがコードを変更しています。

これらを特定するために組織ができることについて少しお話しますが、私が本当に強調したいのは攻撃者についてです。彼らには計画がありました。彼らは慎重に環境を危険にさらし、約2週間休眠状態を保ち、その後、最近の調査で見たように、第2段階のペイロードの展開を開始しました。彼らのやり方は非常に興味深いものであり、それがゲームを変えました。根本的には新しいものではありませんが、これまでに見たことのない新たなアプローチがあります。そして、これらの行動を理解して、それらを検出しようとし始めることができるようにすることが重要です。つまり、彼らには計画があるわけですが、私たちはこの種の攻撃への対処が可能かどうかを自問する必要があります。初期ベクトルだけでなく、その後に何が起こるかも含めです。

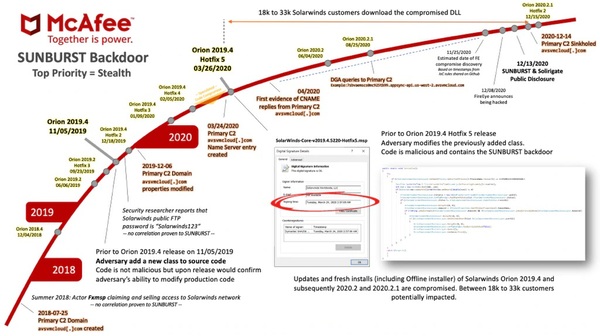

マイケル:タイムライン(下図)を見て、何が起こったかのストーリーアークについて話しましょう。重要なことは、攻撃のずっと前に、アプリケーションの兵器化のずっと前に、展開のずっと前に、敵はこれを計画していたことです。彼らは、非常に特定のベンダーを追いかけていることを知っていました。この場合、SolarWindsは、2018年から2019年初頭にかけて、登録ドメインがすでに登録されていることを知っていました。そして、彼らはほぼ1年後までDNSルックアップを提供しませんでした。しかし、コードアプリケーション2019は2020年の兵器化でした。私たちは、ほぼ1年が経過した月について話していて、彼らは彼らの意図が何であるかを非常によく知っていました。

イズマエル:はい、もちろんです。また、前述したように、バックドアが設置されていても、悪名高いDLLは2週間休止状態になります。そして、彼らは注意深い偵察の発見を開始し、彼らがどこにいるのか、彼らの周りにどんな種類の情報があるのか、ユーザー、そしてアイデンティティ管理を見つけようとします。場合によっては、トークンと資格情報をピボットして盗み、次にクラウドにピボットするのを目にしましたが、そのすべてに時間がかかります。正しい? これは、攻撃者がこれらをステルスに行う方法について多くの知識を持っていることを示しています。しかし、攻撃チェーンの観点から考えると、これらのタイプのアクティビティをキャッチするためのより良い機会がどこにあるかを理解するのにも役立ちます。

マイケル:正確に何が起こったのかを理解するための準備が整い、多くの人が方法論と攻撃のライフサイクルについて話しました。しかし、彼らには計画があり、ツールを活用する方法が特に進んでいませんでした。彼らは、脆弱性を利用するために複数のやや初心者または新しい方法を活用することについて非常に具体的でした。さらに重要なことは、彼らが計画に費やした努力の量であり、悟られないようにするために費やした時間でもありました。SIEMツールであろうとEDRツールであろうと、テレメトリは常に監視されており、何が起こっているのかを示すテレメトリが必要であり、テクニックを活用する方法は非常にステルスでした。

この特定の攻撃に固有の彼らの行動について少し話しましょう。次に、学んだことを中心に防御と防止をより適切に定義する方法について詳しく説明します。

イズマエル:了解です。また、最近見た興味深い点の1つは、ステージ1とステージ2の関連付けを解除して、ステージ1、バックドア/DLLが検出または書き込みされないようにする方法です。もう一度、あなたは長いゲームについて話していました。彼らは計画を立てていました、彼らは長いゲームのために彼らの攻撃を設計していました。特定のマシンからアーティファクトを見つけたとしても、それを元のバックドアまでさかのぼることは困難です。したがって、それらはかなり長い間環境内で永続性を維持します。これは必ずしも新しいことではないことを私は知っています。私たちは長い間防御側に伝えてきました。攻撃者は環境にとどまる必要があるため、永続性を見つけることに集中する必要があります。

コマンドアンドコントロールを検討する必要がありますが、明らかにこれらの手法は進化しています。彼らは、アーティファクト、ステージ2のこれらの異なるシステムのそれぞれでの侵入の痕跡を確実にするために多大な努力を払いました。この時点で、コロンストライクビーコンを使用していることがわかります。これらのビーコンはそれぞれ、組織ごとだけでなく、各組織内のコンピューターごとにも一意でした。それはSOCにとってどういう意味ですか? さて、あなたがこれをしていると想像してください、そしてそれに応じてあなたはマシンから出てくるいくつかの奇妙な振る舞いを見つけます、あなたは指標とあなたが次に何をするつもりかを見ます…。スコーピングでしょ? 私のネットワークの他の場所を見てみましょう。そのドメインに、それらのIPSまたはそれらのレジストリキー、あるいは、たとえばWMIコンシューマーへのアクティビティが入っているのを見ています。しかし、真実は、これらの指標は他のどこでも使用されていなかったということです。あなたの環境でもありません。面白かったです。

マイケル:その段階で悪意のあるものに起因する可能性のある特定の指標がないことを考えると、私たちが知っていることは、それらが一般的なプロトコルを珍しい方法で活用しているということです。この戦術の大部分は、DNSを使用して行われる部分的な抽出を通じて、C2の観点から行われました。DNSトラフィックの種類を正常にまたは効果的に監視していない組織にとって、DNSは非標準のポートで、または四半期ごとに発生し、通常はそれを持たないマシンから発信されたDNSの量と、量のメトリック分析が可能です。たくさん教えてください。実際、検出に活用できるヒューリスティックな値がいくつかあります。物事の保護面、信頼の乱用に関して、他に何を考えるべきでしょうか?

私たちは使用しているアプリケーションを信頼します。ベンダーもです。これは明らかにそれの乱用でした。ゼロトラストは、マイクロセグメンテーションと明示的な検証の両方を組み込むことができる1つの方法論であり、さらに重要なことに、私たちが保証できる最も信頼性の低い方法論です。また、これらのアプリケーションに環境に対する権限と権限、および管理者権限を付与しているという事実についても考えます。これらのアプリケーションで使用されているアカウントとサービスアカウントの両方を監視していることを確認する必要があります。具体的には、アクセスできるものの周囲にドメイン、壁、障壁を規定できるようにするためです。これらのタイプの攻撃の検出または可視性の提供に関して、他に何ができるでしょうか。

イズマエル:複雑な攻撃や高度な攻撃について話しているときは、新しいサイバーセキュリティフレームワークのようなフレームワークの観点から考えるのが好きです。たとえば、予防、検出、対応だけでなく、リスクと資産を最初に特定することも話します。その観点から見て、攻撃チェーンを見ると、これらの攻撃のいくつかの側面は非常に高度でしたが、攻撃者の観点からは常に制限があります。完璧な攻撃というものはありませんので、完璧な攻撃の誤謬に注意してください。攻撃者がやろうとしていることは、あなたがそれらを検出するのに役立つことが常にあります。そのことを念頭に置いて、MITREの攻撃行動、戦術、および手法を、NISTサイバーセキュリティフレームワークの識別、保護、検出のように、マトリックスの一方の側ともう一方の側に配置することを検討してください。

私が提案することのいくつかはリスクの資産を特定することであり、私は常にBCPについて話します。これが継続計画です。サイロで作業することもありますが、組織内に存在する可能性のある、王冠の宝石を示す情報の一部を活用していません。すべてを保護することはできませんが、何を保護するか、そして情報がどのように流れるかを知る必要があります。たとえば、ソフトスポットはどこにありますか、ネットワーク上のベンダーはどこにありますか、製品はどのように更新されますか? それを保護しようとすることによって、それを実施する防御可能な安全なアーキテクチャを決定または定義することはあなたにとって役に立ちます…データの流れ。

保護が失敗した場合、それはあらゆるタイプの保護になり得るファイアウォールルールである可能性があります。ファイアウォールをバイパスする試みは、検出に変えることができます。可視性は、環境全体で持つことが非常に重要です。これは、デバイスを管理するだけでなく、ネットワーク、エンドポイント、およびサーバーも意味します。攻撃者はサーバー、メインコントローラーを追いかけますよね? どうして? 彼らはそれらの資格情報を盗もうとしているので、それらのIDは別の場所で使用され、おそらくクラウドにピボットされます。したがって、ネットワーク全体で十分な可視性を確保することが重要です。つまり、カメラのポイントを適切な場所に向けることが重要です。そのとき、EDRまたはXDRが機能します。これは、そのテレメトリを維持し、何が起こっているのかを可視化し、攻撃を検出する可能性のある製品です。

マイケル:テレメトリにはさまざまな種類があるという事実についてチャットすることで議論を終えるときに重要だと思います。さらに重要なのは、リアルタイムと履歴の両方のテレメトリであり、検出側だけでなく、フォレンジック調査/スコーピング側でも重要であり、敵がどこに着陸したかを正確に理解します。テレメトリにアクセスできるようにするだけでなく、テレメトリがない場合もあります。これは、デバイスでロギングが無効になり、デバイスからの聞き取りが停止すると、SIEMが特定のアセットに対する可視性のギャップを認識し始めることを示すインジケーターです。そのため、エンドポイントとサーバーの両方に導入されたリアルタイムのエンドポイント保護テクノロジーと、分析フレームワークで通常使用されている過去のテレメトリ、およびSIEMなどのテクノロジーの組み合わせがあります。

イズマエル:もちろん、攻撃者がいる場所を見つけるという点を繰り返すと、より簡単に見つけることができます。攻撃チェーン全体を見ると、最初のベクトルを見つけるのは難しいかもしれませんが、特権の取得方法、エスカレーション、および永続性を調べ始めてください。Michael、ログのクリーニングは、エンドポイントでauditpolを使用するか、エンドポイントで新しいファイアウォールルールを作成することにより、監査ログを無効にしているようです。これらのイベントを使用する場合、なぜ誰かがイベントログを一時的にオフにしてからしばらくしてから再びオンにすることで無効にするのでしょうか。まあ、彼らは理由でこれをやっていた。

マイケル:そうですね。それで、私たちは議論を締めくくるつもりです、うまくいけば、これは有益でした。SOCに関連するすべての最新情報を入手できるSecuringTomorrowブログを購読してください。また、専門家によるSOC資料の詳細については、McAfee.com / SOCwiseにアクセスしてください。

SOCwise Series: Practical Considerations on SUNBURST

※本ページの内容は2021年2月4日(US時間)更新の以下のMcAfee Blogの内容です。

原文:SOCwise Series: Practical Considerations on SUNBURST

著者:McAfee,Ismael Valenzuela and Michael Leland