2020年5月25日、新型コロナウイルス感染症(COVID-19)対策としての緊急事態宣言が解除されました。5月25日時点で、日本国内の死者は800人を超え、さまざまな分野の自粛要請により、計り知れない経済的・社会的な影響を日本経済に与えた未曽有の危機も一応の区切りをみせたといえます。まだ予断は禁物ですが、これからは、COVID-19及び同じような脅威をもつ感染症との共存を図っていくための新しい社会づくりに、目を向けていく必要があります。

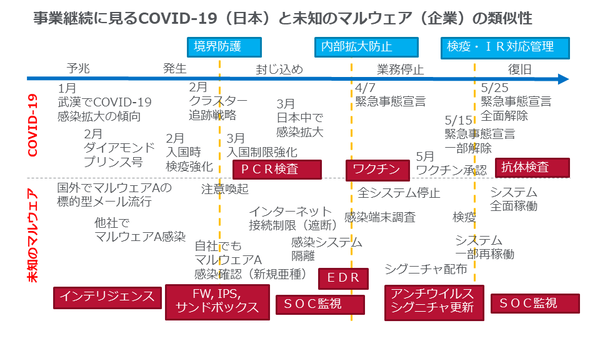

さて、セキュリティの専門家や業務に携わっている皆さんは、今回のCOVID-19の日本の対応と、マルウェア(あえて、ここではウイルスと呼ぶ)のインシデント対応に類似点があることをなんとなく感じ取っていたのではないでしょうか。まさに、実ウイルスとコンピューターウイルスは、感染者が「人」か「コンピューター」の違いはあれ、インシデントの流れやその対応に類似性があるのです。それを私なりに図1のようにまとめてみました。

通常のセキュリティのウイルス感染インシデントは、「予兆」⇒「境界防護」⇒「感染発生」⇒「封じ込め」(失敗すると)「感染拡大」⇒「業務停止」⇒「検疫」⇒「復旧」⇒「再発防止のための監視」という経緯をたどりますが、COVID-19の事態の流れが、非常に似通っているのがわかります。例えば、ファイアウォール、IPSやサンドボックスなどの境界防護は、「入国時の検疫」に相当します。通常はここで大部分の脅威を防ぐことができますが、今回のCOVID-19のように対処法が不明な未知のウイルスは、企業内に侵入することがあります。社内での感染を発見すると、企業システムのインターネット接続制限(入国制限にあたる)を行い、端末に感染がないかどうかを調査します。EDR(Endpoint Detection and Response)は端末における振る舞いの調査なので、(検知率は別として)PCR検査に相当します。また、EDRやSOCによるインシデント解析は、厚労省の専門家チームが実施していた「クラスター追跡調査」と同じ意味合いです。もちろん人を対象とする方が、情報の精度や追跡の困難さがあるという点には違いがあります。ここで封じ込めに失敗すると、感染が拡大し、システムを隔離したり、停止したりすることになり、業務が停止することになります。これは緊急事態宣言と捉えることができるでしょう。復旧への流れは、ワクチン(シグニチャ)ができる速度が、実ウイルスとコンピューターウイルスで異なるため、前者は、新規の感染数や対応チームの余力をみて復旧の判断を行っています。後者は、基本はシグニチャを適用して、検疫(ウイルス駆除)を行うことで復旧をさせ、以後同一の攻撃がないかどうかを監視することになります。

こうしてみると、COVID-19と未知のマルウェアの対応には、共通点が多くあることに気づきます。特に今回のCOVID-19では、発症していない人が感染の媒体となるという点で「脅威が見えない」ことが大きな社会的な課題となっていましたが、コンピューターウイルスの対処も同様で、どの端末がウイルス感染しているのかが見えなければ、感染拡大をして、業務停止という事態に陥ってしまいます。このように、COVID-19対応での課題や対策の考え方を、自社のセキュリティ対策と比べて、改善に活かすことができるのではないでしょうか。

今後、実ウイルスもコンピューターウイルスも、進化を続けることは疑いがありませんが、過去の事例から学び、改善を続けていくことによって、未知の事案であっても、被害を最小化することが可能です。COVID-19は、そのことを改めて認識させてくれたと感じています。

著者:サイバー戦略室 シニアセキュリティアドバイザー 佐々木 弘志