それ自体が新しい取り組みではありませんが、ソーシャルディスタンスを保つための対策を遵守する必要のある人々が膨大であるため、大規模な労働力が在宅勤務を行なっています。現在、ほとんどの企業は、在宅勤務に対応していますが、多くの企業のIT部門は、リモートで全社員のサポートに対応するリソースを備えていないのが実状です。このブログでは、この急激に増加したリモートの労働力による企業への脅威と、リスクを軽減する方法について説明します。

サイバー犯罪者は、自分の目標を達成する機会を求めており、最も抵抗の少ない経路をたどります。サイバー犯罪者が通常使用するMITER ATT&CKに列挙されている最初のアクセスベクトルは、組織へのアクセスを得るためのフィッシングまたは脆弱性の悪用であり、悪意のある目的に対処するために使用されます。従業員が自宅に移動してリモートで作業するようになった今、サイバー犯罪者は家庭のITシステムとネットワークを狙って企業にアクセスするようになります。Raj Samaniが先日の投稿で強調したように、標的型ランサムウェア攻撃は、侵害された企業ネットワークに対する地下での需要の増大を助長しています。従業員が感染前の管理されていないマシンから適切なセキュリティー対策なしに企業ネットワークにアクセスすると、サイバー犯罪者に対する攻撃範囲が大幅に拡大します。これにより、組織が潜在的な違反やランサムウェアのロックダウンの犠牲になるリスクが高まります。

COVID-19のソーシャルディスタンスの制限が急速に実施されたため、組織が従業員をリモートで安全に管理するための準備をする時間がほとんどありませんでした。組織はこの厳しい時期にもビジネスを継続することが重要ですが、ランサムウェアなどの攻撃を防ぐために、安全にビジネスを行なう必要もあります。この現在の環境で組織を保護するには、次の2つの観点からアプローチする必要があります。

1.環境とユーザーを知る

2.ビジネスと実際の脅威を知る

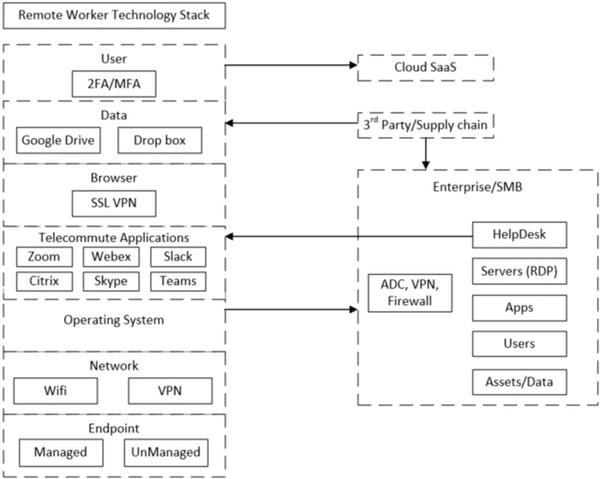

大規模な在宅勤務の脅威を理解するには、在宅勤務者、リモートワーカーが業務遂行の際、組織の情報やシステムにアクセスするために、通常使用するテクノロジーを理解する必要があるのです。

あなたの環境とユーザーを知る

以下の図1に示すように、ビジネス環境内で従業員が使用しているアーキテクチャーとテクノロジーを理解することが重要です。

これにより、脅威の攻撃者が積極的に悪用している脆弱性に基づいて、潜在的な危険性を可視化できるため、従業員やビジネスインフラストラクチャ/アセットを保護できます。

ビジネスと実際の脅威を知る

攻撃者の機会

攻撃者たちは、組織内で足場を固めるために、最初のアクセス手段を必要とします。彼らは通常、ソフトウェアの脆弱性のフィッシングやリモートでの悪用など、MITRE ATT&CKで列挙されている手法を使用して、企業のユーザー名とパスワードを探します。在宅勤務者のテクノロジーは攻撃面を大幅に拡大し、以下で明らかなように悪用/調査されています。

・2019年には、Palo Alto Networks、Fortinet、Pulse Secure、Citrix VPNサーバーの脆弱性が標的に

・概念実証のエクスプロイトは、Citrix NetScaler / Application Delivery Controller(ADC)、Cisco VPNルーター、およびZoho ManageEngine Desktop Central用に開発された

・Fox-ITがVPN 2要素認証のバイパスを発見

・概念実証のエクスプロイトは、Zoom、Confluence、Slackなどの在宅勤務者が多く利用するアプリケーションの脆弱性のために開発された

・AndroidおよびiOSの無料VPNに最近公開された脆弱性

・Dejablue、Bluegate、Bluekeep(ワーム化可能)の場合の概念実証のエクスプロイト

など、RDPの脆弱性がこの1年間で明らかにされました

管理策

リモートワーカー、在宅勤務者の機器や環境:

・安全な構成と強力なパスワードによるルーターのセキュリティ強化による侵害防御

・すべてのソフトウェアレイヤーにパッチを適用し、VPNおよび在宅勤務者アプリケーションを保護

・個人用システムと仕事用システムでパスワードの再利用を禁止

・堅牢なエンドポイントセキュリティソフトウェアを利用

企業/ SMBの管理策:

・セキュリティー衛生のベストプラクティスを踏襲

・MFA/2FAおよびVPNアカウントのログ

・VPNパッチ

・安全なRDPアクセス

・重要なビジネス資産のセグメンテーション

・データのバックアップ

・従業員および取引先従業員のユーザーおよびデバイスID

ポリシー管理:

・データ損失防止

・強力なパスワード

・SaaSセキュリティ

・管理されたデバイスと管理されていないデバイスのアクセス

トレーニング:

・現在の情勢に基づくフィッシングおよびソーシャルエンジニアリングトレーニング–「信頼する前に確認する」

・環境とビジネスに関連するフィッシングキャンペーンの情報を従業員に共有

結論

現在の環境で在宅勤務者を保護するには、強力な技術的管理が不可欠ですが、”フィッシングの成功”が技術的管理を無効にすることにつながるため、従業員のフィッシングやソーシャルエンジニアリングトレーニングが大変重要です。MFA/2FAでさえ、高度なフィッシング技術を使用してバイパスされる場合があるため、「信頼できるかどうかを確認」するアプローチを採用し、組織を保護するために私たち全員で警戒を怠らない必要があります。

※本ページの内容は2020年4月7日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Transitioning to a Mass Remote Workforce – We Must Verify Before Trusting

著者:Eoin Carroll