人々を取り巻く環境は、PCのみならず、携帯電話、ウエアラブルデバイスや家電など、あらゆる機器(デバイス)がインターネットに接続され、これまで企業や工場の内部に閉じられていたシステム環境も、クラウドサービスの接続利用の急激な普及により、様々なデバイスやシステムが脅威に晒されるようになりました。マカフィーは、私たちの家族、社会、そして国家の安全を護るために進化を続けることを使命とし、サイバー脅威から護るための製品やソリューションの技術面の進化と同時に、インターネットやさまざまなデバイスを利用する、ひとりひとりのセキュリティーに関する知識や関心の向上を促進することも、大変重要な役割だと考えています。2019年もそのような啓発活動の一環として、毎年恒例の明星大学情報学部の公開講座に協力させていただきました。

今年は、8月25日 日曜日、オープンキャンパスの開催と同日、明星大学のキャンパス内にて、公開講座が開催されました。第5回目となる今回は、「はじめてのIoTサイバーセキュリティ演習」をテーマに、鉄道監視システムへの攻撃に関する演題を解決するミッションに挑む内容でした。

IoTはインターネットに接続して様々な機能を提供し、人々の生活をより便利にし、生産性や効率性の向上など企業活動にも大きなメリットをもたらすものですが、サイバー脅威に晒されるという危険性もはらんでいます。

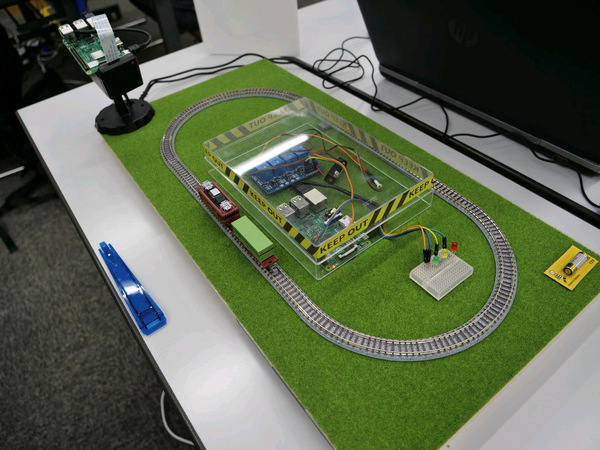

講座ではIoTの例として、架空の鉄道会社にある運行システム部が管理する運行システムの脆弱性を確認して対策を提言する、というミッションに対し、 「インターネットに接続された鉄道運行システム」を模した鉄道模型で運行システムを再現し、これに対するサイバー攻撃の演習を行ないました。どのような機器の設定や運用が危険を招くのか、具体的な攻撃手法と合わせて理解することで、適切なIoT機器の設定と運用が可能となる、というものでした。

まず、明星大学情報学部情報学科の丸山一貴准教授より、この公開講座の成り立ちや今回のテーマについて、当日のスケジュール等含むご挨拶をされた後、「家電・社会インフラのセキュリティ」というテーマで、講義が開始されました。

家電・社会インフラのセキュリティー

1.サイバーセキュリティーとは?

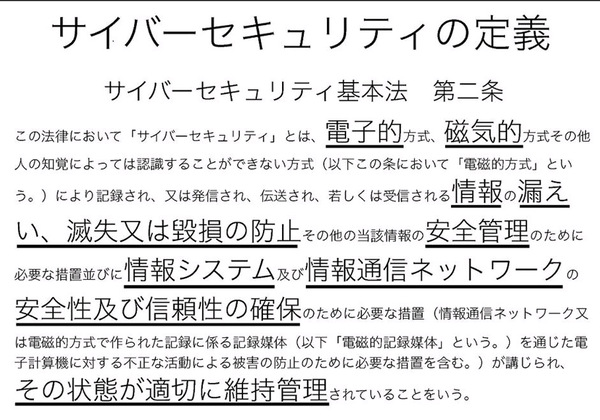

「毎年この話から始めるのですが」と、今年も恒例の“サイバーセキュリティー基本法第二条”をみなさんに見ていただきながら丸山准教授の講義がスタート。“法令なので、わかりにくいかもしれませんが”と前置きしつつ、

この条項では、「電子的磁気的な情報、つまりコンピューター等で取り扱う情報について、漏洩、滅失などを防止し、安全管理をしなければならない、ネットワークで接続された多くのコンピューターやネットワーク機器など集合体としての情報システム・通信ネットワーク、全体としての安全性や信頼の確保が重要であり、そしてその状態が適切に維持管理されている状態のことをサイバーセキュリティーという」と定義されていることを紹介されました。

さらに「昨今みなさんも、パソコンを購入してしばらくすると、マイクロソフト(Windowsであれば)からアップデートが送られてきてそれを反映されていると思います。それはみなさんが自ら適切な維持管理をやっていただいている、ということになります」と続けられ、「しかしそれは一方で、そういった反映をやっていかないと維持できない、ということを意味しているわけです。」と述べられました。

しかしそのように気を付けていたとしても、サイバー犯罪者等の攻撃者は対策されていない新しい脆弱性を見つけてはクレジットカード情報を狙い、(個人・企業に関わらず)デバイスにある様々なデータを盗み脅迫や売買によって金銭を稼ぐことや、政治的思想の表明の目的で社会インフラを攻撃するなど、サイバー攻撃の事案に発展するような動きが絶えず行なわれていることなどをお話されました。

そのような攻撃に会わないようにするために、更新プログラムの適用と併せて、アンチウィルスソフトを導入してパターンファイルを更新する、また最近ではいろいろなサービスをウェブで利用されていると思いますので、パスワードは簡単に破られるようなものにしない、複数のサービスに対して同じパスワードを使用しない、といったことが最近盛んに言われていることなどにも触れられ、「しかしそういったことに気を付けていても、犯罪者にとってはコスト・労力を上回る見返りがあるため、結果的に犯罪が繰り返されているのです」と強調されました。

実際のサイバー攻撃のステップとして、例えば標的となる企業の中の重要なデータとインターネットの間にはファイアウォールがありますが、攻撃者はインターネット側からの攻撃に際し、社内システムの一部の稀な脆弱性や組織内の者がメールを開いてしまうなどによって、侵入経路を確保した後に企業内部に侵入して重要なデータを持ち出す、というのが一般的なサイバー攻撃のステップの例になります。

「ここまでセキュリティーに関するトピックをお伝えしましたが」とここで、画像を見せられ、「これは何でしょう?」と参加者の皆さんに投げかけられました。

ネットワークカメラの例

「これは『ネットワークカメラ』です。ご自宅でお子さんやペットの状態を見守ったり、遠方の両親の安否確認をしたりなど便利なネットワークカメラですが、ただのカメラと思わないほうが良く、カメラ付きのコンピューターだと思っていただきたいのです。」と述べられ、「なぜかというと、インターネットを介して外部からアクセスし、確認したり調整したりするために、専用の設定画面やデータ通信をする仕組みがある、これはコンピューターなのです。ごく見慣れたPCのような形ではないため、コンピューターという認識がされにくく、更新プログラムの適用が遅れたりします。動作に異常がなければ問題視されにくいため、購入時のまま放置されがちになります。ウィルス対策ソフトについては、カメラに適用されていないため、別の対策が必要です。適切なパスワードを使う、と言った点については、初期値のまま、ということが多く、それはマニュアルに書いてあるままのことが多いわけで、そのまま放置したらインターネットで公開されているマニュアルを確認してアクセスされてしまう、誰でも破れてしまう、ということになるわけです。」と解説されました。

2.IoTにおけるサイバーセキュリティーの特徴

こういった一般的なコンピューター然としていないものの、実態としてはインターネットとつながりコンピューターとしての機能を持つものが、この10年ほど、Internet of Things(IoT)と言われているものになります。

「先ほどお見せしたカメラをはじめ、ルーターや、センサー、例えば農業や水産業の現場で畑や田んぼ、養殖の生け簀の情報収集など、インターネットを介してデータを確認することができたりと人出不足の時代に大変マッチしているわけですが、そういったものもネットにつながっている、という状況にあります。昔はそういったものに対するシステムは専用に設計して、用途に向けて開発していたのですが、以前と比較して、一般的なソフトウェアやネットワークが使えるようになり、コストダウンでき高機能になったのはとてもうれしいことですが、その反面、それはふつうのコンピューターと同じように脅威対象になる、ケアしていく必要がある、という状況にあるわけです。」と具体的な活用例なども交え、今回のテーマで用いられるIoTについてお話されました。

また、最近の事象として、キヤノンのデジタルカメラの脆弱性について触れられました。このカメラは無線LANにつないで直接アップロードできる機能があるものですが、気を付けないとこういうことが出来てしまう、ということが証明された一例として、ランサムウェアに感染する可能性がある脆弱性が発見された事例を紹介されました。(https://www.gizmodo.jp/2019/08/rockout-dslr-camera.html)

そうしたIoT機器について、とても危険だと思われるようになったのは、“Mirai”というマルウェア、またその亜種を含めて、非常にたくさんのIoT向けのマルウェアが出てきているからです。多くのIoTマルウェアは、カメラやルーターがデフォルト設定のまま放置されている、という状況を狙ったものです。それが乗っ取った機器が世界中にたくさん存在し、それらを踏み台にDDoS攻撃が可能になると、国家をターゲットにしたり、オンラインゲームのサーバーが狙われたりし、正規のユーザーが使えなくなるような状態を起こすことにつながるわけです。このような攻撃は引き続き継続していて、警察庁のウェブを確認したところ、現在も引き続き23/tcp(Miraiの攻撃に使われる)宛の攻撃が多くなっている状況などが確認できます。」とIoT機器に対する攻撃の実状をお話され、「IoT機器への攻撃について対策もされているのですが、攻撃は継続して行なわれている、ということを知っておく必要があります。」と述べられました。

実際にIoT機器のセキュリティー対策はどうしたらよいのか、という点について、一般的なコンピューターと変わらず、更新プログラムのアップデートは自動更新機能が付いている場合があるので、それをオンにすることやモバイルルーターもファームウェアもそれらのアップデートが必要であること、IoTにはウィルス対策ソフトはないため、メーカーの説明書にあるセキュリティーに対する注意事項を確認すること、今後はそういったことも自ら注意して対応できないとIoT機器が使えない状況であることをお話され、パスワードについても、前述されたとおり、デフォルトパスワードを変更する、また同じパスワードを使いまわしはしない、といった点について注意喚起されました。また、参考に、“IoTセキュリティーチェックリスト”を今年JPCERT/CCで公開されているので、企業などの業務で扱う場合はチェックされるとよいでしょう、と紹介されました。

3.社会インフラ、重要インフラのセキュリティー

丸山准教授のお話の最後のトピックとして、“社会インフラに関するセキュリティー”についてお話されました。

「具体的には何かというと電力・ガスなど我々の生活に欠かせないものですが、そういった社会インフラが攻撃の対象になってきています。また工場等のシステムもターゲットになっています。昔はこれも専用に設計していたのですが、汎用OSの採用や共通化により、コストダウンしていろいろなものが安く手軽に作れるようになり、全体的にはhappyになりました。ただ、以前はコストや労力を考えると攻撃の対象にならなかったのですが、共通化されると、攻撃のためのコストの元が取れるようになり、攻撃して儲けようという人たちが出てきているわけです。」と、社会インフラ・重要インフラに対するセキュリティーが必要になった経緯も含め述べられました。

「さらに、こういった経済的目的もありますが、政治的目的もこういう社会インフラに向けてはあります。諸外国からの攻撃が観測されていて、国家が支援して国際イベント、オリンピックを邪魔したり、原発をターゲットにしたりすることで電力や放射線の危険など不安を煽ることになり、武力以外の側面からも敵対や緊張関係にある国家を狙う攻撃がかけられるようになっています。」と国家間の関係に影響を及ぼすことなどもお話されました。

「汎用の仕組みが使えるようになって出てきた攻撃という意味で重要インフラや工場についてもIoTと共通する点があるといえます。これはコストだけの問題ではなく、脆弱性を見つけるためにひたすら攻撃が仕掛けられているわけで、常に狙われていると考えたほうが良い状況です。何かあるひとつの対策で防御できるわけではなく、多層防御が重要になるわけです。」と注意喚起されました。そして、「このように攻撃者は、“蟻の一穴”を見つけて切り崩してくるため、もちろんそれがそもそも無いようにするのが第一歩ですが、侵入経路が見つかると攻撃されると考え、いかに早く攻撃されたことを見つけ、適切に対策・防御することが出来るか、というのが必要なわけです。攻撃者のいろいろな活動ごとの対策を 常時行なうことが必要になります。企業はもちろんのこと、オリンピックパラリンピックを控え、国家レベルで対策がとても重要になってきており、同等の対策を我が国でも進めていることと思います。」と締めくくられました。

IoT機器のサイバー攻撃とは

続いて、マカフィー プロフェッショナルサービス シニアトレーナーの高谷宏幸が登壇し、IoT機器のサイバー攻撃とはいったいどういうものか、ということについて講義を行ないました。

冒頭、マカフィーのプロフェッショナルサービスの業務内容、特に”トレーニングサービス”についても触れ、当社製品だけでなく、他社製品も含め最適なソリューション、対策を行なうようにしていることなどもご紹介させていただきました。

「先ほども少し話がありましたが、IoTのセキュリティーを話す際によく出てくるのは“Mirai”と言いまして、亜種も“HAJIME”だったりと、日本に絡んでいるように思えるのですが、実際はそういうわけではなく、流行もあり日本語の名前がマルウェアの名称に使われるといったことがあります。」とマルウェアの名前について最近の傾向を紹介。

続いて、丸山准教授のパートでMiraiやその亜種についてお話しされましたので、高谷からは当社ブログで最近取り上げた新しいIoTマルウェア 「Silux(サイレックス)」について、作者が14歳であること、ちなみにMiraiも学生が作者であり、10代や20代の若手が活躍している、ということなども交え、お話させていただきました。このマルウェアについてはこちらでご紹介しています。音楽プレーヤーやネットワークカメラなどを対象としたマルウェアと言われており、春頃に世界にばらまかれ、一瞬で4000台のデバイスが動かなくなりました。ある日突然動かなくなり、永久に機能が使えなくなってしまったのです。

DDOSについて丸山准教授がお話されていましたが、こういったものは最近ではPDOS(Permanente DOS)と言われたりします。永久にその機能を使えなくする、といった攻撃です。通常はサイバー攻撃を仕掛ける側は、マシンを乗っ取ったり、操作したりするものが多いのですが、IoTの機器にはそういうことをする場所がないので、そこに書いてあるプログラムを単純に消す、フォーマットしてしまう、というような攻撃が行なわれてます。またMiraiと戦うマルウェアというのも出てきていて、Bricker botと言うMiraiを駆逐するマルウェア、といったものも登場しています。とはいえ、実際は削除してしまうので、動かなくなるのは同じなのですが、現実的にそういう活動をする人たちも出てきていることもお話しました。

IoT機器を対象としたサイバー攻撃への対策

「対策としては、まずはデフォルトパスワードを必ず変更してください。」と高谷。また、「パスワードが変更できない機器は購入しないようにしてください。ネットワークカメラであれば1万円以下のものは購入しないほうが良いです。安価なカメラは変更できないものが多く、他国で製作されたものは、セキュリティー対策が不十分な製品もあります。実際に脆弱性が多くあるので、トレーニングなどで参考としてそういった製品を使ったりします。」と注意喚起。「きちんとしたメーカーのものはセキュリティーの技術者が確認したものを出荷しているはずです。また出荷時点では安全でも汎用的なプログラムを使っている背景もあって、後で脆弱性等が見つかることもあり、アップデートの機能が必ず付いています。ですので、アップデートできる機能が使える状態になっているのと、それがオンになっているかどうかなども確認してから使用しましょう。またお金に携わるようなシステムやサービスで使われるIoT機器などは強力なパスワード、多要素認証ができるようになっているかなど、対策が取られているようなベンダーや機器を選定するようにしましょう。」と述べました。

また、「自宅で使用しているIoT機器がある場合には、ルーターにセキュリティー機能が入っているかを確認してください。ファイアウォールやマルウェアチェック機能があるもの、ルーターに通信を送ってくる前にプロバイダーのサービスにウィルスチェックが付随しているなど、そういったものを確認しましょう。」とアドバイス。ほかにも「ルーターの設置の際に、インターネットプロバイダーの担当者からデフォルトのパスワードから変更するものを聞かれることがあると思いますので、あらかじめ用意しておきましょう。」とパスワードの変更についてお伝えしました。「脆弱性の情報はニュース等でも報道されますので、注意を払っておきましょう。可能であれば、IoT機器とサーバーのネットワークは分けたほうが良い、というのもよく言われています。物理的に分けることによって、もしIoT機器が侵入されたとしても、他のネットワークに存在するデバイスには侵害されない可能性が高いためです。」と家庭内のネットワークの分離についても触れました。

さらに、高谷自身が昨今、IoT機器類のセキュリティー対策や気を付ける点についてなどを話す機会が増えており、中小企業向けに2020年に向けてIoTを含めたセキュリティー対策についてトレーニングを行なっていることなどにも触れ、「実際に、どんどん日本全体でセキュリティーを強化しましょう、という取り組みをやっています。日本の各省庁においてセキュリティー対策やトレーニングを行ない、さまざまな取り組みをしています。日本全体の取り組みとしてセキュリティーの意識を高めて行こうとしていますので、皆さんもぜひそういった意識を持ち、力を合わせて強化していきましょう。」と締めくくりました。

はじめてのIoTサイバーセキュリティー演習

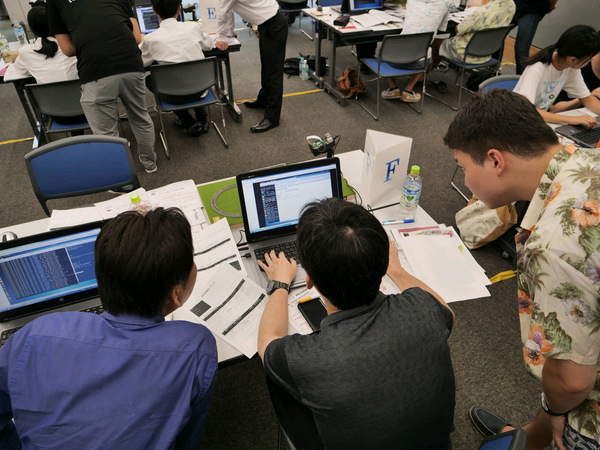

休憩を挟んでいよいよ演習へ。例年と同様、3~4名ごとにひとつのチームとなり、まず、実際のセキュリティーの状況の確認や調査に使われる手法を学習しました。そしてそれらの手法を活用し、鉄道運行システム部のメンバーとして、新しく設置した運行監視システム内のIoTデバイス(ウェブカメラ)に脆弱性がないか確認し、保護のために必要な対策があればそれを含め報告するという設定で、競技形式の演習に取り組みました。

初めに、ストーンビートセキュリティ株式会社の講師陣より、IoTデバイスが狙われている現状や、ネットワークカメラで撮影されている映像が閲覧できてしまうサイトについてなども紹介され、日本製のカメラも多く見られ、こういったデバイスがBotになり、DDOS、PDOSといった攻撃に使われるなど、説明がありました。(参考:http://www.insecam.org/)

続いて“IoTデバイスに対する攻撃プロセス”として、「まずは偵察行為として、インターネットに接続されたIoTデバイスを探索し、そこから脆弱性を特定し、さらにエクスプロイトー脆弱性を悪用して侵入を試みます。」と説明。また、「IoTを狙うサイバー攻撃を想定した場合、どのような対策が必要なのか、という点について、皆さんに対策をしっかりと考えていただきたいと思います」とお話されました。さらに、「この演習で行なうことは、セキュリティーの診断としてホワイトハッカーの立場で実施いただきます。セキュリティー診断については、IoTデバイスが生活に身近になり浸透してきたため、攻撃者の視点で疑似攻撃を行ない、脆弱性を調査して対策を確認するといった品質管理が重要になってきます」と述べられました。

そして、演習参加の方は具体的に演習で利用する環境の確認や、コマンドやツールについて説明を受けながら、基本情報や脆弱性情報の調査、脆弱性の悪用可否の確認、および不正侵入後の影響等を 事前の演習プラクティスとして実施しました。

【演習】IoT機器の脆弱性を調査し、対策を提言せよ!

今回参加チームは、鉄道システム自体はネットワークに繋がっていないものの、ウェブカメラから不正侵入される心配はないのか、脆弱性の確認を行ない、保護の必要があれば、その対策を検討して報告するというミッションに取り組みました。

シナリオに沿って、鉄道模型で表現したセットが各チームの机に置かれており、作業により実際に動作させて行なう形式が取られました。それもあってか参加された皆さんの様子もより活発で、初対面のメンバーから成るチームなどでも少しでも早くミッションを達成しようと、積極的にコミュニケーションを取られて演習を進められていました。

基本情報の調査から演習スタート!

各チームは、まず対象デバイスの基本情報の調査を実施。オープンポートの調査や稼働ソフトウェア、OSの調査などを実施し、対象となるIoT機器の情報を調査するためにNMAPコマンドを実行して結果をリストアップしました。

さらに対象デバイスの脆弱性やその悪用の可否などを調査検証し、その結果、対象デバイスに侵入できること、IoTデバイスを踏み台に内部システムにアクセスできることなどが確認できました。数時間におよぶ演習では、実際に半数以上のチームが鉄道模型を走行させていました。

最後に、確認できた脆弱性について情報を整理し報告書を作成。検出した脆弱性とその内容、またその緊急性と必要なセキュリティー対策を記載してまとめ、提出して終了。その後の休憩中に報告書をもとに審査が行われ、優秀チームが表彰されました。今回選定されたポイントとしては、対策がしっかりと書けていたことを評価したとのことでした。

演習終了後のまとめの中で丸山准教授は、「実機を使って実際に演習するというのは、有料の企業の教育講座等ではよくあるのですが、明星大学を運営する学校法人明星学苑の教育方針で“実践躬行”という言葉を使っており、“実際に体験して学ぶことでもっとより深く身に着けよう”というポリシーを持っている学校のため、実際にみなさんに手を動かしながら学んでいただくような機会をご提供できればと思い、このような形で毎年公開演習を実施させていただいています。」とこのような公開演習の講座を継続されている意図と意義について触れられました。さらに、「今日上手く行った方もそうでなかった方も、これをきっかけにして、手を動かしたり試したりしながら、いろいろなことに興味を持って勉強を進めていただけたらと思っております。」と述べられ、閉会となりました。

著者:マカフィー株式会社 マーケティング本部

訂正のお知らせ:初出時、発表情報に誤りがありましたので、記事を更新しました。(2019年12月03日)