さまざまなセキュリティ事件があるが、2017年にもっとも話題になったものを挙げるとすれば、やはりランサムウェアの被害だろう。中でも「WannaCry」は世界中で猛威を振るい、日本でも製造業や運輸などの主要業界で被害が報告されるなどの影響を及ぼした。

また、2017年6月には、WannaCryと同じくネットワーク経由で侵入・拡散できる性質を持った「Petya」と呼ばれるランサムウェアの亜種による被害も広がった。もともとランサムウェアは1990年代以前からあったものだが、ここ数年で被害は急速に増えている。

なぜランサムウェアを利用する攻撃者が増えたのか。理由の一つとして、ネット上で金銭を支払う手段が身近になったことがある。支払いに匿名のメールアドレスや仮想通貨を用意に利用できるようになったので、利用する側からすれば“簡単”かつ“安全”に身代金を要求できる。

これは単なる推測ではなく、実際にランサムウェアを利用している攻撃者が語った“現場の声”でもある。マカフィーはセキュリティに関する講演のために、なんと「論文を執筆中の学生のふりをして、攻撃者に接触する」という大胆な手法で調査を試みたのだ。

そこで明らかになったのは、ランサムウェアを利用する理由、不正に稼いだお金の使い道、被害者との交渉に応じるかどうか? など、攻撃者のおどろくべき実態だった。中には「奨学金を返済できる」と、ランサムウェアの売買をもちかけた人間もいたという。

今回は、ランサムウェアの攻撃者に接触し、彼らから本音を聞き出したMcAfee Blog記事を紹介しよう。敵を知り己を知れば百戦危うからずともいう。なぜ、ランサムウェアが使われるのか。利用する側の思考を理解すれば、よりセキュリティのリテラシーが高まるはずだ。

ランサムウェア攻撃者の調査から驚愕の事実が判明

米国マカフィー主催のMPOWERカンファレンス(ラスベガス)に向けて基調講演の準備を進めていた最中、私たちは、観客の皆さんに興味を持っていただけるトピックスについて、意見を出し合っていました。アジェンダにはもちろんランサムウェアが含まれていたのですが、このトピックについてはすでに何度もさまざまな手段でお伝えしてきました。ではどんな最新情報をご用意すれば、観客の皆さんに関心を持っていただけるのでしょう。

そこで思いついたのが、この闇の世界に飛び込み、ランサムウェア攻撃の背後にいる人々を掘り下げるということです。それには、いくつかの方法があります。フォーラムに潜入して攻撃について語る人物やランサムウェアを販売している人物を探すのも一つの手でしょう。ただ、それには時間がかかりますし、適切な人物を見つけられる可能性も低いと考えます。そこで、もっといい方法があります。

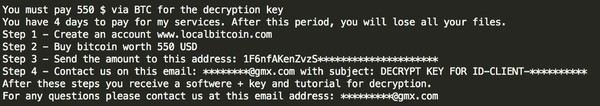

一般的なランサムウェアは、ランサムウェアが実行されファイルが暗号化されると、「身代金の要求文」が表示されます。画面背景か、あるいはテキスト ファイルの形式で、詳細が記載されているものです。2017年は、こうした身代金要求文の多くに、支払い情報やファイル回復に関する問い合わせ用のeメールアドレスが記載されていました。

例えば、以下のようなものです。

私たちは3カ月間、ひとつのランサムウェア サンプルからコンタクト先であるメールアドレスが記載された画像や要求文を探しました。攻撃が新しいほど作者が応答してくれる可能性も高いので、新しいランサムウェア ファミリーがトラッカーに出現するごとに、メールアドレスを抜き出しました。

しかし、どのようにすれば上手く質問に答えてもらうことができるでしょうか。私たちは、修士論文を執筆中の学生のふりをして攻撃者に接触し、いくつかの質問に答えてもらえないか尋ねることにしました。数週間にわたり、学生として、コーラ片手にピザもたくさん食べました(役になりきらなくてはならないので)。

このようにしてeメールを送り、応じてくれた攻撃者に質問をしていったのですが、まず判明したのは、収集したeメール アドレスの約30%は偽アドレスであるか、存在しないものだということでした。つまり、そのようなランサムウェアでは、ファイルが暗号化されてしまい、被害者が身代金を支払ったとしても、そのeメールに支払証明書を送ることができないのです。これでは、お金は消えてなくなってしまいます(そして、ファイルも)。

調査開始から1週目は、返信してくれる攻撃者もいたのですが、大半は協力を拒む内容でした。当然でしょう。彼らは正体がばれないように警戒しているのですから。

しかし2週目になると少し状況が好転し、一部の攻撃者とチャットすることができました。その数は徐々に増え、数週間後にはかなりの数の攻撃者と会話することに成功しました。

1.「簡単、安全、すぐ稼げる」

ランサムウェアを始めた理由を尋ねたところ、ほとんどの攻撃者が、「いいお金になる」や「簡単かつ安全で、すぐ稼げる」といった内容の理由を挙げました。特に、支払いに匿名のeメールアドレスや仮想通貨を利用している場合は、その傾向が高いと言えます。

2.自作コードと既製コード

私たちが接触した攻撃者の大多数は、自分自身でランサムウェアを記述していました。公開されているソースコードを見てはいても、検知を逃れるために新しい技巧や別のアプローチも取り入れ、独自の亜種を作成できる知識を持っていました。エンドポイント セキュリティ ソリューションの監視から逃れている時間が長いほど、お金を稼げる期間も長くなるからです。

3.不正に稼いだ金銭の使い道

攻撃で稼いだお金は、旅行や車など、さまざまなものに使われていました。ある攻撃者は多数のアフィリエイトを使っていたため、もうすぐ家を買えると述べていました。中でも最も驚いたのが、ランサムウェアで稼いだお金は「借金の返済」に充てたという回答でした。

4.交渉に応じるかどうか

攻撃者は極悪非道というイメージを持たれることが多いのですが、ほぼ全員が、被害者に要求金額を支払う能力がなければ、金額の交渉に応じる意思があると回答しました。

5.作者の追跡

ある攻撃者は、奨学金を返済できるとして、熱心にランサムウェア コードを売りつけようとしてきました。彼の回答やそこから得た情報から、この人物はそれほど経験豊富な攻撃者ではなかったようで、彼の居住地に関する手がかりを掴むことができました。ある会話の中で少し例を見せてくれたのですが、そのデータがスクラビング(洗浄、つまり過去データの隠ぺい化)されていなかったのです。そこから得たデータと、eメールのタイムゾーンや英語のミスなど、その他の情報を相関分析した結果、この攻撃者はセネガルのダカールに住む人物であることを突き止めました。彼はランサムウェアを送るだけでなく、ボットネットやその他の詐欺ツールの販売も行っていました。

こうして、目を見張るような調査結果が得られました。今度は、数週間かけてジムに通い、ピザとコーラで蓄えた脂肪を落とさなければなりません。

ランサムウェア攻撃の被害者に与えられる選択肢は3つあります。うち2つは、ファイルをあきらめるか、身代金を支払い、ファイルを回復するための鍵がもらえることを願う(保証はありませんが)という、とても良いとは言えない選択肢です。最善の選択肢は、まずNoMoreRansom.orgに解読ツールがないか探すことにあります。

そして、ランサムウェア被害のリスクを軽減するためには、OS、セキュリティ、アプリケーション ソフトウェアを最新の状態に保つ、正規のソースから送られてきたように見えるメッセージでも十分に疑ってかかる、不明な送信者や組織から送られてきたリンクをクリックしたり、ファイルを開いたりしない、という最低限の対策を忘れないでください。

第3四半期に収集したランサムウェアを含む脅威データの詳細については、McAfee Labs脅威レポート: 2017年12月版をご覧ください。また、Twitterで@McAfee_JPをフォローしてください。

※本ページの内容は、2017年12月17日更新のMcAfee Blogの抄訳です。

原文:Looking Into the World of Ransomware Actors Reveals Some Surprises

著者:Christiaan Beek