リスクベースのアプローチから改善サイクルを回していく

大谷:実際にセキュリティオートメーションってどのように進めることが多いのでしょうか?

桐山:まずはオートメーションの対象がなにかを考えた方がよいです。運用担当者が自分たちのビジネスインフラを守るために、普段どのような作業を行なっているのか、その中で自動化できる業務はどれかを考えていきます。

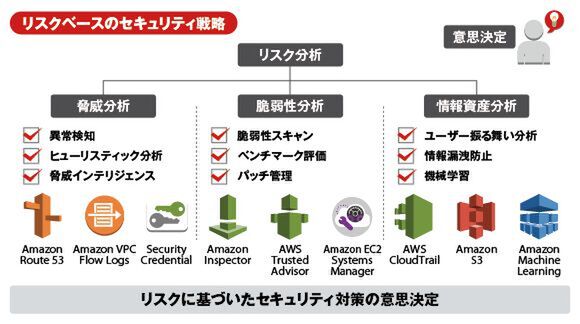

最初にやらなければならないのは自分たちのインフラで、どこか一番リスクが高いか洗い出すことです。リスクの高いところにリソースを投入することが一番経済合理性にかなっているからです。上流のビジネス分析から、サーバーの脆弱性までさまざまですし、機密情報もいろいろなところにあります。

リスクを洗い出して、どのようにリソースを投入するか

こうしたリスクが見えるようになってくると、適切なセキュリティ対策がとれるようになります。トレンドマイクロさんもさまざまなハードニング(強化)の技術をお持ちですが、たとえばサーバーを要塞化したり、ファイアウォールやIPS・IDSを装備したり、データを暗号化すればよいでしょう。

大谷:リスクベースのアプローチで適切な対策を施すべきという話ですね。

桐山:それでもセキュリティインシデントは起こります。それに対して、本来空いていてはいけなかったポートをふさぐといった一次対応を行ない、その次に恒久的な対策としてあるべき姿に近づけていくというサイクルになるはずです。

本来的にはこうした業務がグルグル回るのが理想だと思います。ビジネス環境が日々変化しているとすれば、セキュリティ対策も1回で終わるはずがありません。ある攻撃があり、自分たちの現時点でのリスクがわかって、なにかしらのインシデントがある。その学びを活かして、次のあるべき姿を描き、それを再度評価するといったサイクルになるはずです。このサイクルを自動化することで、ビジネスの変化に追従することができるはずです。

大谷:AWSにおけるより具体的なセキュリティオートメーションの事例を教えてください。

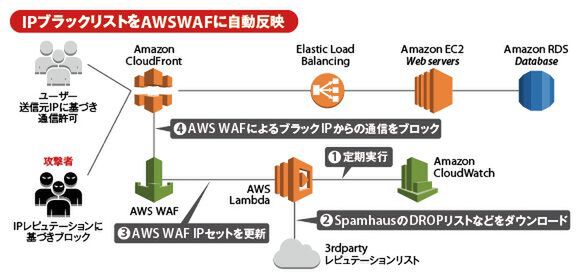

桐山:AWSには「AWS WAF」というWeb Application Firewallのサービスがあります。これを使えば、自分たちのセキュリティポリシーをルールとしてWAFに適用し、Webアプリケーション攻撃をブロックできます。しかし、最初からすべてのルールがわかっているわけなくて、運用しながらルールを作り、それを適用していくという流れになります。この流れを自動化できます。

たとえば、AWSのEC2インスタンスに対して、不正と思われるアクセスからの保護をルール化してWAFに適用できます。ここではユーザーが任意のコードを持ち込んで実行できるAWS Lambdaをレスポンダーとして使い、ある特定のIPアドレスレンジからの大量トラフィックがあったら、これらのアドレスをAPI経由でAWS WAFに登録します。これにより、不正なアドレスを収集し、WAFのルールに適用するという作業を自動化できます。

AWS WAFを用いた不正なIPアドレスの登録の自動化

トレンドマイクロが考えるセキュリティオートメーションの実例

大谷:トレンドマイクロのセキュリティオートメーションはどうでしょうか?

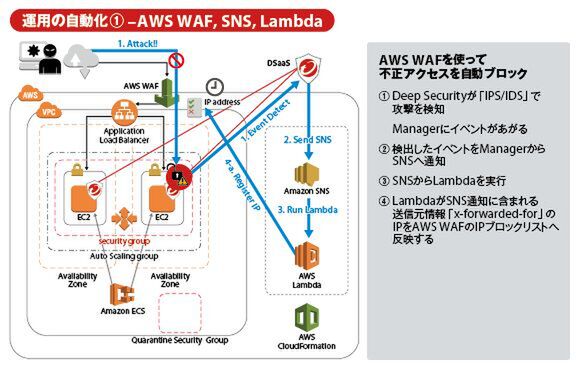

姜:トレンドマイクロのセキュリティオートメーションは不正プログラム対策、ファイアウォール、侵入防御(IDS/IPS)、変更監視、ログ監視、アプリケーションコントロールなどの機能が搭載された統合サーバーセキュリティ製品である「Trend Micro Deep Security(以下、Deep Security)」で実現されています。Deep SecurityとAWSのマネージドサービスを使えば、さまざまなセキュリティ運用を自動化することが可能となります。たとえば、「EC2インスタンスへの脆弱性攻撃をDeep Securityでブロックし、その攻撃者のIPアドレスをAWS WAFに自動登録し、以降の攻撃はAWS WAFでブロックする」といったことが人の手を介さずに行なうことができます。

動作の概要としては、ALB(Application Load Balancer)に属したEC2のインスタンスにDeep Securityを導入し、AWS WAFの配下に所属させます。このEC2インスタンスに攻撃が来た場合、Deep Security AgentのIDS・IPSの機能でブロックし、その情報をDeep Security Managerに送信します。ManagerはAmazon SNS経由でそのログをLambdaに渡し、そこから送信元のIPアドレスを抜き出し、AWS WAFのリストに登録します。こうすると次からの攻撃はEC2インスタンスに達する前段にあるAWS WAFで防御することが可能になります。手動で行なっていた不正IPアドレスのWAFへの登録を自動化できるほか、EC2インスタンスから脅威を遠ざけ、処理の負荷も軽減できます。

Deep SecurityとAWS WAFを連携させたソリューション

また、誤検出があった場合やIPアドレスの再利用を考慮し、WAFへ登録したIPアドレスを数時間後(時間指定可能)に自動リフレッシュするといった処理も可能です。

大谷:トレンドマイクロの製品とAWSのマネージドサービスを組み合わせることで、まさにいろいろな作業の自動化が可能になるわけですね。

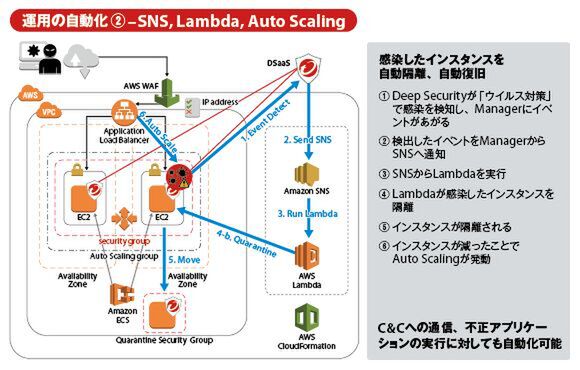

姜:AWS WAFとの連携以外にも、ウイルスに感染したインスタンスや不正なプログラム(リストにないプログラム)が実行された際に、該当インスタンスを隔離するといった処理も自動化できます。

AWS WAFへの不正IPアドレスの登録と構成は同じですが、Deep Securityがウイルス感染を検知すると、Deep Securityの情報をもとにLambdaがEC2のセキュリティグループを変更します。ウイルスに感染すると、他のサーバーへ感染活動を拡げたり、外部のC&Cサーバーへ通信する場合もあるので、該当インスタンスを外部と通信できないセキュリティグループに移動させてしまうのです。

感染したインスタンスを自動的に隔離するソリューション

当然、EC2インスタンスが1台減ってしまいますが、これに関してはオートスケーリンググループでEC2インスタンスが増設されます。OSやミドルウェアも自動で払い出されますし、Deep Securityもオートスケールに対応しているので、自動でインストールされ、ポリシーもアタッチされるので、お客様のサービスだけでなくセキュリティもレディの状態が自動的に継続されます。

大谷:オートスケールやマイクロサービスのようなクラウドのパワーをフル活用していますね。

姜:こうした隔離のポリシーもさまざまな方法が使えます。お客様やSecurity-JAWSからもフィードバックをいただいたのですが、たとえばDeep Securityがウイルス駆除を失敗したときだけ隔離するとか、隔離したインスタンス自体をターミネートしてサービス継続を優先するといったことも可能です。

通常、こうしたことをオンプレミスでやっていた場合、さまざまなベンダーがだしている製品を組み合わせたり、複雑なスクリプトとSIが必要になるので、クラウドには移行できないといったイメージがありますが、実際はDeep Securityを使えば容易に実現できます。

さらにこれらの仕組みは、弊社から提供するCloudFormationで簡単に構成することが可能です。(CloudFormationテンプレートに関しては下記の囲みをご確認下さい)

大谷:こうなるとサーバー版だけではなく、クライアント版もほしいです。

姜:実は「ウイルスバスター コーポレートエディション XG(以下、ウイルスバスターCorp)」を利用したAmazon WorkSpaces版の自動隔離も現在開発しています。ウイルスバスターCorpを導入されている企業も多いので、オンプレミスからクラウドに移行する際にはこうした機能が大きな価値になってくると思います。

Deep SecurityとAWS Managed Serviceの連携を始めよう

ここでお話ししたDeep SecurityとAWS Managed Service連携(AWS WAF連携、自動隔離、Workspaces連携)は弊社からCloudFormationを検証用として提供しております。お客様が一から構成やコードを組むことなく、簡単に検証を始めることができますので、オートメーションやDeep Securityを検証されたい方、お気軽に「aws@trendmicro.co.jp」へご連絡下さい。また、トレンドマイクロが提供するAWS関連情報は「AWS環境のセキュリティ対策 」にまとまっておりますのでぜひご確認下さい。