警視庁は1月17日、Twitterにて、ウイルス付きメールが拡散中という早期警戒情報を出し、注意を呼びかけた。

【サイバー犯罪対策課】

— 警視庁犯罪抑止対策本部 (@MPD_yokushi) 2017年1月17日

ウイルス付メールが拡散中!件名は「取引情報が更新されました」「【発注書受信】」「備品発注依頼書の送付」「依頼書を」「送付しますので」「発注依頼書」「(株)発注書」。添付ファイルは書類等を装ったウイルスです。ご注意ください!

【サイバー犯罪対策課】

— 警視庁犯罪抑止対策本部 (@MPD_yokushi) 2017年1月17日

ウイルス付メールが拡散中!件名は「御請求書」。添付ファイルは書類等を装ったウイルスです。ご注意ください!

【サイバー犯罪対策課】

— 警視庁犯罪抑止対策本部 (@MPD_yokushi) 2017年1月17日

ウイルス付メールが拡散中!件名は「Fwd:New Order {英字}-17-0{数字} Shipping by”DHL”」。メール本文はDHLを使用したとする偽の商品発送通知で、文書ファイルを装ったウイルスが添付されています。十分ご注意ください。

警視庁と日本サイバー犯罪対策センターは2016年11月7日から、ウイルスが仕込まれたスパムメールの発信とほぼ同時に、速報でメールを開封しないように注意を呼びかける運用を始めている(関連記事)。今回のツイートもその一環だ。

警視庁サイバー犯罪対策課は、特定のウイルスが攻撃者からスパムメールを送る指令を受け取り、発信されていることをリアルタイムで確認に成功。受信者にメールが届くのとほぼ同時に、警戒情報を出せるようになったという。

速報は警視庁犯罪抑止対策本部や広報課のツイッターアカウントのほか、日本サイバー犯罪対策センターの公式サイトなどでも発信される。

さて、ウイルス付きのメールにだまされないための対策として、相手を知るに越したことはない。

まず、これらのメールはいずれも“急ぎの用件”であることのようにふるまうことが多い。不特定多数に送られるものであるため、緊急の連絡という体裁で、添付ファイルの確認を指示するだけの短い文章が添えられているのみであることもしばしばだ。

文面も、添付ファイルの開封を促したり、リンク先のサイトの閲覧をうながすものが多い。至急性が高そうな案件を匂わせるメールが届いたとなると、「今すぐ確認したほうがいいのかも」と思ってしまうかもしれない。

もちろん、それは誤りだ。発信元が不明なメッセージは開かない、怪しいURLをクリックしない……という意識を強く保つ必要がある。そして、今回の警視庁からの警告のように、ウイルスに関する情報をすばやく入手することも肝心だろう。

敵を知り己を知れば百戦危うからず、とも言う。今回は、この数年で脅威になっているマクロウイルスについて知ろう。McAfee Blogの「第22回:今だから学ぶ! セキュリティの頻出用語 : マクロウイルスとは?」を読んで、セキュリティーへの知識を高めてほしい。

今だから学ぶ! セキュリティの頻出用語 : マクロウイルスとは?

「セキュリティーに対する重要性は理解したけれど、用語が難しくて」という声を聞くことがよくあります。そんな方に、「今だから学ぶ!」と題して、連載でセキュリティーの頻出用語を解説します。第22回は、「マクロウイルス」についてです。

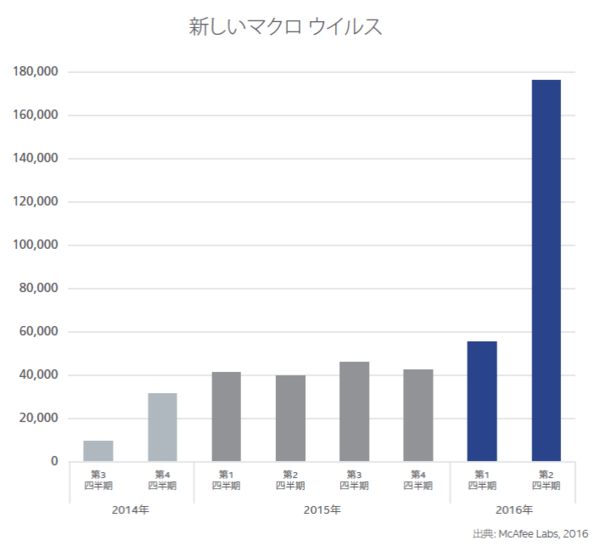

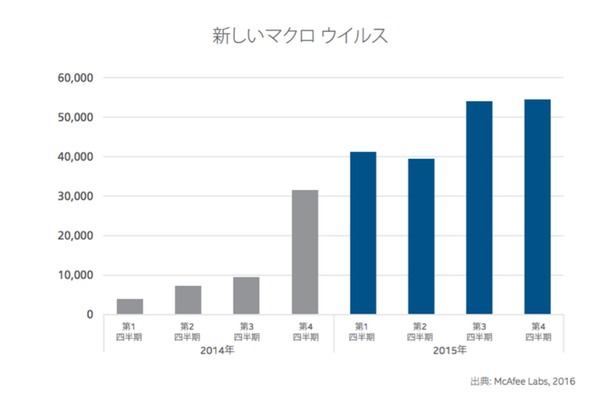

1990年代、MS Officeの世界的な浸透とともに、WordやExcelなどのマクロ機能を利用した「Melissa」やW「M.Concept」などのマクロウイルスが猛威を振るいました。その後、対策が進んだことで、その脅威は下火となりましたが、「McAfee Labs 脅威レポート2015年11月(PDF)」によると、2015年から再びマクロウイルスが、急増しています。

本ブログでは、特別な断りがない場合、マクロウイルスは、MS Officeに搭載された標準機能であるマクロを悪用したソフトウェアを対象として記述します。

マクロウイルスは、「マクロ」+「ウイルス」が組み合わさった用語です。では、マクロとは、どういうものでしょうか?

マイクロソフトは、Office製品の標準機能として、スクリプト言語 Office VBA (Visual Basic for Applications) をサポートしています。マクロは、このVBAを利用して、複数の手順を記憶して、自動的に実行させる機能のことです。マクロは、非常に便利な機能のため、Office製品と一緒に多くの企業や組織で利用されています。

このマクロの仕組みを悪用して、自己増殖や破壊活動を行うよう設計したマクロをマクロウイルスといいます。攻撃者は、ユーザーに気づかれないようにWordファイルやExcelファイルなどに埋め込み、そのファイルを開くだけでウイルスに感染させるようにします。

90年代と違う点では、最近のマクロウイルスはPowerShellなどの新しいWindows機能を利用し、高度化していることです。さらに、簡単には理解できない難読性の高いソースコードを組むことで、一見してウイルスであるということをわかりにくくしている場合も増えています。

Office製品は、Windows OS上だけでなく、MacOSやiOS上でも稼働するため、マクロを実行できる環境があれば、OSを問わずに感染します。さらに、電子メールの添付ファイルやウェブサイト上でのダウンロードファイルとして展開することで、広範囲に感染させることが可能です。そのため、複数のOS、複数のサイトで大規模に感染する場合があります。ネットワーク経由での感染ではなく、USBファイルを通じて、ファイルを交換することで広がっていくこともよく見られます。

マクロは構造が単純でコーディングも簡単なため、攻撃やマルウェアの拡散手段として長年にわたり利用されてきました。

ソーシャルエンジニアリングを利用して、例えば、メールを「請求書」や「送別会のお知らせ」といった開きたくなるようなサブジェクトを付けて、送信し、マクロウイルスを含んだWordファイルを添付することで、間違ってファイルを開くといった、いくつかの手法を組み合わせて、攻撃をしかけることが増えています。

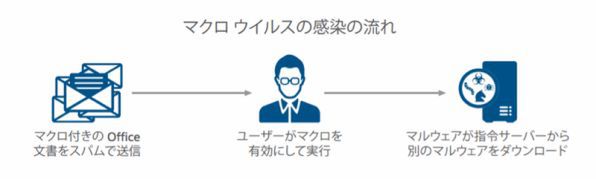

さらに、不正な活動を行った後に正常な文書と同じ振る舞いをするものがあり、検出されないケースも増えています。不正なマクロは、他のマルウェアがシステムに侵入し、不正な活動を行うための手段として利用されます。次の図は、最初の接触から悪質なペイロードの散布までの感染の流れを表しています。

対策としては、

- オペレーティングシステムを最新の状態に保ち、パッチを適用して既知の脆弱性を解決する。

- Microsoft Officeを最新バージョンに保つ。

- ウイルス対策ソフトウェアを最新バージョンに保つ。

といった活動に加えて、スパムメールや発信元が不明なメッセージは開かないこと、怪しいURLをクリックしないこと、不審に思ったらクリックする前に確認が可能ならば、発信元の人に確認するなど、日頃の注意が必要です。