企業で働く人々は、日々上司から電子メールでさまざまな仕事を依頼されているはずです。いつもと違った状況でいつもと違った依頼を受けることもあるでしょう(大口顧客とのトラブルの解消、見込み客への手厚いサービスの提供なども依頼されるかもしれません)。急いでいるときには標準の手順に従えないこともあります。

しかしその行動の結果、ソーシャルエンジニアリングの一種であるフィッシングの被害に遭ってしまう可能性があります。

たとえば財務部門の社員に、出張中の上司から支払期限を過ぎた請求書があるので今すぐ5000ドルを送金するよう指示する電子メールが届いたとします。このような依頼は普通ではあり得ません。貴方なら状況を詳しく確認しますか?それとも指示通りに送金しますか?この社員は管理者に確認する必要があったため、正当なビジネス取引が遅延する可能性を考えてお金を即座に送金しました。

しかしそれは大きな間違いでした!

このメールは偽造されたもので、実は上司からのものではありませんでした。5000ドルは詐欺師の懐に入ってしまいました。ビジネス電子メール詐欺(別名BEC、またはフィッシング/ホエリングと呼ばれます)の被害者は、実際にこうしたやり取りに遭遇しています。BECが恐ろしいのは、この手口をあらゆる貴重なデータに応用できることです。お金の代わりに会社の機密情報を要求することができるのです。

BECは、攻撃者の銀行口座に電信送金させるために頻繁に使用される戦術です。攻撃者は正当な目的で正当なビジネスパートナーに送金していると犠牲者に思いこませようとします。メッセージは本物に見えるように巧妙に作成されているため、受信者は容易にだまされてしまいます。通常攻撃者は徹底的な調査を実施し、組織内で金銭取引の実行を担当する一握りの人を把握します。

BECは非常に効果的で、たいていの場合、ソーシャルエンジニアリングを使って送金担当の従業員を標的にし、一定の金額を要求します。高額過ぎると怪しまれるため、高額な金額が要求されることはほとんどありません。こうした電子メールは、非常に効果的な攻撃媒体になっています。

BECはかなり一般化しています。期限が過ぎた請求書、通常の支払い、保険金などの受け取り、複雑な企業買収などで使用されています。では、ここで最近の攻撃の例をいくつか紹介しましょう。

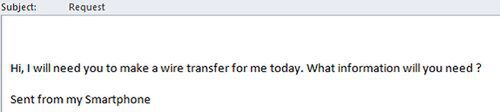

- 「支払期限が過ぎている請求書があり、今日中に電信送金で支払いたいと思います。送金方法を送りますので処理をお願いできますか?」

- 「この資金の受取人に今日の正午までに電信送金する必要があります。送金いただける場合は、銀行口座情報をお知らせしますのでご連絡ください。」

- 「現在進行中の買収に関して、ジュリアン・マッキン弁護士からまもなく貴方にご連絡を差し上げます。マッキン弁護士は貴方にこの買収を完了するために必要な情報を入手していただくことを希望しております。この計画は金融市場当局によって規制されておりますため、この件については極秘にしていただきますようお願いいたします。完全に沈黙を守り、マッキン弁護士にのみご協力ください。質問などございましたら、直接マッキン弁護士にお問い合わせください。この買収については来週公表する予定です。この件関して、数日中に個人的に貴方およびマッキン弁護士にお会いし、貴方の進捗状況についてお伺いしたいと考えています。ご協力をよろしくお願いいたします。」

- 「この金融債務は本日中に履行していただく必要があります。取引終了時間前に送金いただけるかどうか(およびこの送金に必要な情報)をお知らせください。ご協力よろしくお願いします。」

BEC電子メールを見てどのような感想を持ちますか?

典型的なBECの特徴は、緊急性と曖昧さです。詐欺師はすべての詳細情報を把握してはいないので内容は曖昧です。また、不信感を与えないように多くの質問は含まれていません。

BEC電子メールの主な3つのタイプ

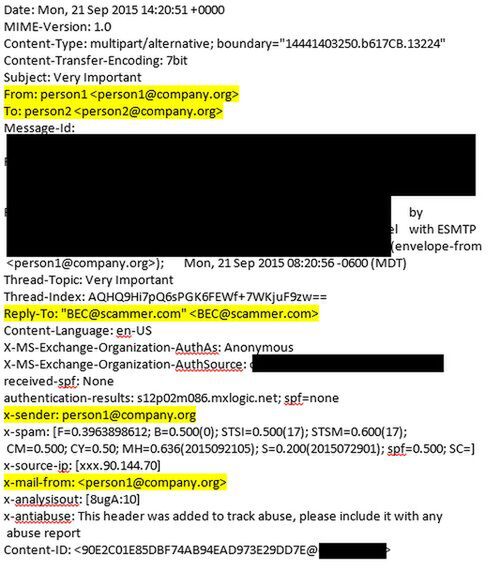

なりすまし:偽造電子メールアドレスは、特定のアドレスから送信されているように見えますが、実は送信元はそのアドレスではありません。この詐欺は電子メールに返信することで容易に認識できます。To:フィールドが送信元アドレスと異なるのです。この手口は、SMTP Reply-toヘッダーを悪用しています。送信元フィールドのなりすましは、この詐欺の最も技術的な部分で、それ以外の部分ではソーシャルエンジニアリングが活用されます。以下に例を示します。

組織をなりすましから防御する一つの手段は、Sender Policy Framework(SPF)(英文)の活用です。各ドメインはSPFレコードを公開し、各受信ボックスでSPFを有効にする必要があります。ベストプラクティスとしてこれらのレコードを作成し、常に最新の状態に維持すれば、誰もが恩恵を受けられます。なりすましの電子メールアドレスは群を抜いてBECの第一位の侵入媒体であり、その99%で使用されています。

ドメインのように見える:メッセージは適切なドメインから送信されているように見えますが、一文字だけ異なっている場合があります(例:Boondocks.orgと Boonclocks.org)。受信者が他のタスクも並行して実行しているときや急いでいるときなどは、こうした違いを見過ごしがちです。

内部者による侵害:これは最も有効なBECの手口ですが、攻撃者にとっては最も悪用が困難です。この場合のBEC電子メールは、組織内の侵害されたアカウントから送信され、たいていの場合は正当なメールのように見えます。

BEC攻撃は非常に高度ながら頻繁に発生しています。こうしたタイプの侵害に対する最前の防御は、標的に到達する前に電子メールレベルで阻止することです。アクティブな監視と徹底的な分析によって、BEC電子メールに効果的に対処することができます。

※本ページの内容は2016年7月6日更新のMcAfee Blogの抄訳です。

原文: Business Email Compromise Hurts Your Organization

著者: Michael Ables (McAfee Labs)