データの流出ブログ連載第2回へようこそ。今回は、皆さんの貴重な企業資産を危険にさらす、誠実な役者とそうでない役者について検証したいと思います(ハリウッドのバラエティショーの話題ではありませんよ!)。社内外の役者を調査し、彼らがデータ流出において果たす役割を明らかにしていきます。

アウトサイダー

残念ながら、これは昔懐かしい80年代のコッポラ作品(訳注:1983年公開の米映画「アウトサイダー」のこと)ではありません。当社が行なった一次調査により、データ窃盗犯の60%は外部から組織を攻撃するアウトサイダー(部外者)であることがわかりましたが、これは驚くに値しません。また、データ窃盗犯たちは、世慣れているとは言えない「アウトサイダー」の主人公、ポニー・ボーイよりもはるかにしたたかです。データ窃盗犯は、スイスにある自らの預金口座の額を増やすことを目的としていたり、政治的な動機を持つサイバースパイの一味であったり、あるいは積極的行動主義のたくらみに参加していたりします。いずれにせよ、彼らは総じて冷酷で、時には探知不可能であり、場合によっては実に危険な存在でさえあります。

内部での活動

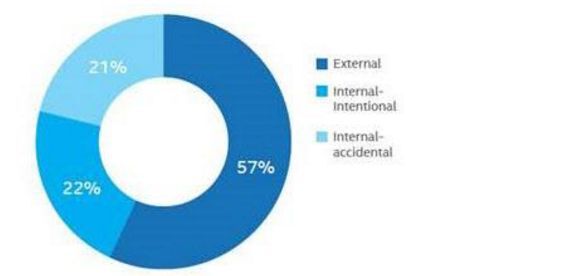

一方、社内では内部の役者、たとえば隣の席に座っている温厚な営業マンやカフェでフライドポテトを食べている委託会社のエンジニアなどが、時には無意識に、また時には意図的にデータ流出における重要な役割を果たしていると知ったら、皆さんは驚かれるかもしれません。調査関係者によると、データ侵害の43%が内部の犯行によるものです。私たちはたいていの場合、職場で仕事に精を出しているときに、従業員や契約業者、納入業者など、「信頼できる」仲間が邪悪な意図を持っているとは考えません。データ窃盗犯は、外見は我々と変わりません。しかし内心では、皆さんの企業データやIPを手に入れたくてうずうずしているのです。その目的は詐欺行為や、サイバー犯罪組織あるいは競合他社にまでデータを売却して多大な利益を得ることです。データ侵害に関与した43%の内部役者のうち、22%はこうした卑劣な行為を意図的に行う、内部の悪意ある役者たちである(グラフ参照)と考えると、恐ろしくなります。

「ちょっとした」偶然だったとは!

とはいえ、同僚に対する疑心暗鬼の念にかられる前に、多くの勤勉で誠実な社員が、デバイスをうっかり置き忘れたり、適切なセキュリティーツールを使ってロックしなかったために、データの流出を引き起こしているということを理解しておいてください。サイバー犯罪者は、タクシー、空港、ホテル、ごみ収集箱をあさって、無人で放置されているノートパソコン、紛失したUSBドライブ、置き忘れた携帯電話などを探しています。そして、こうした便乗型のサイバー犯罪者の窃盗に、悪意のない人たちは不注意から手を貸し、後押ししてしまうのです。次のような話をきっと聞いたことがおありでしょう。数年前、ある男が私の勤務する会社の正面玄関から入ってきました。そして、最初に目についた3台のノートパソコンをひっつかんで逃げ去りました。断じて許せない行為です。

ヒーローは誰?

企業データ流出の責任が誰にあろうと、正義のヒーローになって窃盗犯を捕まえる、あるいは犯罪行為を見抜く努力をすることは、すべての人にとって当然の義務です。当社の調査によると、内部のセキュリティーチームが見つけた機密情報の侵害は全体の半数程度にすぎません(イギリスで55%、北アメリカで48%、アジア太平洋地域で39%)。残りは警察やホワイトハッカーの組織など外部のチームによって発見されています。これらの外部チームは、組織犯罪、活動家、国家諜報機関などによる攻撃を解明することに精通しています。内部のセキュリティーチームは、ハッカーの存在をつきとめたり、従業員によるデータ漏えいを検知したり、紛失あるいは盗まれたノートパソコンやUSBドライブからのデータ窃盗を検知することを得意としています。内部での窃盗については数字がもう少し向上し、その2/3が内部のセキュリティーチームによって発見、処理されています。

さて、データ侵害に関与するさまざまな役者をプロファイリングしたところで、彼らがどのような情報を標的としているかお知りになりたいことでしょう。次回はまさにその点、すなわち持ち出されるデータおよびデータフォーマットの典型的なタイプについて検証します。

連載の第3回をご期待ください。それまでに、次のリソースに目を通しておいてください。

- ブローシャ(英文):「Is data leaking out on your watch?」(監視中にデータが漏えいしていませんか?)

- レポート(英文) :「Grand Theft Data」(データ窃盗)

※本ページの内容は2015年12月16日更新のMcAfee Blogの抄訳です。

原文: Data Exfiltration, Part 2: Who’s After Your Data?

著者: David Bull

【データの流出ブログシリーズ(全7回)】

第1回:誰が、何を、なぜ、どこで、どのように窃取するのかを考える

■関連サイト

・マカフィーblogのエントリー

・マカフィー