株式会社FYF

脆弱性の標的となるVPN装置を撤去し、クラウド経由の非公開接続(ステルス性)へ移行。最小権限アクセス制御により病院内への被害拡散を論理的に遮断する。

昨今、各地の医療機関が公表したサイバー攻撃の調査報告書において、外部ベンダーによる「システム保守用ネットワーク(VPN)」が共通の侵入口となっている実態が明らかになっています。本来、適切にアップデートされ管理されたVPN機器は安全に運用可能ですが、医療現場においては病院側が把握しきれていない「管理の盲点」となった古いVPN装置が放置され、その脆弱性が狙われるケースが後を絶ちません。

ネットワーク構築のスペシャリストである株式会社FYF(本社:千葉県柏市、代表取締役:吉澤智之)は、こうした管理の隙間を埋め、従来の境界型防御の限界を解消する次世代接続基盤「FSAM(FYF Safety Access for Maintenance)」の提供を強化。物理的な機器管理の負担から解放し、医療現場の確かな安全を支援します

■ 事故の教訓から浮き彫りになった「管理の空白地帯」

医療機関におけるサイバー攻撃被害の事後調査や分析を通じて、現在では多くの課題が広く共有されるようになりました。本来、適切にアップデート・管理されたVPN機器は安全な運用が可能ですが、実際の医療現場においては、以下のような「管理の空白地帯」が攻撃者に悪用されるケースが後を絶ちません。

- 「見えない資産」の放置: 過去のシステム導入時にベンダーが設置し、病院の資産台帳に載っていない、あるいは保守期限が切れたまま放置されたVPN機器が「侵入口」となっています。

- フラットなネットワーク構造: 境界型防御(VPN)の特性上、一度認証を突破されると、病院内の電子カルテサーバーやバックアップデータまで制限なくアクセス可能な状態にあり、これが被害を甚大化させる「横展開(ラテラル・ムーブメント)」を許す要因となっています。

■ 「FSAM」が実現する3つの防御アプローチ

これらの構造的リスクを解決するのが、ゼロトラスト接続基盤「FSAM(FYF Safety Access for Maintenance)」です。既存のVPN環境を本基盤へ刷新することで、以下の防御体制を構築します。

- 接続口の非公開化(ステルス性): インターネット上にグローバルIPアドレスを公開する必要があるVPN装置とは異なり、FSAMはクラウドゲートウェイを介した「内向き」の通信を利用します。外部から接続口を隠蔽することで、攻撃者による脆弱性探索そのものを無効化します。

- 最小権限によるアクセス制御: ネットワーク全体を繋ぐのではなく、「特定のユーザーが、特定の時間に、特定の業務アプリケーションのみ」にアクセスできるよう制御します。万が一、接続アカウントが盗用されても、病院内の他システムへ被害が広がるリスクを論理的に遮断します。

- 証跡(ログ)の自律管理による透明化: 保守作業の詳細はブラックボックス化しがちですが、FSAMでは全ての操作履歴を病院側で保持。動画やテキストで記録を管理することで、ベンダー任せにしないガバナンス(統制)を実現します。

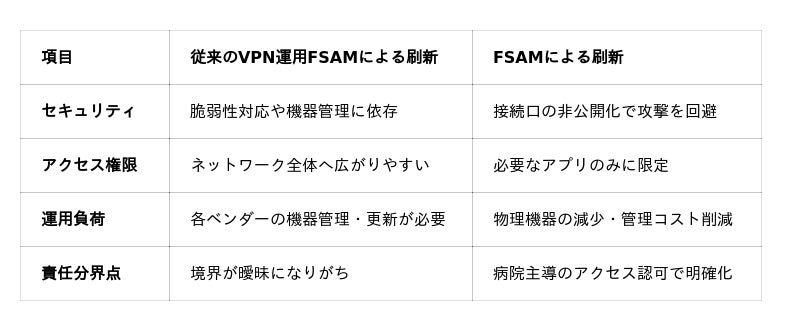

■ 従来の運用管理との比較

■ 株式会社FYFについて

株式会社FYFは、創業以来、全国の医療施設向けにIT基盤の設計・構築・運用を提供してきました。私たちはインフラのプロフェッショナルとして、医療現場のデジタル化(医療DX)を止めることなく、同時に「命を守るネットワーク」をいかに強固にするかを追求しています。今回の提言は、過去の事故から得られた教訓を技術で解決し、医療従事者が安心して医療に専念できる環境を提供するためのものです。

![【整備済み品】富士通 ノートパソコン 15.6型 初期設定済み A553/Office 2019/Win 11 Pro/WIFI/HDMI/Bluetooth/Celeron /メモリー4GB/SSD128GB [ PCステージ W.R.K ] 【整備済み品】富士通 ノートパソコン 15.6型 初期設定済み A553/Office 2019/Win 11 Pro/WIFI/HDMI/Bluetooth/Celeron /メモリー4GB/SSD128GB [ PCステージ W.R.K ]](https://ascii.jp/img/2026/02/17/4421122/s/403afaa5c020051b.jpg)