チェック・ポイント・リサーチ、Amazonプライムデーにあわせて、Amazon Primeに関連するフィッシングキャンペーンが5月から16倍増加していることを確認

チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point(R) Software Technologies Ltd. < https://www.checkpoint.com/ > 、NASDAQ: CHKP、以下チェック・ポイント)は、7月11日と12日に開催されるAmazonプライム会員向けの年に一度のビッグセール「Amazon プライムデー」にあわせて、Amazonを装ったフィッシング詐欺への注意喚起をします。

ドメイン登録とフィッシング攻撃に関する憂慮すべき調査結果

CPR は6月時点で、5月と比べ16倍もの悪意のあるAmazon Primeに関連するフィッシング攻撃を確認し、Amazonに関連するフィッシング全体の増加率は8%でした。この期間には、「Amazon」という用語に関連する新たなドメインが約1,500個もありましたが、その92%が危険なドメイン(悪意のあるものまたは疑わしいもの)であることが判明しました。

また、「Amazon」という関連キーワードの新しいドメインのうち、約68件に1つは「Amazon Prime」とも関連していました。そのうちの93%がリスクがあると判定されました。

フィッシングの仕組み

フィッシング攻撃の基本要素は、電子メール、ソーシャルメディア、または他の電子通信手段を介して送信されるメッセージです。攻撃者は、ソーシャルネットワークなどを利用して、被害者の個人的な情報や職務経験などのバックグラウンド情報を収集している場合があります。攻撃者は、ターゲットの名前、職位、メールアドレス、興味や活動などの情報を収集した上で、より信頼性のある偽のメッセージを作成します。

一般的に、被害者が受け取るメールは既知の連絡先や組織を装ったもので、実際の攻撃は悪意のある添付ファイルや悪意のあるウェブサイトへのリンクを通じて行われます。攻撃者はしばしば、被害者の銀行、職場、または大学のような信頼できる組織が所有しているように見える偽ウェブサイトを設置し、これらのサイトを通じて、攻撃者はユーザー名やパスワード、支払い情報などの個人情報の窃取を試みます。

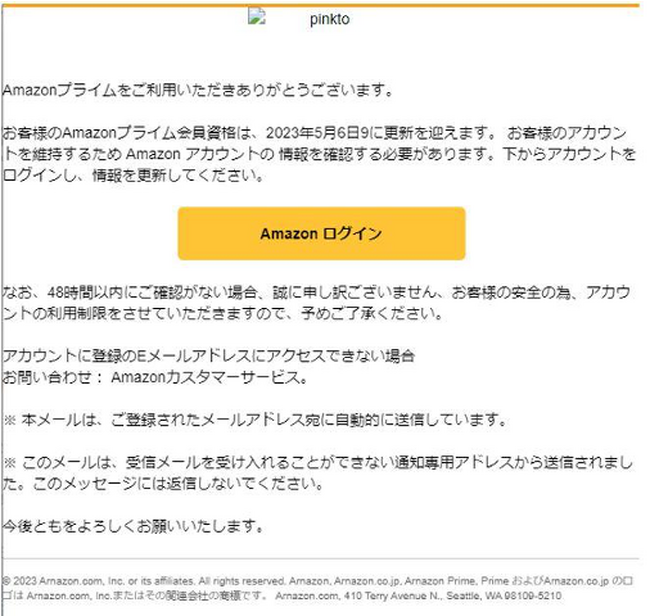

(事例1)アカウント盗難の例

このフィッシングメールでは、ユーザーのAmazon Primeアカウント情報を盗む試みがあります。メールは「Amazon.co.jp」から送信されたように見えますが、メールアドレスを見るとフィッシングであることが明らかです(changeid@sfsbupah[.]com)。また、メールの下部にはAmazonではなく、「Arnazon」と書かれています。

攻撃者は被害者を誘い、悪意のあるリンクをクリックさせようとしました。このリンクは、ユーザーを詐欺的なAmazonのログインページにリダイレクトします。悪意のあるリンクhttps://sftvrepair[.]comでは、ユーザーはユーザー名とパスワードを入力する必要がありました。

件名: 【重要なお知らせ】Amazonプライムの自動更新設定を解除いたしました

(事例2)プライムクレジットカードの盗難の例

以下は、「Amazon[.]co[.]uk」から送信されたように見えるフィッシングメールの例です。攻撃者は被害者を誘い、悪意のあるリンク ( http://www[.]betoncire[.]es/updating/32080592480922000 ) をクリックさせようとしていました。このリンクは現在アクティブではありません。

件名:あなたのプライムメンバーシップ:支払いが拒否されました - 支払い方法が拒否されたため、注文がキャンセルされず、アカウントが停止されないように、支払い方法を更新してください。

送信元:Amazon.co.uk(prime-update[.]74715579-59050019[.]24219850@amazon[.]co[.]uk)

メール文翻訳:

プライム会員のお客様へ

お客様のお支払い方法に問題があり、プライム会員のお支払いを処理できませんでした。このため、お客様の特典は保留となります。

引き続きプライム特典をお楽しみいただくには、24時間以内にお支払い情報を更新してください。

ありがとうございました。

Amazon.co.jpプライムサービス

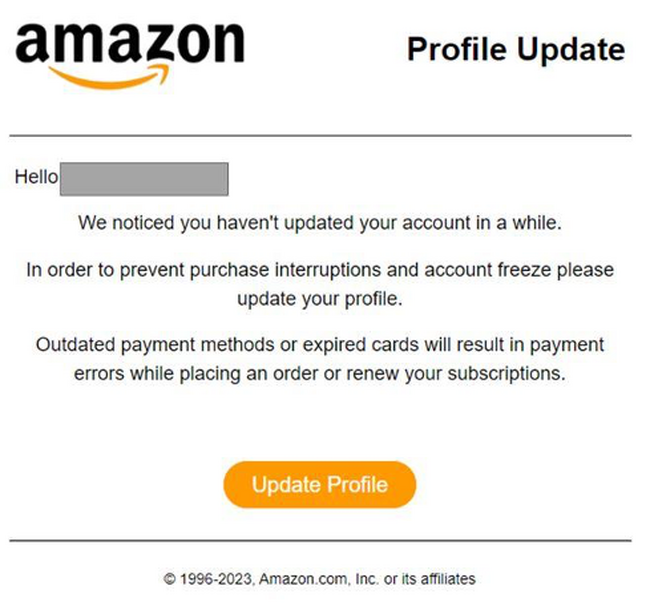

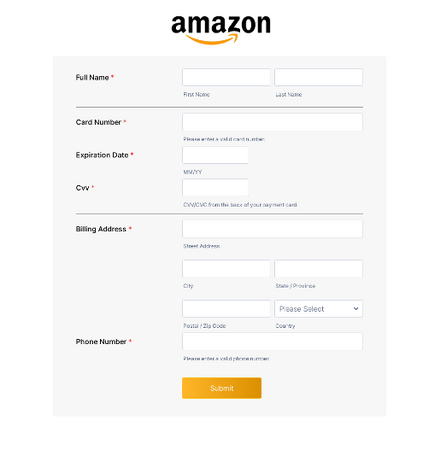

(事例3)認証情報盗難の例

CPRは、Amazonからの送付を装う、悪意のあるフィッシングメールを検出しました。このメールはユーザーのクレジット情報を盗むことを目的とし、送信元は偽装されたアドレスAmazon (amazon@blackoutthelimit[.]com) から送信され、被害者が悪意のあるリンクhttp://kolives[.]com/profile/をクリックするよう誘導したものでした。

このウェブサイトは、細かな変更が加えられたが本物のサイトに似た詐欺的なAmazon支払いページにユーザーをリダイレクトしました(例えば「Cvv」の代わりに「CVV」など)。悪意のあるリンクでは、ユーザーはクレジット情報を入力する必要がありました。このリンクは現在アクティブではありません。

件名:アカウントがロックされました

送信元:Amazon (amazon@blackoutthelimit[.]com)

メール文の翻訳

■■様

しばらくアカウントを更新されていないようです。購入の中断やアカウントの凍結を防ぐため、プロフィールを更新してください。お支払い方法が古い、または有効期限が切れたカードは、ご注文時や定期購読の更新時にお支払いエラーとなります。

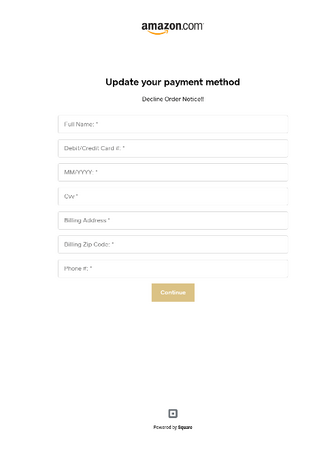

(事例4)偽のAmazon支払いページ

CPRは、ほぼ同一のレプリカを使用してAmazonの支払いページを模倣しようとした詐欺的なウェブサイトを発見しました。この詐欺的なウェブサイトは、以下のアドレスにリストされています:http://amazon-prime-unitsexrctvy4e5rf6gyu[.]square[.]site.

Amazon Prime Dayでオンラインショッピングを安全に行う方法

オンラインショッパーが安全に過ごすために、CPRは実用的なセキュリティと安全のヒントを以下にまとめました。

Amazon.comの綴りの間違いに注意する - Amazon.comとは異なるトップレベルドメインを使用した綴りの間違いやサイトに注意してください。例).comではなく .coを使っている。

Amazon.comの強力なパスワードを作成する - ハッカーがアカウントに侵入できないよう、Amazon.comのパスワードがハッカーにとって解読不可能なものであることを確認してください。

アドレスバーの「鍵マーク」を確認する - 安全なソケットレイヤー(SSL)の暗号化がインストールされていないウェブサイトからの支払い情報で、オンラインショッピングをするのは避けてください。サイトがSSLを持っているかどうかは、HTTPSの「S」を探すことで分かります。URLの左側または下のステータスバーに、通常は施錠された南京錠のアイコンが表示されます。ロックが表示されない場合は、大きな注意が必要です。

最低限の情報のみを共有する - オンラインショッピングの小売業者は、誕生日や社会保障番号を必要としません。個人情報に関しては、最低限の情報しか共有しないように常に注意してください。

メールのワーディングに注意する - 例えば、人は急いでいるときにミスをしやすい、権限のある人の指示に従う、といったような人間の心理をフィッシング攻撃では悪用します。人々の心理に訴えるような文章を使い、リンクをクリックしたり添付ファイルを開いたりするように対象者を説得しようとします。

「信じられないほどお得な」バーゲンには要注意 - プライムデーは素晴らしいオファーが豊富ですが、あまりにもお得すぎる場合は要注意です。直感に従いましょう。例えば、新しいiPadが80%割引になっている場合、それは通常、信頼性のある購入先ではありません。

クレジットカードを使用する - プライムデー開催中は、デビットカードではなくクレジットカードを使用してください。デビットカードは銀行口座にリンクされているため、情報がハッキングされた場合のリスクが高くなります。

フィッシングメール被害を防ぐ

Check Pointは包括的な360°アンチフィッシングソリューションによって、メールアカウント、ブラウザ、エンドポイント、モバイルデバイス、ネットワークなど、さまざまなプラットフォームで包括的なセキュリティを提供し、蔓延するフィッシングの脅威から保護します。Check Point ThreatCloud AI < https://www.checkpoint.com/jp/infinity/threatcloud/ > を活用した革命的なソリューションは、ゼロデイフィッシングの保護機能を備え、リアルタイムで数百の脅威指標を詳細に検証し、新しいフィッシングサイトと既知のフィッシングサイトを効率的に識別してブロックします。このシステムは、添付ファイル、リンク、テキスト内容など、受信メールのあらゆる属性を細心の注意で検査し、メールボックスに届く前にリスクを大幅に減らします。Check Pointのソリューションは、ThreatCloud AIのゼロデイフィッシングエンジンに基づいており、シグネチャベースの技術に比べて4倍の攻撃をブロックします。絶え間なく進化し巧妙化するフィッシング攻撃に対抗するために、組織はCheck Point Harmony Email & Office < https://www.checkpoint.com/harmony/email-security/email-office/ > などの高度なアンチフィッシングソリューションの力を活用することが重要です。これによって、人間の性質を悪用するサイバー脅威に対して見逃しのない可視化と防御が提供されます。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud < https://www.checkpoint.com/infinity-vision/threatcloud/ > に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-4332-2354

E-mail: checkpointPR@next-pr.co.jp