こんにちは。「KUSANAGI」の開発チームで取締役をしている相原です。

「KUSANAGI」はWordPressをはじめとするCMSを高速に動作させる仮想マシンです。わたしたちは「KUSANAGI」を開発して皆様にご利用いただくほか、お客様のWebサイトを「KUSANAGI」で運用しています。

この連載では、「KUSANAGI」の開発やお客様とのお話の中で感じた課題や実際の運用の中で得た知見などをお伝えしています。

今年もあとわずかとなってきました。連載25回目は、Webセキュリティの大家でプライム・ストラテジーの顧問でもある徳丸 浩先生に「Webセキュリティの2022年の振り返り」と題して寄稿をいただきました。今年を振り返りつつ、来年からのセキュリティについて考える機会としていたただけたらうれしいです。

Webセキュリティの2022年の振り返り

EGセキュアソリューションズ株式会社 取締役CTO 徳丸 浩

2022年も残りわずかとなってまいりました。今年のセキュリティの話題としては、ランサムウェアやEMOTETの被害が印象に残るところではありますが、Webに対する攻撃も依然として猛威をふるい続けており、金銭的な実被害も大きくなっています。本稿では、今年のWebセキュリティを振り返り、特徴的な事件の手口や影響などについて紹介したいと思います。

1.あいつぐWebサイトからのクレジットカード情報漏洩

私はWebサイトからのクレジットカード情報漏洩のリリースを私的に集計していますが、今年は本稿執筆時点で46件のサイトからのカード情報漏えい事件が発生しています。件数のペースとしては例年通りであり、Webセキュリティの大きな課題であり続けています。

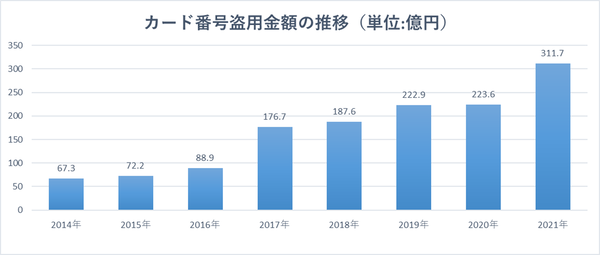

下図は日本クレジット協会が発表しているカード番号盗用金額の推移であり、その多くがWebサイトから漏洩したカード情報に起因していると言われています。

クレジットカード情報の保護については、2018年6月より改正割賦販売法によりカード情報を取り扱う事業者の責務としてセキュリティ対策が義務付けられており、具体的にはクレジット取引セキュリティ対策協議会がまとめた「クレジットカード・セキュリティガイドライン」(旧称実行計画)への準拠、カード情報の「非保持化」が求められていますが、現在のところ効果が上がっていない状況です。

これを受けて、経済産業省はより高いセキュリティ施策を業界に対して求めており、今年の9月に「クレジットカード番号等の漏えい防止の強化」という文書を公開しています。従来の非保持化に加えて、具体的なセキュリティ対応をまとめた「チェックリスト」への遵守状況をECサイト事業者に求めるように試行を始めています。チェックリストの内容は非公開なので、詳しくはカード情報を扱う決済代行事業者等にお問い合わせください。

2.決済代行事業者からのカード情報漏洩の衝撃

上記のように、Webサイトからのカード情報漏洩はおき続けていますが、今年は、決済代行事業者(PSP)やクレジットカード会社(イシュアー)からの漏洩という驚くべき事件が発生してしまいました。中でも、メタップスペイメント社からの情報漏洩は、下記の侵入手口を組み合わせたものでした。

・SQLインジェクション

・クロスサイトスクリプティング(XSS)

・不正ログイン

XSSはWebセキュリティの基本ではありますが、近年まで事件例を目にすることはあまりありませんでした。しかし、ECサイトへの侵入手口としては2021年頃からWater PamolaというXSS悪用手口が世界的に用いられています。メタップスペイメント事件はWater Pamolaとは手口が少し異なりますが、XSSの悪用が広がっていることを意味します。

また、SQLインジェクション脆弱性については、カード情報を管理する機能と同居していた他社向けのサイトに脆弱性があり、そこからカード情報が漏洩してしまいました。

メタップスペイメント事件については以下の個人ブログにて解説していますので、興味のある方は参照ください。

⇒メタップスペイメント不正アクセス事件の第三者報告書から攻撃の模様を読み解く

3.現在でも多いSQLインジェクション攻撃

先のメタップスペイメント事件でもSQLインジェクション攻撃が使われましたし、これ以外にもSQLインジェクションの事例は多数あり、個人情報漏洩の被害も出ています。以下はリリースの例です。

株式会社ディスコのキャリタス資格検定(29万8826件のメールアドレスが漏えい)

https://www.disc.co.jp/press_release/9288/

矢野経済研究所(最大10万1988件の会員情報が流出)

https://www.yano.co.jp/announce/781

日能研Webサイト(28万件のメールアドレスが漏洩)

https://www.nichinoken.co.jp/information/owabi/220129.html

Webセキュリティの分野ではSQLインジェクションは「枯れた」手法であり、話題になるケースも少ないですが、攻撃手法としては現役ですので、しっかり対策しておくことをお勧めします。参考文献としては、IPAの「安全なSQLの呼び出し方」があります。

4.不正ログイン事件の多発

2022年は不正ログイン事件の多発した年でもありました。不正ログインとは、正規利用者のIDとパスワードを何らかの方法で推測あるいは取得して、攻撃者が正規利用者になりすましてログインすることです。

現在多く用いられる不正ログインの手法には以下があります。

・パスワード推測

・パスワードリスト攻撃

・フィッシング

パスワード推測とは、正規利用者の氏名や誕生日などからパスワードを推測するものです。芸能人のアカウントが時々不正ログインされるニュースを見かけますが、報道によると手口はたいていパスワード推測のようです。

パスワードリスト攻撃というのは、他のサイト等から漏洩したIDとパスワードをそのまま対象サイトでログイン試行するというものです。他サイトのパスワードなのでログインに成功する確率は低そうに思えますが、各社のリリース等によると、0.01%~数%というところで、不正ログイン手法としてはかなり「効率の良い」手法です。

2022年に起きたパスワードリスト攻撃では、株式会社クイックの運営する看護師および看護学生向けコミュニティサイト「看護 roo!」のリリースが詳細の攻撃内容を掲載しています。

攻撃の期間:4月10日~5月16日

不正ログイン試行回数:6882万1639回

上記のうち、実際にログインされた回数:5万9742回

ログインされたアカウント数:2万7196件(重複を除いた実数)

約6900万回の試行に対して約6万回成功しているわけですから、成功確率は約0.09%で、大雑把に言えば千回に1回成功していることになります。

パスワードリスト攻撃の対策は簡単ではありません。最近のパスワードリスト攻撃事例では、多数のIPアドレスから時間をかけてゆっくりとパスワード試行する手法が用いられるケースが多いです。看護roo!のケースでは、非常に多くのログイン失敗が起きているので、ログイン失敗率の監視が有効と考えられますが、最近の「ゆっくり」した攻撃では検知できない可能性があります。2段階認証や2要素認証はパスワードリスト攻撃に有効ですが、利便性の観点から見送られるケースが多いようです。有名な7pay事件では、事件の手口はパスワードリスト攻撃と公式に発表されていますが、記者会見では「ユーザーの利便性を優先した」と説明して話題になりました。結果として7payはサービス終了に追い込まれたので、ユーザーの利便性とセキュリティは高次元で両立すべきものであると私は考えます。

パスワード推測とパスワードリスト攻撃については、私の個人YouTubeチャンネルにて解説動画を公開していますので、参考になさってください。

・不正ログイン手法入門(初級編)

フィッシングというのは、偽のログイン画面に利用者を誘導して、IDとパスワードを盗み取る手法で、古くからある手法ではありますが、現在でも活発に攻撃が行われています。クレジットカード情報漏洩の原因の多くがフィッシングであるという推測もあります。

フィッシングの対策も容易ではありません。サイト側では偽サイトを作らせないようにする対策はとれず、利用者の注意に委ねるしかないからです。2段階認証もフィッシングに対しては十分とはいえず、「中継型フィッシング」と呼ばれる手法により、すでに2段階認証は突破されています。詳しくは、私の個人YouTubeチャンネルの動画を参照ください。

・auじぶん銀行アプリに対する不正出金の驚くべき手口

フィッシングに対する利用者側の対策としては、パスワード管理ソフトの利用があります。パスワード管理ソフトは、ブラウザのアドレスバーからサイトのドメインに対応したパスワードを自動入力します。フィッシングサイトはドメインが異なるため、パスワードが自動入力されないので、その時点で「怪しい」と気づくことができます。

まとめ

2022年もWebサイトへの攻撃は活発に行われていて被害も多く出ていますが、手口についてはそれほど新規性があるわけではありません。このため、脆弱性対応など、まずは基本的な対策をしっかりするところから始めるべきでしょう。基本的な対策としては、以下をお勧めします。

・脆弱性診断をして指摘された脆弱性を修正する

・WAF(Web Application Firewall)を導入する

・二段階認証を実装し、できれば必須とする

筆者紹介:徳丸浩

EGセキュアソリューションズ株式会社 取締役CTO

1985年京セラ株式会社に入社後、ソフトウェアの開発、企画に従事。1999年に携帯電話向け認証課金基盤の方式設計を担当したことをきっかけにWebアプリケーションのセキュリティに興味を持つ。2004年同分野を事業化。2008年独立して、Webアプリケーションセキュリティを専門分野とするHASHコンサルティング株式会社(現EGセキュアソリューションズ株式会社)を設立。脆弱性診断やコンサルティング業務のかたわら、ブログや勉強会などを通じてセキュリティの啓蒙活動をおこなっている。