キヤノンMJ/サイバーセキュリティ情報局

多様化・複雑化するサイバー攻撃を防ぐため多層的な防御が必要 ウェブ環境を守る3つの対策を解説

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「Web環境を守るために「今すぐ」取り組むべき3つの対策 」を再編集したものです。

コーポレートサイトの運用をはじめ、ビジネスを展開する上でウェブサーバーを運用している企業は少なくない。しかし、構築・運用に要する予算や労力から、セキュリティ対策が後回しになってはいないだろうか。攻撃者はウェブ環境のわずかな隙を狙って攻撃を仕掛け、企業・組織に対して大きな被害をもたらす。多様化・複雑化するサイバー攻撃を防ぐため、多層的な防御が必要とされている。ウェブ環境を守る3つの対策について、キヤノンマーケティングジャパン株式会社の衣川 瑠美子が解説する。

攻撃者が狙うウェブ環境の隙

ウェブサーバーは、攻撃者によって多様なリスクにさらされている。不正アクセスにより社内の機密情報が窃取される、あるいは外部向けウェブサイトのサービスが継続できない、といった被害は代表的なものだ。

ウェブサーバーが被害に遭う例として、認証や認可の不備を突かれることで社内ネットワークに侵入され、機密情報が漏えいしてしまうケースが挙げられる。DoS攻撃によってウェブサーバーが停止し、ウェブサイトが閲覧不能になるケースもある。また、ウェブサーバーの脆弱性を突かれてSQLインジェクションや、OSコマンドインジェクションといった攻撃により、不正なコマンドが実行される恐れもある。

また、ウェブサーバーの運用側に限らず、ウェブサイトの訪問側に被害を与える場合もある。例えば、ウェブサーバーにあるコンテンツが改ざんされた結果、訪問者が不正なサイトに誘導されたり、意図せず暗号資産(仮想通貨)のマイニング(採掘)に利用されたりといった影響が考えられる。

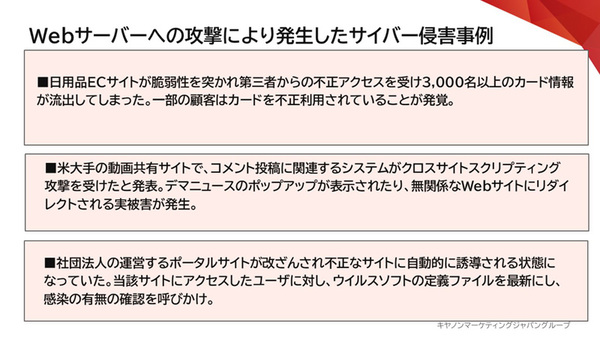

過去には、日用品ECサイトが脆弱性を突かれ、第三者からの不正アクセスを受けたことで、3000名以上のクレジットカード情報が流出するという事例があった。また、一部の顧客においては、カードが不正に利用されたことも明らかになっている。ほかにも、米大手の動画共有サイトや社団法人のポータルサイトにおいては、デマニュースを掲載するポップアップ画面が表示されたり、訪問者が不正なサイトへ誘導されたりといった被害に遭っている(図1)。

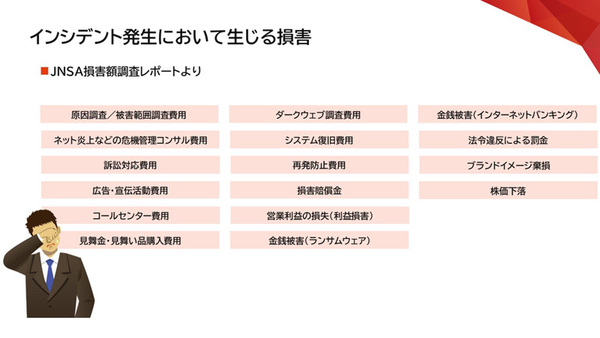

サイバー攻撃に遭った場合、その損害対象は多岐にわたる。JNSA(日本ネットワークセキュリティ協会)のインシデント損害額調査レポートでは、以下のような例を挙げている(図2)。すべての事業者に当てはまるわけではないが、損害の範囲を理解するのに役立てることができる。

・事故対応:原因調査、ダークウェブ調査、システム復旧、再発防止

・賠償損害:訴訟対応、損害賠償金、見舞金

・利益損害:営業利益の損失

・金銭損害:ランサムウェア、なりすましによる直接的な金銭の支払い

・行政損害:法令違反による罰金

・無形損害:ブランドイメージ毀損、株価下落

先述のレポートでは、軽微なマルウェア感染と、ECサイトからのクレジットカード情報漏えいという規模の異なる2つのモデルケースについて、想定される被害額が推計されている。前者は600万円、後者は1億円弱の想定被害が算出されている。

サイバー攻撃については、実際に被害に遭ってからリカバリー対応をするよりも、未然に防御手段を講じる方がコストを抑えられると言われている。先述の例からもわかるとおり、サイバー攻撃の影響はIT部門のみにとどまらず、事業全体に対して中長期的に悪影響を及ぼす点を理解しておくべきだ。

攻撃者はわずかなチャンスをうかがっている

攻撃者は、どのようにして攻撃の機会をうかがっているのだろうか。代表的なものは、脆弱性だろう。報告される脆弱性の件数は年々増えているという調査がある。脆弱性を放置しておくのは、攻撃者にチャンスを与えているのと同じことだと言える。警察庁のウェブサイトにおいても、脆弱性を突いた攻撃が発生しているという注意喚起がされている(図3)。

ほかにも、パスワード管理に不備があると、サイバー攻撃の標的になりやすい。機器を初期パスワードのまま使用している、IDとパスワードに同じ文字列を設定している、パスワードが長期間変更されていない、といった環境は、攻撃者に狙われやすいと考えてよい。加えて、アクセス管理にも注意が必要だ。管理者権限を複数人で共有している場合、誰がいつアクセスしたのかがわからず、不正侵入に気づきにくくなる。また、ユーザーへ必要以上にアクセス権限を与えてしまったために、本来アクセスしてはならない領域へアクセスされてしまうケースも少なくない。さらには、ログへのアクセス管理が不十分だと、攻撃者がログを改ざんし、その痕跡を消してしまう恐れもある。

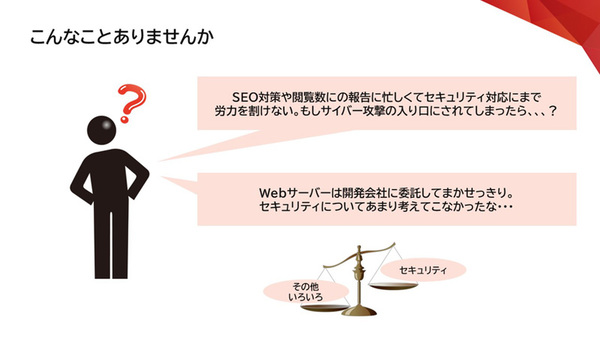

製品・サービスの認知拡大や売上向上を目的としてウェブサイトを運営している企業の中には、セキュリティ対策に予算や人員を十分に配分できていないと考えている企業もあるのではないだろうか。先述したような脅威を認識していたとしても、セキュリティ対策への優先度が下がってしまう企業も一定数存在するだろう(図4)。しかし、サイバー攻撃が増加傾向にある現状を考慮すると、どの企業でも、いつ攻撃を受けてもおかしくないという前提で防御態勢を構築する必要がある。

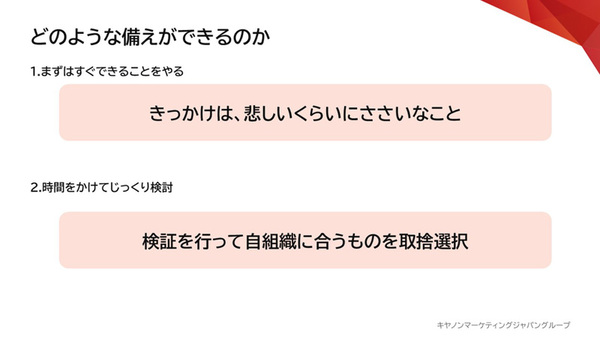

セキュリティ管理者が持つべき視点として、「すぐできることはすぐやる」と「時間をかけて検討すべきことは並行して行なう」の2点を挙げたい(図5)。サイバー侵害の事例を確認すると、パスワードを長期間変更していない、といった小さな問題が先述のような大きな被害に発展しているケースも少なくない。ほかにも、一時的に作成したアカウントを削除していなかった、あるいは、急ごしらえでVPN(Virtual Private Network)環境を構築したもののOSのバージョンまで気が回らず最新化されていなかった、といった事例もあった。したがって、すぐに対応できる問題は早めに解決しておくべきなのだ。

一方で、高度なソリューションの導入などについては、時間をかけてじっくり検討しても良いだろう。XDR(Extended Detection & Response)のような異常な挙動を検知して複雑な攻撃を特定するツールも登場しているため、各社の要件に合わせて取捨選択してほしい。

以降は、「すぐできること」として、ウェブ環境を保護するソリューションについて解説する。

ウェブサーバーを守る3つのカギ

ウェブサーバーは、サイバー攻撃の入り口として標的となるリスクが高い。以下では、包括的にウェブサーバーを保護する3つのソリューションを紹介する。企業の顔とも言うべきウェブサイトを保護するためにも、自組織のセキュリティ対策をもう一度確認し、不足している箇所がないか検討してほしい。

・脆弱性診断

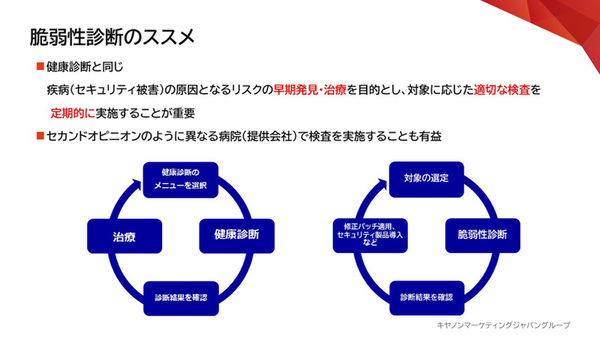

脆弱性診断は、ウェブアプリケーションやインフラ環境に潜む脆弱性を把握し、改善点を洗い出すツールやサービスの総称である(図6)。セキュリティ被害の原因となるリスクを早期に発見するよう、定期的に実施し、適切な改善策を施すのが狙いだ。脆弱性診断自体は普及が進み、すでに導入している企業が多いかもしれないが、サイバー攻撃が増加している今、その位置づけについて見直してほしい。例えば、毎年同じベンダーから脆弱性診断を受けている場合、異なる観点でも検証するために、ほかのベンダーから脆弱性診断を受ける選択肢もあるだろう。

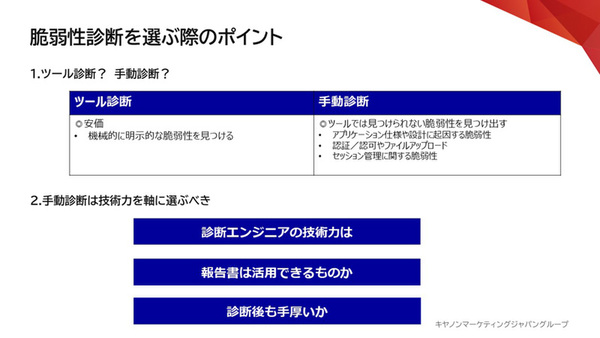

脆弱性診断を選ぶ際には、その実施方法について確認する必要がある。明示的な脆弱性を安価で発見できるツールを利用した診断と、専門技術を持ったエンジニアによる手動の診断が提供されている。サイバー攻撃が複雑化する現状を踏まえると、手動による診断を受けることが推奨される。ツールでは見つけられないようなアプリケーション仕様・設計に起因する脆弱性や、認証・認可・セッション管理に関わる脆弱性を見つけられる可能性が高まるからだ。

また、手動の脆弱性診断サービスを選択する際には、提供事業者の技術力について確認しておこう。攻撃者の手口を十分理解し、高い技術力を有したエンジニアが診断に参加しているのが望ましい。加えて、診断後に提供される報告書についても、定型的な内容ではなく、発見された脆弱性に基づいて詳細に対応策が記載されているものが良い。診断後のQ&A対応や、対応後の再診断の可否といったサービス内容についても確認しておきたい(図7)。

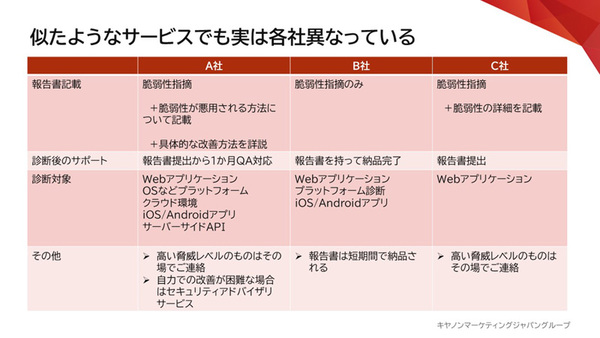

実際、複数の脆弱性診断サービスを比較すると、その内容は異なっている。例えば、短納期で対応してくれるサービスでは、定型的な報告書しか得られず、詳細は自社で判断して対応しなければならない。一方で、具体的な改善方法まで解説し、診断対象もウェブアプリケーションのみならず、インフラ環境まで範囲とするなど、手厚いサービスを提供する企業もある(図8)。

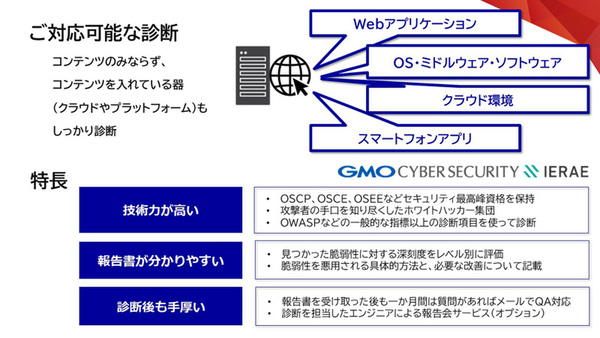

キヤノンMJグループでは、セキュリティ診断を行なう「GMOサイバーセキュリティ byイエラエ株式会社」と提携し、脆弱性診断サービスを提供している(図9)。最高峰の資格を持つセキュリティエンジニアによって脆弱性が隈なくあぶり出されるのが特長だ。脆弱性が悪用される具体的な方法と、必要な改善策について記載される報告書への評価も高い。加えて、診断後のサービスも提供されており、メールによるQ&A対応も可能だ。

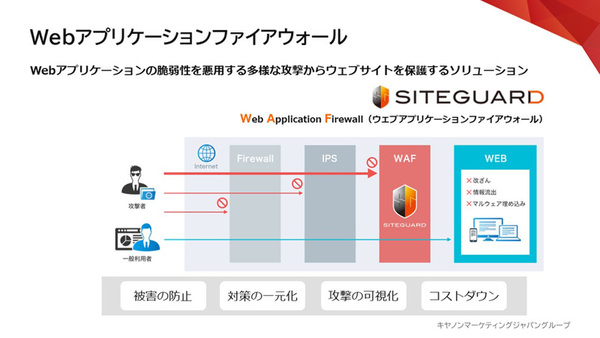

・WAF(ウェブアプリケーションファイアウォール)

ウェブアプリケーションの保護に特化し、通常のファイアウォールやIPS(不正侵入防止システム)では検知できない攻撃でも防御可能なのがWAFの特長だ。セキュリティはひとつのソリューションだけですべての対策が講じられるものではなく、外部に公開するウェブサーバーの場合は、複数の防御手段を設けるのが一般的となっている。定期的に脆弱性診断を実施した上で、それでも想定できなかった攻撃に対して備えるのにWAFが効果を発揮する。具体的には、ウェブサイトの改ざんや情報流出、マルウェアの埋め込みといった攻撃への対策となる。

ここでは、弊社が提供するWAF製品であるSiteGuardシリーズを紹介する。信頼性・コストのバランスに秀でており、簡単に導入・運用できるのが強みだ。HTTP通信を介したウェブサーバーに対する攻撃を可視化するとともに、ウェブアプリケーションの脆弱性を悪用した攻撃の被害を抑止することが期待できる(図10)。

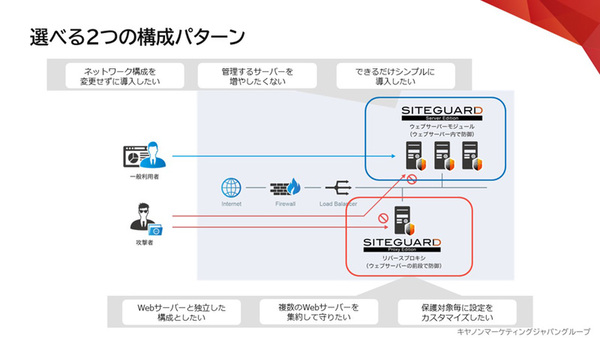

SiteGuardは、その構成パターンにより、2つの製品が提供されている(図11)。ひとつは「Server Edition」と呼ばれるもので、ウェブサーバーに直接インストールするソフトウェアになっている。ネットワーク構成を変更したくない、管理するサーバーを増やしたくない、シンプルに導入したい、という場合に適している。

もうひとつが「Proxy Edition」であり、ウェブサーバーの手前にリバースプロキシとして設置し、その通信を保護する仕組みだ。リバースプロキシは、外部インターネットからウェブサーバーに届く通信を中継する役割を担うため、設置されたWAFは通信内容を検証し、サイバー攻撃からウェブサーバーを守る。ウェブサーバーとして独立した構成としたい、複数のウェブサーバーを集約して保護したい、保護対象ごとに設定をカスタマイズしたい、といったニーズに応えることができる。

・改ざん検知サービス

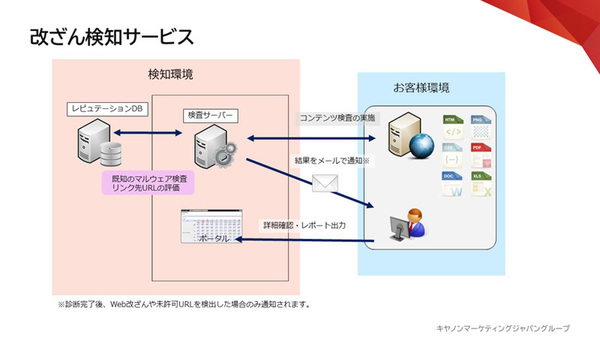

改ざん検知サービスは、ウェブアプリケーションに意図しない改ざんが施されていないか、不正なURLが埋め込まれていないかを定期的に検査するサービスとなる。JPCERT/CC(Japan Computer Emergency Response Team Coordination Center)活動四半期レポートによると、ウェブサイトの改ざんに関する報告件数は、2022年第一四半期に703件となっており、前年同時期の282件から大幅な増加を示している。

同レポートでは、週に1回は改ざんの有無を確認するよう注意喚起がなされている。しかし、ウェブサイトにあるすべてのコンテンツを対象に目視で確認するとなると、その労力の観点から対応は難しい。加えて、近年は目視では見分けがつかないような形式でマルウェアを含んだファイルに差し替えたり、不正なサイトへ誘導するようURLを書き換えたりといった手口が見受けられる。そこで、改ざんを検知できるサービスの利用が推奨される。

弊社が提供する改ざん検知サービスでは、まず、検査サーバーを設置し、保護対象のウェブサーバーにあるコンテンツの検査を定期的に実施する。検査サーバーは、既知のマルウェアやセキュリティリスクの高い疑わしいURLについて、最新の情報を取得することができる。そして、ハッシュ値を比較して、内容の変更が検出された場合や、マルウェア付きファイルが掲載されている場合、あるいは、不正なURLがリンクされている場合には管理者へ通知される(図12)。

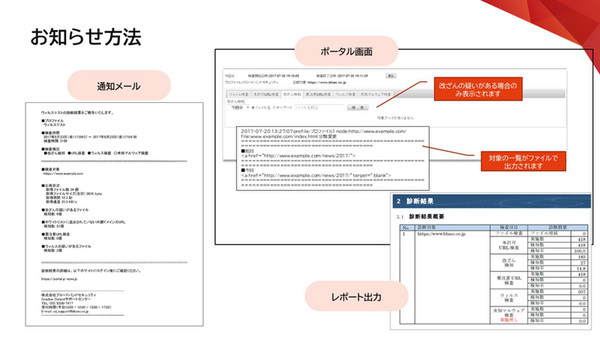

管理者は、アラート通知メールか、ポータル画面から検知状況が確認できる。ポータル画面からはレポート画面の出力も可能であり、利害関係者との情報共有に活用できる(図13)。

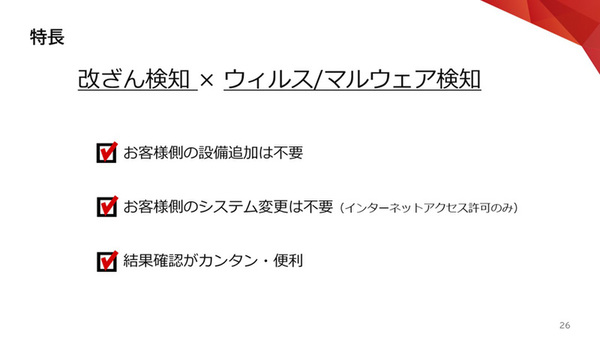

弊社が提供する改ざん検知サービスの利点は、少ない工数で利用を開始でき、運用できるところにある。ウェブサーバー側で設備追加やシステム変更が必要とされないからだ。「すぐにできる」ソリューションとして、時間をかけずに高い効果を期待できるサービスだと考えている(図14)。

おわりに

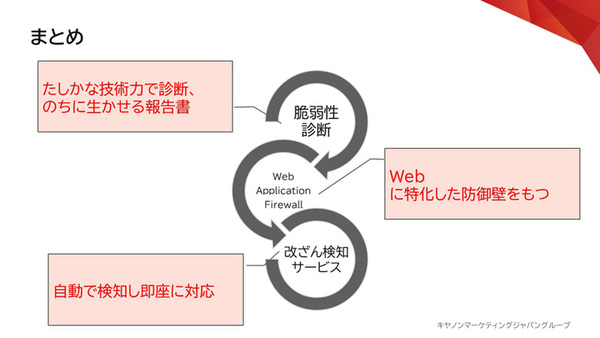

ここまで、ウェブ環境を多層的に保護するための3つのソリューションを紹介した。まず、脆弱性診断はウェブ環境の弱みを可視化し、継続的に対策を講じる取り組みだ。ここでは、提供事業者の診断技術と、診断後に活用できる報告書が提供されるかがポイントとなる。加えて、WAFを導入しておけば、ウェブアプリケーションに特化した防御壁を備えられる。そして、ウェブサイトの改ざんという脅威については、自動で脅威を検知でき、即座に対応可能な仕組み・体制を築いておくようにしたい(図15)。

残念ながら、セキュリティ対策はひとつのソリューションだけ導入すれば、すべての問題が解決するというものではない。つまり、多層的な対策が求められている。サイバー攻撃が急速に拡大する昨今、ウェブ環境を保護するソリューションについて、今一度検討してみてほしい。

セミナー動画公開中!

https://www.youtube.com/watch?v=ekZB8DLup9Y