本レポートでは、McAfee Advanced Threat Research(ATR)戦略的インテリジェンスチームが、オペレーションDiànxùnと呼ばれる通信会社を対象としたスパイキャンペーンについて詳しく解説しています。

私たちはこの攻撃において、攻撃者グループのRedDeltaとMustang Pandaが関係しているとされる以前のキャンペーンで観察されたものと同様の戦術、技術、手順(TTP)を使用したマルウェアを発見しました。感染の最初の経路は完全には明確ではありませんが、被害者は、攻撃者の制御下にあるドメインに誘い込まれ、そこからマルウェアに感染し、攻撃者はこれを利用して追加の検出とデータ収集を実行したであろうことが考えられます。攻撃者は、Huawei社のキャリアページを装ったフィッシングWebサイトを使用し、電気通信業界で働く人々を標的にしていると見て間違いない様子が確認されました。

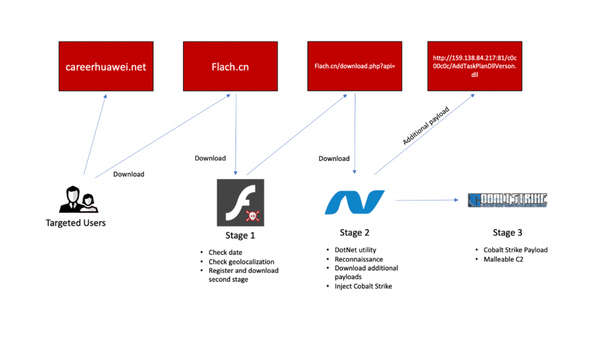

私たちは、攻撃者の制御下にあるドメイン「hxxp://update.careerhuawei.net」に接続することが多い、Flashアプリケーションを装ったマルウェアを発見しました。悪意のあるドメインは、hxxp://career.huawei.comというドメインを持つHuaweiの正規の採用ページのように作成されていました。12月には、このキャンペーンで使用される新しいドメイン名hxxp://update.huaweiyuncdn.comも確認されました。

さらに、Flashアプリケーションを装ったサンプルでは、中国がFlashアプリケーション flash.cnをダウンロードするための公式Webページのように見せかけた悪意のあるドメイン名「hxxp://flach.cn」を使用していました。過去の攻撃との主な違いの1つは、PlugXバックドアが使用されていないことです。ただし、Cobalt Strikeバックドアの使用を特定しました。

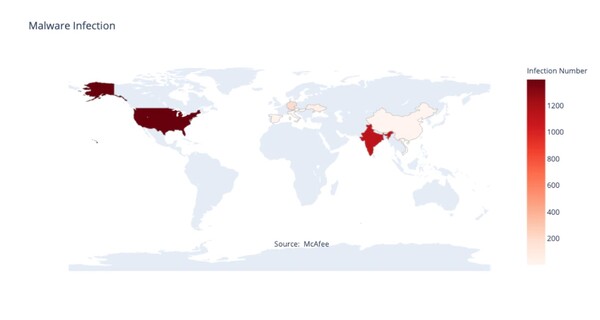

マカフィーのテレメトリを使用することにより、東南アジア、ヨーロッパ、および米国に拠点を置く、ターゲットと想定される企業が電気通信業界で発見されました。そしてドイツ、ベトナム、インドの通信会社への強い関心も確認しました。偽のHuaweiサイトの使用と組み合わせると、このキャンペーンが電気通信業界を対象としていることがわかります。この特定のキャンペーンの背後にある動機は、世界中の5G展開における中国のテクノロジー関連の製品調達や参入の禁止に関係していると考えられます。

2020年5月初旬から、中国の攻撃者グループ RedDeltaに関連する活動が、業界の同業者により実際に発見されています。以前の攻撃は、バチカンと宗教団体を標的にしたものであると説明されています。

また2020年9月、このグループは、カトリック、チベットとラダックの関係、国連総会安全保障評議会に関連するおとり文書、およびミャンマー政府と2つの香港の大学を対象としたその他のネットワーク侵入活動により活動を続けました。これらの攻撃は主に、WordやAcrobatなどの正規のソフトウェアを使用したDLLサイドローディングを使用したPlugXバックドアを使用して、ターゲットを侵害しました。

外部の報告では、宗教機関を攻撃したグループに新しい名前が付けられましたが、TTPの類似性に基づいて、どちらの攻撃も既知の攻撃者グループであるMustang Pandaが関係していると考えられます。

カバレッジと保護

この種の攻撃から自身を守り重要な資産を保護する最善の対策は、多層防御のアプローチです。当社で言えば、MVISION Insights、McAfee Web Gateway、MVISION UCE、MVISION EDRなどを用いて対策することが可能です。

MVISION Insightsは、脅威と危険に晒されている状況に関するインテリジェンスを積極的に収集することにより、リスク軽減において重要な役割を果たすことができます。

McAfee Web GatewayとMVISION UCEは、FlashやDotNetなどの危険なアクティブなWebコンテンツを分析するために、URLレピュテーションチェック、SSL復号化、マルウェアエミュレーション機能を備えたマルチレイヤーWebベクター保護を提供します。 MVISION UCEには、Webブラウジング中に100%の保護を提供できる唯一のソリューションであるリモートブラウザ分離の機能も含まれています。

ターゲットエンドポイントで実行されているMcAfee Endpoint Securityは、一連の防止および検出技術を使用して、Dianxunによる操作から保護します。ENSの脅威防止とATPは、脅威をプロアクティブに検出するシグネチャと動作分析の両方の機能を提供します。ENSは、既知のIoCで更新されるグローバル脅威インテリジェンスも活用します。DATベースの検出の場合、Trojan-Cobalt、Trojan-FSYW、Trojan-FSYX、Trojan-FSZC、およびCobalt Str-FDWEとして報告されます。

攻撃の最後のフェーズでは、コマンドアンドコントロールサーバーとCobalt Strike ビーコンを介して被害者をリモートコントロールするためのバックドアを作成する必要があるため、次世代侵入防止システムソリューション(当社であればMcAfee NSP)でアクティブ化できるブロック機能は重要です。NSPにはコールバック検出エンジンが含まれており、C2サーバーとの通信信号の異常を検出してブロックすることができます。

MVISION EDRは、永続性と防御回避の手法を積極的に特定できます。 MVISION EDRを使用して、エンタープライズシステム全体でリアルタイムまたは履歴(最大90日)の侵入の痕跡を検索することもできます。

テクニカル分析については、Yara&Mitre ATT&CKテクニックを含むオペレーションDiànxùnの詳細(英語)をご覧ください。

脅威の概要

私たちは、今回の調査研究で、次の点を確信しています。

•中国のグループ RedDeltaおよびMustangPandaと同様のTTPを使用した新たな攻撃を発見

•ツール、ネットワーク、操作方法などの複数の重複の兆候は、RedDeltaとMustangPandaに強い類似性があることを示唆

•ターゲットは主に東南アジア、ヨーロッパ、および米国に拠点を置く通信会社。また、特にドイツとベトナムの電気通信会社がターゲットにされている状況を確認

また、以下の点については、ほぼそうであろうと分析しています。

•この特定のキャンペーンの背後にある動機は、グローバルな5G展開における中国の技術の禁止に関係している可能性がある

•このスパイキャンペーンは、5Gテクノロジーに関連する機密情報や秘密情報を盗むことを目的としている

注意:テクノロジー企業のHuawei社がこのキャンペーンに故意に関与したという証拠はありません。

マカフィーのAdvanced Threat Research(ATR)チームは、この脅威を継続的に監視しています。

※本ページの内容は2021年3月16日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Operation Diànxùn: Cyberespionage Campaign Targeting Telecommunication Companies

著者:Thomas Roccia, Thibault Seret and John Fokker