今週(7/27週)、スイスを拠点とするITコンサルタントが50の著名な企業からのソースコードの漏洩について投稿しました。最近、任天堂からのソースコードの最近の別のリークがありましたが、この投稿は、IP保護と安全な開発パイプラインの問題について、自社に置き換えて検討するよう促しています。

主な原因は、開発者が展開前にコードのバグや脆弱性を監査する静的コード分析用のオープンソースツールであるSonarQubeの設定ミスによるものです。

私たちの調査では、SonarQubeはポート9000で通信しており、侵害された企業がインターネットに開放されるように誤って構成されている可能性があり、研究者がアクセスして、リークにさらされているデータを発見できるようになりました。

IoT検索エンジンShodanでSonarQubeを検索すると、誰でもこのような一般的なソフトウェアで使用されているポートを発見できます。この情報は非常に簡単に入手できるため、ポートが意図せず開いたままになっていると、広範囲にわたる侵入の試みが発生する可能性があります。

ソースコードリポジトリのいくつかには、ハードコードされた資格情報も含まれており、他のリソースへのアクセスや侵害の拡大のリスクが高まります。ハードコードされた/プレーンテキストの資格情報を含むコードをリポジトリに決してコミットしないことがベストプラクティスです。

IPを保護する方法

InfoSecチームが介入する必要のある開発プロセスでは、構成の誤りや偶発的な資格情報の漏えいなどのミスが生じます。DevOpsとCI / CDを実践する企業にとって、導入前と本番環境での継続的なインフラストラクチャコードの監査は不可欠です。

このような問題に対処するためにはCASB(Cloud Access Security Broker)のようなソリューションを利用する必要があります。当社で言えばMVISION Cloudです。これは、企業がデータを保護し、脅威を防ぎ、クラウドネイティブアプリの安全な展開を維持するためのマルチクラウドセキュリティプラットフォームです。

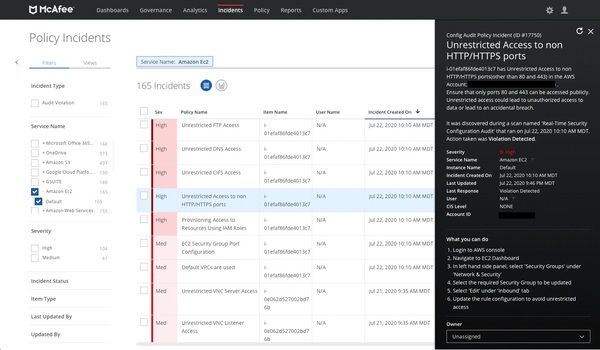

クラウドアカウントの設定ミスを監査する

MVISION Cloudを使用すると、InfoSecチームは、AWS、Azure、GCPなどの自社のパブリッククラウドアカウントを監視して、機密データを公開する可能性のある構成ミスがないかどうかを確認できます。 以下の例では、MVISION Cloudが、AWS EC2のリソースが80/443以外のポートへの無制限アクセスで構成されていることを発見し、ソースコードリークで見られたような潜在的な違反シナリオを明らかにしました。

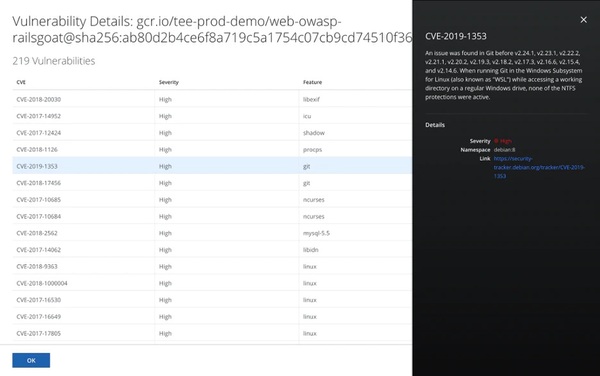

脆弱性のアプリケーションコードをスキャン

コンテナーの展開がアクティブな企業は、これをさらに一歩進め、構成の誤りだけでなくコンテナーイメージ内のCVEも監査する必要があります。 以下の例で、MVISION Cloudは、1つのコンテナイメージに219のコードの脆弱性が含まれていることを発見しました。その多くは攻撃に利用される可能性があります。

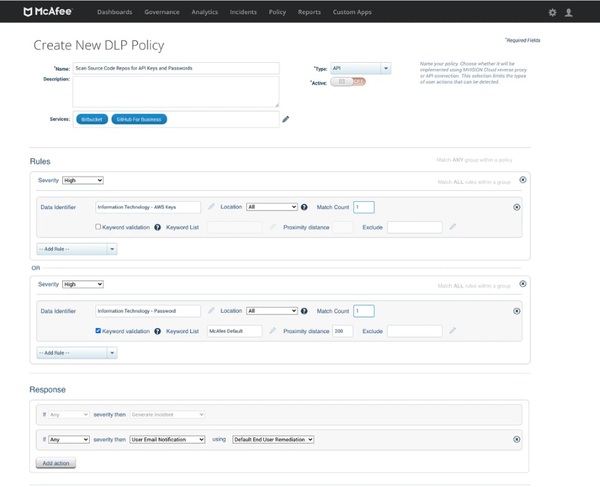

ハードコードされた資格情報と秘密鍵のリポジトリをスキャンする

クレデンシャルまたは秘密鍵の漏洩のリスクを軽減するために、MVISION Cloud内で特定のデータタイプのリポジトリを簡単にスキャンし、複数のレベルのアクションを実行できます。 以下では、AWSキーとパスワードのデータ損失防止(DLP)データ識別子を使用してBitbucketとGithubをスキャンするポリシーを設定しました。 パスワードでは、キーワード検証を使用しています。つまり、pwd、p、passwordなどのキーワードが近くにある場合にのみインシデントをトリガーします。ここでは、エンドユーザーに修正するよう通知し、データを削除するオプションも利用可能といった、最も中断の少ないアクションを選択しました。

DevOpsのスピードにより、企業は迅速にイノベーションを起こすことができますが、パイプラインにセキュリティ監査が組み込まれていないと、構成の誤りや脆弱なコードが見過ごされ、データ が漏洩する可能性があります。DevOpsからDevSecOps への移行を強く推奨し、この監査プロセスをアプリケーション開発の標準的な実践に組み込むことが必要です。

MVISION Cloudを使用してDevSecOpsを実装する方法の詳細については、こちらへご連絡ください。

※本ページの内容は2020年7月31日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Source Code Leak – What We Learned and How You Can Protect Your IP

著者:Sekhar Sarukkai