COVID-19のパンデミックにより、多くの企業や組織では、従業員がリモートで、そしてさらに地球規模で働くことが可能になりました。しかし、ビジネスの継続性を維持するために、多くの組織が最小限のセキュリティーチェックのみでシステムを迅速にリモートで業務が行なえるように移行した可能性が高く、攻撃者にシステムへ簡単に侵入する機会を与えています。

リモートでの作業を可能にし、従業員が企業の内部リソースにリモートでアクセスできるようにする主要なコンポーネントは、リモートシステムとの通信を可能にするリモートデスクトッププロトコル(RDP)です。RDPは、ポート3389で実行されるMicrosoftのプロトコルであり、内部システムへのリモートアクセスを必要とするユーザーが利用できます。ほとんどの場合、RDPはWindowsサーバーで実行され、ウェブサーバーやファイルサーバーなどのサービスをホストします。場合によっては、産業用制御システムにも接続されます。

RDPポートはインターネットに公開されることが多いため、攻撃者にとって特に興味深いものになります。実際、RDPボックスにアクセスすると、攻撃者がネットワーク全体にアクセスできるようになる可能性があります。これは通常、マルウェアやその他の犯罪活動を広めるためのエントリーポイントとして使用できます。

McAfee Advanced Threat Research(ATR)は、これが非常に強力な侵入経路になる可能性があるため、多くのアンダーグラウンドマーケットが出現し、比較的低コストでRDP資格情報を提供することを確認しています。たとえば、McAfee ATRは、わずか10米ドルで購入できる主要な国際空港へのアクセスを発見しました。2020年3月以降、公開されているRDPポートの数は大幅に増加しています。

McAfee Advanced Threat Researchとセキュリティー業界は、RDPが公開されるリスクを長年認識しており、今後もグローバルな脅威監視の一環として認識を高めていきます。このブログでは、RDPプロトコルを公開することによるリスクと、関連する設定ミスについて説明します。

目次

RDP統計

犯罪行為の例

・スパムの拡散

・マルウェアの拡散

・侵害されたボックスを自分自身として使用

・さらなる不正への乱用

攻撃者がリモートシステムに侵入する方法

RDPを保護するためのポイント

結論

RDP統計

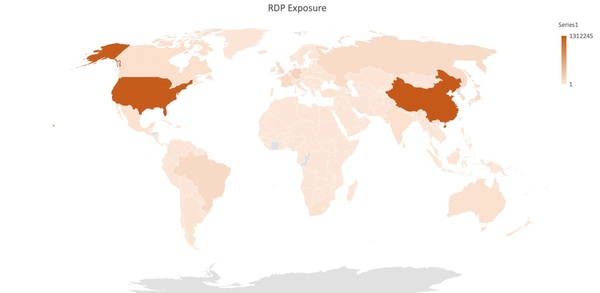

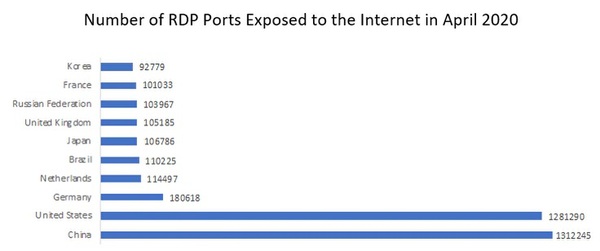

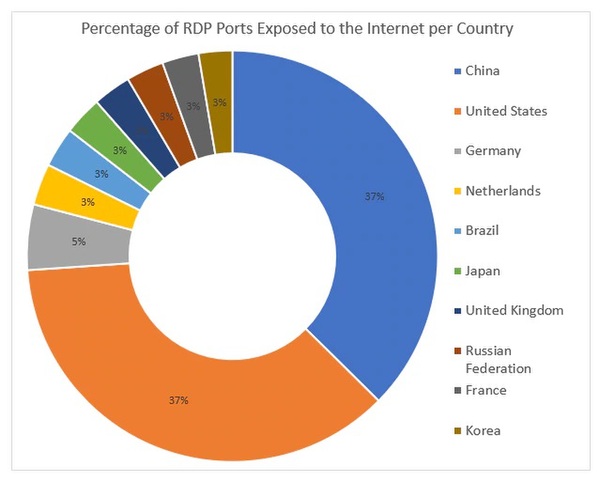

インターネットに公開されているRDPポートの数は、2020年1月の約300万から3月には400万超となり、急速に増加しています。Shodanというサイトで検索すると、インターネットに公開されているRDPポートの数が国別にわかります。

公開されているRDPシステムの数が中国と米国ではるかに多いことに注目するのは興味深いことです。

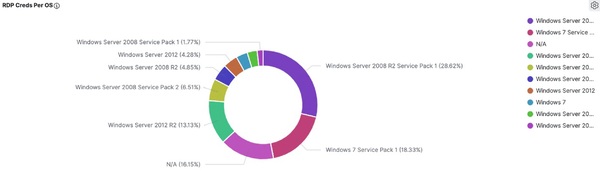

RDPを使用している侵害されたシステムのほとんどはWindows Serverを実行していますが、Windows 7などの他のオペレーティングシステムも確認しています。

犯罪行為の例

攻撃者にとって、リモートシステムへのアクセスにより、次のようないくつかの犯罪行為を実行できる可能性があります。

・スパムの拡散

正当なシステムを使用してスパムを送信するのは非常に便利です。そのため一部のシステムは、特にこの目的のために販売されています。

・マルウェアの拡散

侵害されたシステムは、マルウェアを簡単に配布したり、内部ネットワークにピボットしたりするための、すぐに使用できるマシンを提供します。多くのランサムウェア作成者は、このベクトルを使用して世界中の組織を標的にします。別の犯罪オプションは、クリプトマイナーを埋め込むことです。

・侵害されたボックスを自分自身として使用

サイバー犯罪者は、リモートで侵害されたシステムを使用して、たとえば、マシンでツールをコンパイルすることによって、トラックを隠します。

・さらなる不正への乱用

リモートシステムは、IDの盗難や個人情報の収集などの追加の詐欺を実行するためにも使用できます。

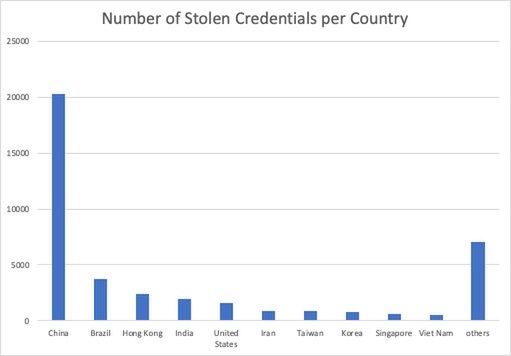

インターネット上でRDPを使用するシステムの数が最近増加したことも、地下組織に影響を与えています。McAfee ATRは、RDPポートに対する攻撃の数と、地下市場で販売されるRDP資格情報の量の両方が増加していることを確認しました。

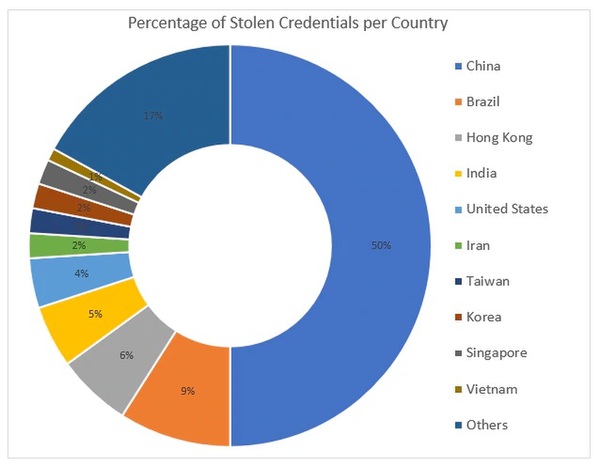

前述のShodanで観察されたように、公開されたシステムの数は中国(合計の37%)と米国(合計の37%)が圧倒的に多いにもかかわらず、米国から販売されている盗まれたRDP資格情報の数(全体の4%)が他の国と比較し割合的に少ないことに注目してください。これは、市場の背後にいる犯罪者がリスト全体を公開せずにRDP資格情報を保留していることが原因であると考えられます。

攻撃者がリモートシステムに侵入する方法

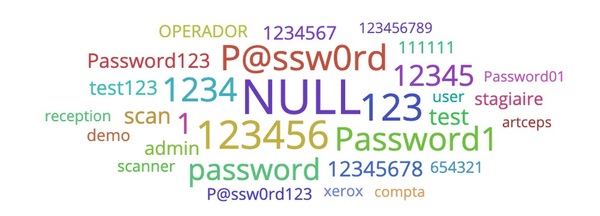

そのエントリーポイントとして以前として多いのは、弱いパスワードです。攻撃者はブルートフォース攻撃を簡単に利用してアクセスを取得できます。以下の画像では、RDPで最もよく使用される20個のパスワードを示しています。このリストは、協力的な法執行機関がRDPショップから削除されたときに取得した脆弱なパスワードに関する情報に基づいて作成されています。

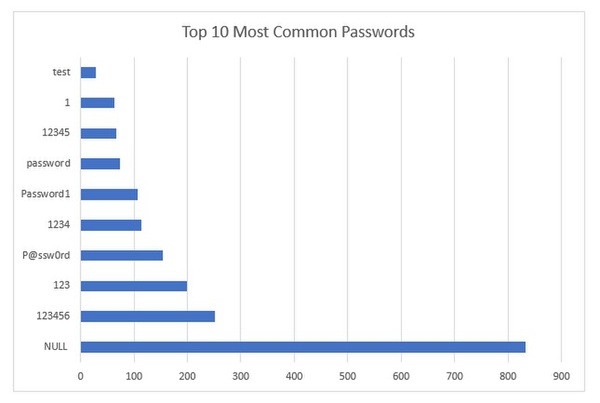

以下の図は、上位10個のパスワードを使用している侵害されたRDPシステムの数を示しています。最も衝撃的なのは、パスワードさえも持たない多数の脆弱なRDPシステムがあることです。

RDPプロトコルにも脆弱性があり、パッチが必要です。昨年、リモートコード実行を可能にするために、プロトコル機能の一部である予約済みチャネル31に影響を与える脆弱性BlueKeepの動作について詳細に説明しました。

1月の初めに、リモートデスクトップゲートウェイに関連する追加の欠陥にもパッチが適用されました。

・https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0609

・https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0610

これら2つの脆弱性はBlueKeepの脆弱性と類似しており、特別に細工されたリクエストを送信することにより、リモートでコードを実行することができます。なお、この脆弱性が実際に悪用されているのはまだ確認されていません。

RDPプロトコルを保護するには、以下のポイントを押えることが重要です。

RDPを保護するためのポイント

・オープンインターネットを介したRDP接続を許可しない

・複雑なパスワードと多要素認証を使用する

・ユーザーをロックアウトし、失敗したログオン試行が多すぎるIPをブロックまたはタイムアウトする

・RDPゲートウェイを使用する

・ドメイン管理者アカウントのアクセスを制限する

・ローカル管理者の数を最小限に抑える

・ファイアウォールを使用してアクセスを制限する

・制限付き管理モードを有効にする

・ネットワークレベル認証(NLA)を有効にする

・ローカル管理者アカウントが一意であることを確認し、RDPを使用してログオンできるユーザーを制限する

・ネットワーク内での配置を検討する

・組織情報を想起させないアカウント命名規則の使用を検討する

RDPアクセスを保護する方法の詳細については、以前のブログ(https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rdp-security-explained/)をご参照ください。

結論

すでに説明したように、RDPは依然として組織への侵入に最もよく使用される手段の1つです。攻撃者にとって、これはマルウェア、スパムの拡散、その他の種類の犯罪などの悪意のある活動をすばやく実行するための簡単なソリューションです。

現在、地下市場ではRDPを取り巻くビジネス全体が存在しており、現在の状況ではこの動作が増幅されています。保護された状態を維持するには、強力なパスワードの使用や脆弱性のパッチ適用などの基本事項から始めて、セキュリティーのベストプラクティスに従うことが不可欠です。

McAfee ATRは脅威を積極的に監視しており、今後もこのブログとソーシャルネットワーキングチャネルで情報をお伝えします。

※本ページの内容は2020年5月7日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Cybercriminals Actively Exploiting RDP to Target Remote Organizations

著者:Thomas Roccia