ESET/マルウェア情報局

新型コロナウイルス感染症に便乗したサイバー攻撃の事例やマルウェア

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「2020年1月・2月 マルウェアレポート」を再編集したものです。

1.1月と2月の概況

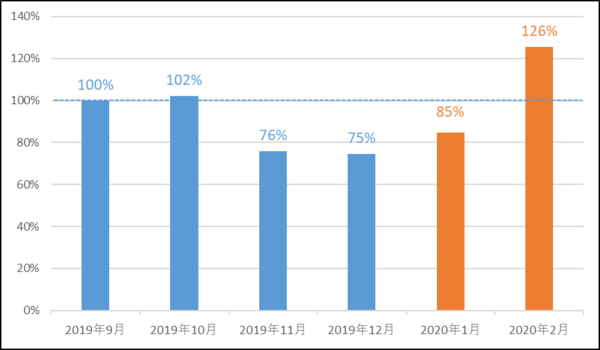

2020年1月(1月1日〜1月31日)と2月(2月1日~2月29日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

*1 検出数にはPUA(Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2020年1月と2月の国内マルウェア検出数は、減少傾向にあった昨年12月から一転して増加しました。検出されたマルウェアの内訳は以下のとおりです。

| 国内マルウェア検出数*2上位(2020年1月2月) | |||

|---|---|---|---|

| 順位 | マルウェア | 割合 | 種別 |

| 1 | JS/Adware.Subprop | 9.60% | アドウェア |

| 2 | HTML/ScrInject | 7.90% | HTMLに埋め込まれた不正スクリプト |

| 3 | JS/Adware.Agent | 7.10% | アドウェア |

| 4 | JS/Adware.PopAds | 5.20% | アドウェア |

| 5 | JS/Danger.ScriptAttachment | 4.10% | ダウンローダー |

| 6 | VBA/TrojanDownloader.Agent | 3.20% | ダウンローダー |

| 7 | JS/Adware.Chogdoul | 1.60% | アドウェア |

| 8 | Win32/Exploit.CVE-2017-11882 | 0.80% | 脆弱性を悪用するマルウェア |

| 9 | HTML/FakeAlert | 0.70% | 偽の警告文を表示するスクリプト |

| 10 | JS/Redirector | 0.60% | 別のページに遷移させるスクリプト |

*2 本表にはPUAを含めていません。

| 国内マルウェア検出数*2上位(2020年1月) | |||

|---|---|---|---|

| 順位 | マルウェア | 割合 | 種別 |

| 1 | HTML/ScrInject | 13.80% | HTMLに埋め込まれた不正スクリプト |

| 2 | JS/Adware.Subprop | 9.10% | アドウェア |

| 3 | JS/Adware.Agent | 8.70% | アドウェア |

| 4 | VBA/TrojanDownloader.Agent | 5.70% | ダウンローダー |

| 5 | Win32/Exploit.CVE-2017-11882 | 1.00% | 脆弱性を悪用するマルウェア |

| 6 | JS/Packed.Agent | 1.00% | パックされたJS形式ファイルの汎用名 |

| 7 | GenScript | 1.00% | 不正スクリプトの汎用名 |

| 8 | HTML/FakeAlert | 0.90% | 偽の警告文を表示するスクリプト |

| 9 | MSIL/Kryptik.UGW | 0.90% | 難読化されたMSIL形式ファイルの汎用名 |

| 10 | JS/Redirector | 0.80% | 別のページに遷移させるスクリプト |

| 国内マルウェア検出数*2上位(2020年2月) | |||

|---|---|---|---|

| 順位 | マルウェア | 割合 | 種別 |

| 1 | JS/Adware.Subprop | 9.9% | アドウェア |

| 2 | JS/Adware.PopAds | 8.7% | アドウェア |

| 3 | JS/Danger.ScriptAttachment | 6.7% | ダウンローダー |

| 4 | JS/Adware.Agent | 6.0% | アドウェア |

| 5 | HTML/ScrInject | 3.9% | HTMLに埋め込まれた不正スクリプト |

| 6 | JS/Adware.Chogdoul | 2.7% | アドウェア |

| 7 | VBA/TrojanDownloader.Agent | 1.6% | ダウンローダー |

| 8 | PDF/Fraud | 0.8% | 詐欺サイトのリンクが埋め込まれたPDF |

| 9 | Win32/Injector.Autoit | 0.7% | 他のプロセスにインジェクションするマルウェア |

| 10 | Win32/Exploit.CVE-2017-11882 | 0.7% | 脆弱性を悪用するマルウェア |

*2 本表にはPUAを含めていません。

1月と2月に国内で最も検出されたマルウェアは、JS/Adware.Subpropでした。

JS/Adware.Subpropは、悪意のある広告を表示させるアドウェアで、ウェブサイト閲覧中に実行されます。

2位のHTML/ScrInjectは、HTMLに埋め込まれた不正スクリプトで、こちらもWebサイト閲覧時に実行されます。

1月と2月では、その他にもメールを介して拡散されるマルウェアの脅威が多く検出されています。

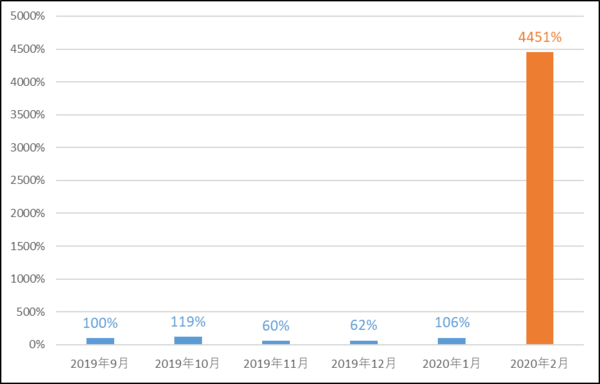

1月ではVBA/TrojanDownloader.Agentが多く検出され、2月ではJS/DangerScriptAttachmentが多く検出されています。特に、JS/DangerScriptAttachmentは直近6ヵ月の検出数の推移を見ると、検出数の急激な増加が確認できます。

JS/Danger.ScriptAttachmentとは、電子メールに添付された悪意のあるJavaScriptファイルの汎用検出名です。特定のマルウェアではなく、受信したメールの添付ファイルに悪意があると判断されることで検出されます。同検出名で検出されたマルウェアの中にバンキングマルウェアのダウンローダーが含まれていたことも過去にはありました。

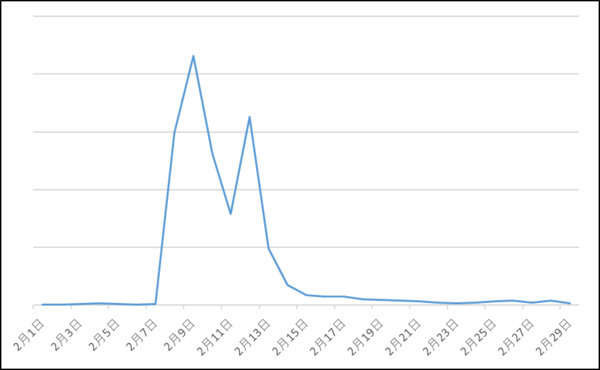

今月のJS/Danger.ScriptAttachmentの検出は、2月8日~2月15日の間に検出されたものが大半を占めています。また、この期間には、ばらまきメールが送信されており、JS/Danger.ScriptAttachmentの検出数増加の要因の1つになったと考えられます。

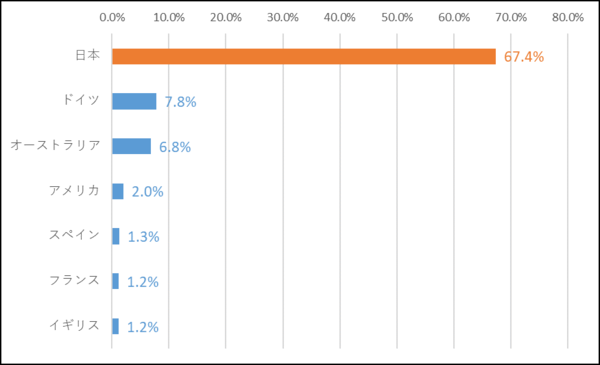

国別の検出数を見てみると、日本が最もJS/Danger.ScriptAttachmentを検出した国となっています。割合も67.4%と非常に高く、他の国の割合からも大きな差があります。

メールを介して拡散されるこれらのマルウェアによる被害に合わない為にも、メールセキュリティ製品の利用やメールに添付されたファイルを不用意に開かないといった対策が重要です。

2.新型コロナウイルス感染症の流行に便乗するサイバー攻撃

新型コロナウイルス感染症(COVID-19)が大多数の国で猛威を振るっている中、人々の不安に付け込むサイバー攻撃が確認されています。本章では、新型コロナウイルス感染症の流行に便乗した、サイバー攻撃の事例やマルウェアを紹介します。

■公的機関や民間企業を装うフィッシングメール攻撃

政府機関・研究所・保健所などの公的機関や民間企業を装ったフィッシングメールが、世界各地で多数確認されています。特に、ダウンローダーが添付されたものと不審なウェブサイトへのアクセスを促すものが多いです。それぞれの事例を紹介します。

〇ダウンローダーが添付されたフィッシングメール

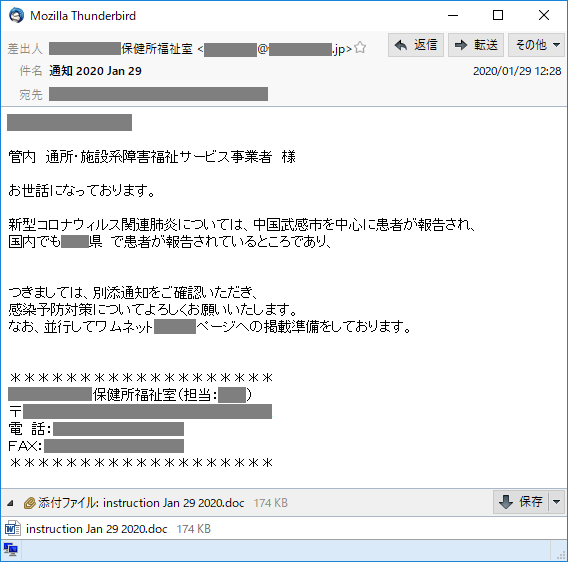

日本では1月末に、保健所を装い、Emotetへの感染を目的とするメールが大量に確認されました。

保健所を装うフィッシングメール

(IPA |「Emotet」と呼ばれるウイルスへの感染を狙うメールについてより引用)

本メールに記載されている保健所の組織名・住所・電話番号には、実在するものが使用されています。これらの情報は、公開されているホームページ等から収集されたことが予想されます。加えて、本メールの文章は比較的整っているため、違和感を覚えにくいものになっています。

添付されたdocファイルは、Emotetのダウンローダーとして機能します。ダウンロードされたEmotetは、情報の窃取や他のマルウェアをダウンロードします。Emotetの詳細な挙動は、2019年 年間マルウェアレポートの第2章やキヤノンオンラインセミナー[動画]をご覧ください。

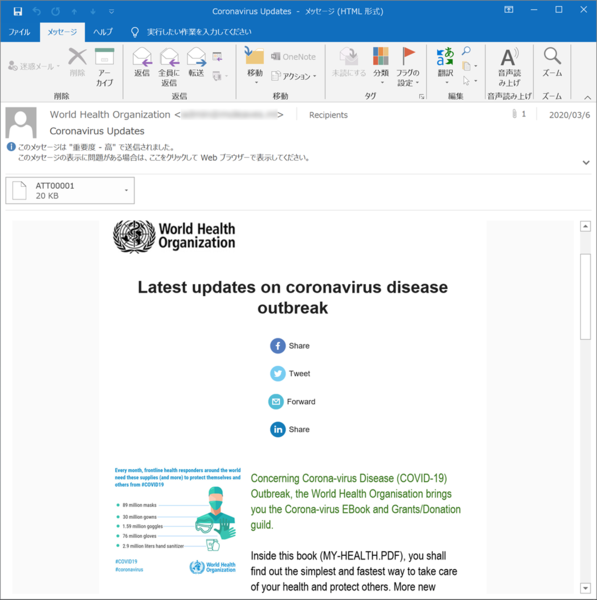

日本以外では、世界保健機構(WHO)を装ったフィッシングメールが確認されました。

本メールには、新型コロナウイルス感染症への対策方法をまとめた電子ブックと助成金を送付する旨が記載されています。添付ファイルは、ZIP形式で圧縮されたダウンローダーです。添付ファイルをユーザーが解凍し実行すると、他のマルウェアがダウンロードされます。

〇不審なウェブサイトへのアクセスを促すフィッシングメール

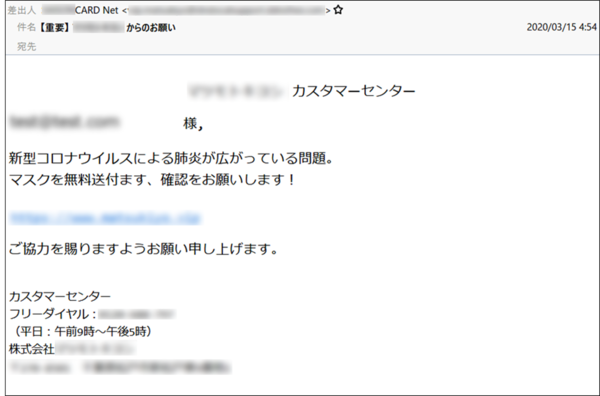

日本では、ドラッグストアを装ったフィッシングメールが確認されました。

本メールには、ドラッグストアの公式ウェブサイトとは異なるURLが記載されています(上図青色部分[モザイク処理済み])。

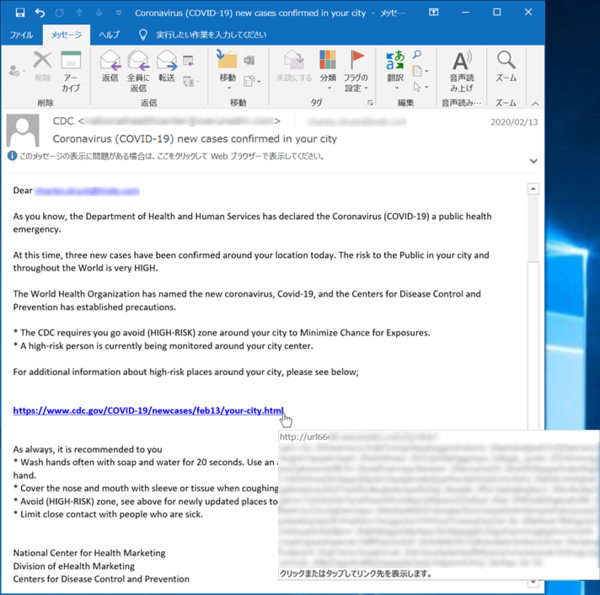

日本以外では、アメリカ疾病予防管理センター(CDC)を装ったフィッシングメールが確認されました。

本メールには、新型コロナウイルス感染症への感染リスクが高い場所をまとめたウェブサイトの閲覧を推奨する旨が記載されています。表示されているURLはCDCの公式ウェブサイトですが、全く異なるURLがリンク先に設定されています。カーソルをURLに移動させると、実際にアクセスするウェブサイトのURLを確認することができます。

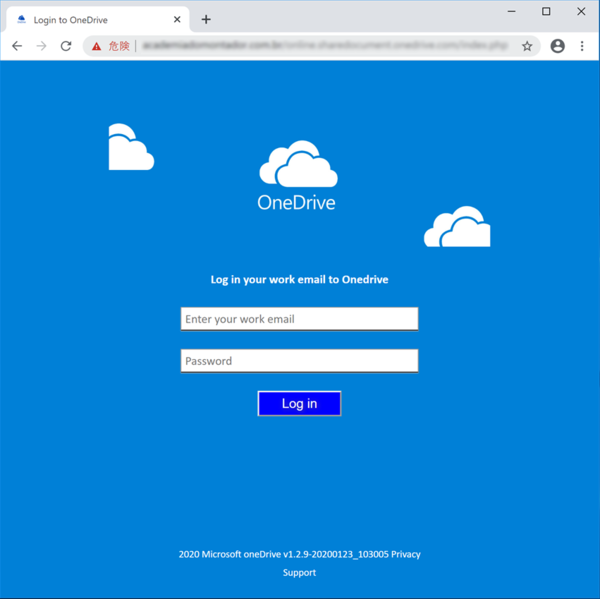

フィッシングメールからアクセスする不審なウェブサイトには、OneDriveやOutlookなどにおける認証情報の入力を求めるフィッシングサイトが確認されています。

ユーザーがフィッシングサイトで認証情報を入力した場合、その情報は窃取される可能性があります。そして、窃取された認証情報を基に、不正アクセスの被害に遭うことが考えられます。

■新型コロナウイルス感染症に関連する名称のマルウェア

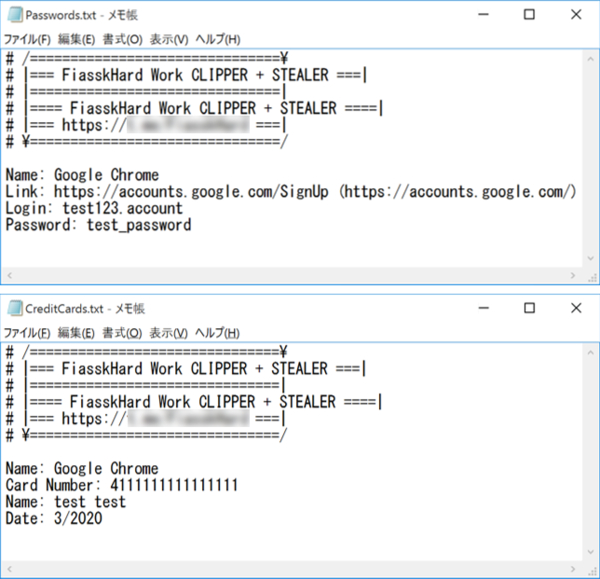

新型コロナウイルス感染症に関連する名称がつけられたマルウェア「Corona-virus-Map.com.exe」が発見されました。本マルウェアは、OSやウェブブラウザーに保存された情報を窃取するマルウェアです。

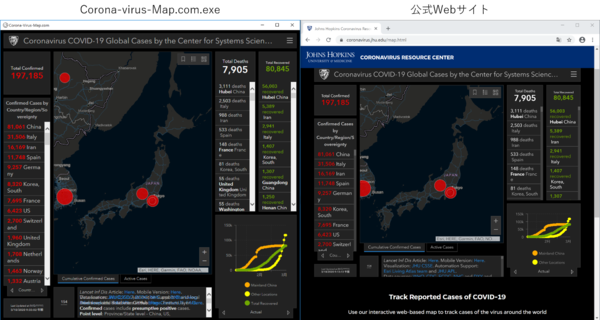

実行すると新型コロナウイルス感染症の感染状況が表示されます。表示される画面は、ジョンズ・ホプキンズ大学のCoronavirus Resource Centerが提供している公式ウェブサイトと同様の内容が表示されます。

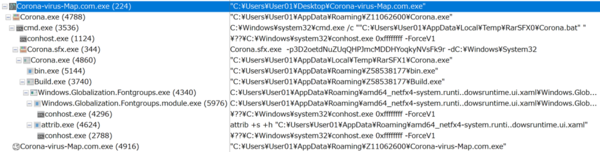

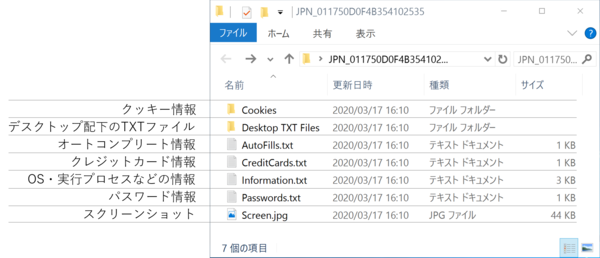

本マルウェアが、新型コロナウイルス感染症の感染状況を表示している裏では、OSやウェブブラウザーに保存された情報を取得し、C&Cサーバーに送信するための様々なプロセスが実行されます。

搾取される情報には、OSやWebブラウザーに保存された認証情報やクレジットカード情報などがあります。

窃取された情報を基に、不正アクセスやクレジットカードの不正利用など、様々な被害に遭うことが想定されます。

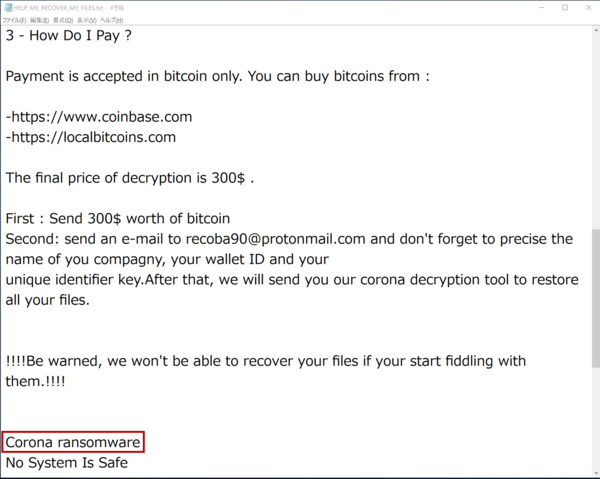

新型コロナウイルス感染症に関連する名称のマルウェアには、そのほかに「Corona ransomware」があります。本マルウェアは、ランサムウェアです。本ランサムウェアの名称は、ファイル暗号化後に表示される脅迫文に”Corona ransomware”の文字列がある(下図の赤枠部分)ことに由来します。

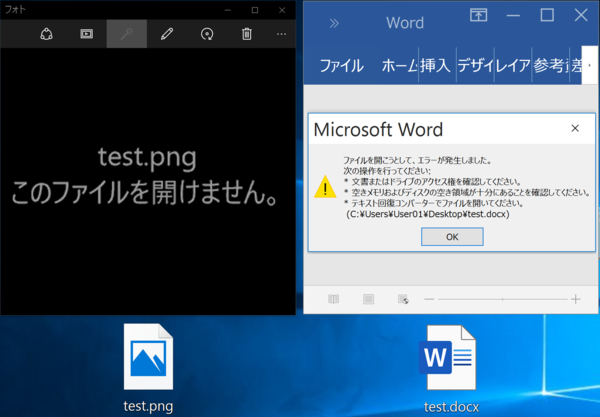

暗号化されたファイルは、ファイル名や拡張子は変更されませんが、破損し内容を確認することはできなくなります。また、本ランサムウェアは壁紙も変更しません。3月19日現在、復旧方法は確認されていません。

■まとめ

新型コロナウイルス感染症の流行に便乗したサイバー攻撃が、世界各地で多数確認されました。今回紹介したものは一例であり、そのほかにもチェーンメール、スミッシングなど様々な事例が確認されています。

新型コロナウイルス感染症の流行など情勢が大きく変化する際、攻撃者は様々な手法を用いて人々の不安を煽ります。しかし、不審なメールを開かない、不審なファイルを実行しない、といった基礎的な対策が身についていれば、被害を防げるものが大半です。加えて、最新の攻撃事例を収集したり、セキュリティー製品を導入したりすると、より効果的です。

ご紹介したように、1月と2月はウェブブラウザー上で実行される脅威に加えて、メールを介して拡散されるマルウェアの脅威が多く検出されています。また、新型コロナウイルス感染症の流行に便乗するサイバー攻撃が多発しています。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1.ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。

2.OSのアップデートを行ない、セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行ない、脆弱性を解消してください。

3.ソフトウェアのアップデートを行ない、セキュリティパッチを適用する

マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行ない、脆弱性を解消してください。

4.データのバックアップを行なっておく

万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行なっておいてください。

5.脅威が存在することを知る

「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。

※ESETは、ESET, spol. s r.o.の商標です。OneDrive、Outlookは、米国Microsoft Corporationの米国、日本およびその他の国における登録商標または商標です。

[引用・出典元]

・「Emotet」と呼ばれるウイルスへの感染を狙うメールについて|IPA

https://www.ipa.go.jp/security/announce/20191202.html#L12

・2019年 年間マルウェアレポート|マルウェア情報局

https://eset-info.canon-its.jp/malware_info/trend/detail/200305.html

・【緊急セミナー】いまさら聞けない!?Emotetの脅威と対策について|キヤノンオンラインセミナー[動画]

https://onlineseminar-mj.adobeconnect.com/p9rje2oooh3x/

・COVID-19 Interactive Map|ジョンズ・ホプキンズ大学 Coronavirus Resource Center[英語]

https://coronavirus.jhu.edu/map.html

この記事の編集者は以下の記事もオススメしています

-

デジタル

クラウドストレージ利用時のセキュリティーリスクと実例、そして対策 -

デジタル

スマホなどに影響するWi-Fiチップの脆弱性「Kr00k」をESETが発見 -

デジタル

ウェブサイトや各種サービスでのパスワード使い回しは絶対に避けるべき -

デジタル

スマホの顔認識はプライバシー面で議論されるが、その利点は大きい -

Team Leaders

統合型コラボレーションツール「Lark」、学校向けに無料提供 -

デジタル

サイバー犯罪集団、新型コロナウイルス流行中は医療機関を攻撃をしないと主張、その真意は -

デジタル

不正の証拠を見つけ出すデジタルフォレンジックの種類とプロセスを紹介 -

デジタル

新社会人必見、パソコンやスマホ利用時の情報セキュリティー対策 -

デジタル

ESET、Androidにアドウェア攻撃をしかけるアプリの開発者を追跡 -

ビジネス

新型コロナ、感染ピークは5日?/人気ビデオ会議サービスの安全性に疑問 -

ビジネス

新型コロナ、終息のカギは「抗体検査」か? -

デジタル

テレワークが進むなか、ビデオ会議で重視するセキュリティとは -

デジタル

パンデミックに乗じたサイバー犯罪者による総当たり攻撃に警戒