エピソード4:クレッシェンド

今回は、McAfee Advanced Threat Research(ATR)がSodinokibi、および2018年から2019年半ばに最も流行したRaaS(Ransomware-as-a-Service)モデルのサイバー攻撃GandGrabとの関連について分析した最終回の記事となります。

シリーズ最後となる今回のエピソードでは、Sodinokibiランサムウェアを拡散させるさまざまなアフィリエイトグループが使用する操作、技術、ツールに焦点を当てます。

5月以降、さまざまなアフィリエイトによるいくつかの異なる手口が観察されています。たとえば、

・スピアフィッシングおよび武器化されたドキュメントを使用したランサムウェアの拡散

・BatファイルがPastebinからペイロードをダウンロードし、オペレーティングシステムのプロセスに挿入

・RDPを侵害し、スクリプトファイルとパスワードクラッキングツールを使用して被害者のネットワークに拡散

・マネージドサービスプロバイダーを侵害し、配布ソフトを使用してランサムウェアをばらまく

この攻撃者がどのような操作をするのか、より理解を深めるために、McAfee Advanced Threat Research(ATR)は、ハニーポットのグローバルネットワークを運用することにしました。私たちは、RDP認証が活発に取引される闇市場の存在を過去調査しており、侵害されたマシンで何か起きているのかを知りたかったのです。そこでSodinokibiランサムウェアを流通させているのでしょうか? DejaBlueやBlueKeepのエクスプロイトを実行しているでしょうのか? 特別に設計・構築されたRDPハニーポットが、これらに関する洞察を与えてくれます。

飛んで火に入る夏の虫

2019年6月から9月にかけて、いくつかのグループがこのハニーポットに不正アクセスし、Sodinokibiに関連する活動を行なったことを確認しました。私たちは攻撃者に悟られないようにその行動を完全にモニターすることができました。

わたしたちが順守する運用時の鉄則について記しておくのは重要なことでしょう。犯罪行為が準備されたり、実行される瞬間に、攻撃者は接続を切断され、マシンは新しいIPアドレスで元の設定に復元されます。

ハニーポットRDPサーバーの中には、積極的に認証を収集しているペルシア語を話す攻撃者によって攻撃されているものがあることを確認しました。この攻撃を分析した結果、さまざまなイランの闇チャネルが、Sodinokibiの侵入の際に観察されたものと同じツールを提供していることがわかりました。ツールの一部はカスタムメイドされたクローズドソースで、チャネル内部に起因すると分析しています。

このブログでは、私たちが観察した侵入の実例のいくつかにスポットを当てます。

グループ1 – 未知のアフィリエイトID

McAfee ATRは、2019年5月下旬に南米のハニーポットに対する最初の攻撃が始まったことを確認しました。侵入の初期段階で、攻撃者がSodinokibiを含む多数のツールを読み込んだことを完全に把握しました。

次に、身代金メモ(uax291-readme.txt)が2019年6月10日にシステムにドロップされました。攻撃者はMasscanとNLBruteを使用してRDP上の他の資産をスキャンし、ターゲットに設定しました。これはMcAfee ATRが追跡した他のすべてのSodinokibi侵入で見られた動作と一致します。その後、攻撃者はユーザーアカウントの「バックアップ」を作成し、セルビアのベオグラード一帯で使用されているIPアドレスから絶えず接続を続けました。

グループ2 – アフィリエイトID34

Campaign 295(マルウェア構成のサブIDに基づく)

次のSodinokibiの亜種は、H.a.n.n.a.exeというファイル名で南米のハニーポットに出現しました。

・58C390FE5845E2BB88D1D22610B0CA61(2019年6月8日)

エピソード2でお伝えしたアフィリエイト調査の過程でランサムウェアサンプルから構成を抽出すると、アフィリエイトIDはnr 34でした。

最初の侵入時の6月10日から6月11日にかけて、攻撃者はターゲットシステムにいくつかのユーザーアカウントを作成しました。攻撃者がシステムへの侵入の一環として作成したユーザーアカウント「ibm」を使って、マルウェアSodinokibiおよび認証収集ツールMimikatzは実行されました。

さらに詳しい情報によって、攻撃者がポーランドとフィンランドの2つのIPアドレスから「ibm」アカウントを介して接続していることが明らかになりました。これらのログインは、この二国から7月10日から11日までの24時間に、WIN-S5N2M6EGS5JとTS11という2つの固有のマシン名を使って行なわれました。マシン名WIN-S5N2M6EGS5Jは、アカウント「asp」を作成し同じポーランドのIPアドレスを発信元とする別の攻撃者によって使用されたことが確認されました。

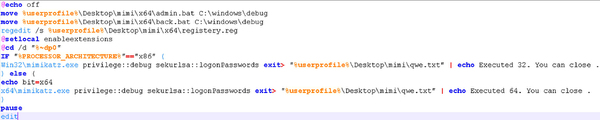

攻撃者は侵入時に、認証収集するMimikatzの亜種を展開し、その際、次のカスタムBATファイルを使用していました。

私たちはアンダーグラウンドコミュニティで共有されているハッキングツールを入手するために、さまざまなカスタムファイルが絶え間なく利用されているのをみてきました。

Everything.exeという既知のツールも同じ期間に実行されていました。このツールは、ファイルシステム全体とターゲットシステムの内容にインデックスを付けます。正当な会社によって開発され、悪意のあるツールとは見なされませんが、プロファイリングの目的で使用できるものです。マシンをプロファイルするための偵察ツールとしての使用は興味深いもので、攻撃者がターゲットシステム上で手動の横方向の動きを試みている可能性があることを示しています。

7月20日から30日までの侵入

この期間に観察されたアクティビティは、アフィリエイトID34によるものを含めて、複数の地域で観察された別の侵入で使用されたものと同様のツールを利用していました。

このアクティビティでは、RDPを介して被害者を標的にするため、NLBruteが再び実行されたことをMcAfee ATRが確認しました。Sodinokibigが絡んだ侵入で何度も見てきたパターンです。イランからの一連のログインは、2019年7月25日から7月30日までの間に観察されました。

また、Sodinokibiがが絡んでいるほとんどの侵入で仮想通貨マイニングアプリが導入されていることも確認されており、これらのグループの興味深い副次的なアクティビティを示唆しています。このインシデントでは、Gmailアドレスを持つマイニングゲート構成ファイルを発見しました。

Open-Source Intelligence(OSINT)の調査技術を使用して、発見した電子メールアドレスに最も関係がありそうな個人を識別しました。分析の結果、この個人はRDP認証などのデータを収集するペルシャ語を話す認証クラッキンググループの一味とみられます。この人物は、総当たり攻撃に利用できる特定の国のMasscanとKportのスキャン結果に関する情報を共有しています。

さらに、この攻撃者がTelegramのチャネルで、私たちのハニーポットへの侵入中に観察された動作と一致する操作について議論しているのを観察しました。共有データは、MasscanやKportスキャンなどのツールで得られた結果とみられ、さらなる資産の侵害に使用されます。

ペルシャ語プライベートチャネルでのスキャンについての議論

他にも、文書化されたアクティビティとして同じ日に実行された以下のツールが判明しました。

・Mimikatz

次のパラメーターを使用して、コマンドラインから手動で実行されました。

mimikatz.exe “privilege :: debug” “sekurlsa :: logonPasswords full” “exit”

・Slayer Leecher

・MinerGate

グループ3 – アフィリエイトID19

このアフィリエイトに起因する次のSodinokibiランサムウェアの亜種が、中東のハニーポットに出現するのを観察しました。攻撃者はابزارکرک.zipファイルをダウンロードしました。これは主にペルシア語のプライベートチャンネルで見られます。アンダーグラウンドのチャネルで議論されているように、このツールは基本的にVPS Checker(実際にはRDPクラッカー)とされています。

キャンペーン 36

6月3日から26日にかけてのアクティビティは、システムに侵入した攻撃者がSodinokibiランサムウェアに関連する操作を行なっていたことを示しています。リンクバックアクティビティの時に、攻撃者が操作中に使用した注目すべき1つのツールを観察しました。

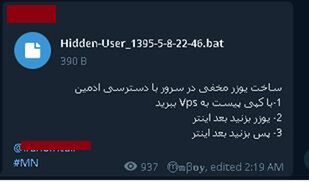

「Hidden-User.bat」は、ターゲットシステムで非表示のユーザーを作成するために設計されていました。このツールは、ペルシア語を話すプライベートチャネルでアンダーグラウンドの配信にリンクしています。

共有ファイルは、2019年6月に中東各地の都市のSodinokibi攻撃でさまざまな事例として積極的に活用されたことが判明したファイルと同一です。以下のペルシア語を話すユーザーが特にこのツール(Cryptor007とMR Amir)を共有して議論し、他のユーザーはこれらのグループで活動していることがわかりました。McAfee ATRは、同じ攻撃者が異なる地域で2019年6月13日と2019年6月26日にこのツールを使用したことを確認しました。

Hidden-User.bat

使用中のツールの投稿画像

私たちが観察したところ、これらのSodinokibiの亜種はイスラエルに限って現出しています。

・009666D97065E97FFDE7B1584DB802EB (2019年6月3日)

・3746F1823A47B4AA4B520264D1CF4606 (2019年6月11日)

攻撃者は、上記のSodinokibiの亜種の1つを投下しました。このケースでは、ペルシャ語の女性の名前を持つマシンでイランのIPアドレスからログインされました。

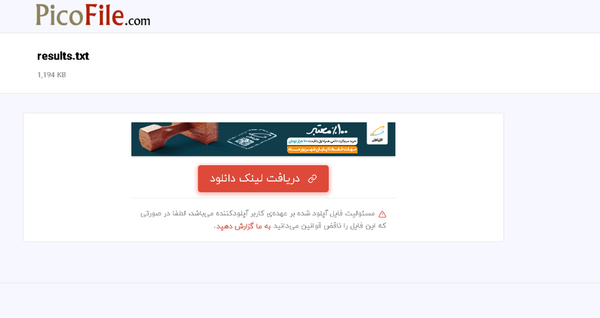

McAfee ATRが明らかにした閲覧履歴によると、接続した攻撃者はペルシャ語を使っているとみられ、ペルシア語のファイル共有サイトを含む利用された多くのツールが、NLBruteなどの悪意のあるツールを含むPicofile.comやSoft98.irを起源としていることを示しています。

攻撃者は、イランのサイトPicofile.comからダウンロードしたNLBruteを使用して、RDPの総当たり攻撃を実行しようとしていました。その標的は、中東のオマーンとアラブ首長国連邦のいくつかのネットワークブロックでした。

分析の結果、ランサムウェアをサーバーにインストールするよう促す8月19日のペルシャ語の投稿を発見しました。この投稿日は、中東で観測された攻撃の日付と一致します。ここで示されているサービスが特に標的として定めたのは、RDP認証の窃盗攻撃を介して取得されたサーバです。この後、攻撃者が侵入し、メインのオーガナイザーに代わってランサムウェアをインストールする可能性があることが、攻撃者の会話からわかりました。あるペルシア語のメッセージは、潜在的なクライアントに向けて、ランサムウェアをインストールできる国のリストにこうしたサービスが行なわれていることを示しています。

ペルシャ語チャネルからのペルシャ語メッセージ

グループ1のツールとメソッド

未知のアフィリエイトIDを持つSodinokibiの亜種を含む侵入を担当するオペレーターは、さまざまな方法を駆使します。

・RDPプロトコルを介した初期侵入

・Masscanを使用した潜在的な被害者の識別

・カスタムパスワードリストを使用したNLBruteの実行

グループ2のツールとメソッド

PID34のSodinokibiの亜種を含む侵入を担当するオペレーターは、さまざまな方法を駆使します。

・RDPプロトコルを介した侵入

・操作の後続段階での手動実行

・Sodinokibiの展開

・Mimikatzの展開

・暗号通貨マイニングの利用

・他の総当たり攻撃およびチェッカーツールの展開

・大量のポートスキャンおよびその他の偵察アクティビティを実行して、潜在的なターゲットを識別

・カスタムパスワードリストを使用したNLBruteの実行

・一部のオペレーターはペルシア語で記述しているように見え、監視対象のターゲットに接続する際は、イランのIPアドレス空間から発信されている

グループ3のツールとメソッド

PID19のSodinokibiの亜種を含む侵入を担当するオペレーターは、さまざまな方法を駆使します。

・RDPプロトコルを介した侵入

・操作の後続段階での手動実行

・アフィリエイトの代わりに1つのクラッキングクルーが稼働している可能性

・Sodinokibiの展開

・カスタムスクリプトがログを消去して非表示のユーザーを作成

・Sodinokibi拡散のために、Neshtaを使用して組織内の内部ネットワーク共有をスキャン

・大量のポートスキャンおよびその他の偵察アクティビティを実行して、潜在的なターゲットを識別

・管理アクセスを取得するためのローカルエクスプロイトの限定的な使用

・カスタムパスワードリストを使用したNLBruteの実行

・一部のオペレーターはペルシア語で記述しているように見え、監視対象のターゲットに接続する際は、イランのIPアドレス空間から発信されている

結論

Sodinokibiに関するブログシリーズで、私たちはコードの分析から始めました。観測結果の1つは、GandCrabと同様に、ルーマニア語とペルシャ語がブラックリストに登録されていることです。数ある中でもこの2言語が被害者のマシンにインストールされている場合、ランサムウェアは実行されません。「なぜペルシャ語なのか」と私たちは疑問を投げかけました。ハニーポット調査から得られた情報から、ペルシャ語を話すアフィリエイトが関与しているため、ペルシャ語が使用されているという仮説を立てることができました。ルーマニア語にも当てはまるでしょうか? 時間と証拠によっていずれわかるでしょう。

私たちは、利益を得るためにさまざまな一連のツールとスキルを使用している多くのアフィリエイトを観察しました。また、シリーズ全体で、大規模に進行しているオペレーションのさまざまな側面にスポットを当てました。

Sodinokibiから組織を保護するには、防御が階層化されていることを確認してください。実証されているように、私たちが直面している攻撃者は、企業に対し総当たり攻撃、スピアフィッシング、またはネットワークにアクセスできる信頼できるサードパーティーを利用します。組織が自身を保護するためのガイドラインには、サンドボックスの利用、データのバックアップ、ユーザーの教育、アクセスの制限が含まれています。

私たちがランサムウェアモデルをサポートしている間は、ランサムウェアは過去4年間と同様に存在し続けるでしょう。ランサムウェアには一人で太刀打ち出来ません。公共部門と民間部門が団結する必要があります。マカフィーは、NoMoreRansom.orgの設立パートナーに名を連ねており、ランサムウェアとの戦いで世界中の法執行機関をサポートしています。

Sodinokibiについてのこの一連のブログが参考になったことを願っています。

※本ページの内容は、2019年10月21日(US時間)更新の以下のMcAfee Blogの内容です。

原文:McAfee ATR Analyzes Sodinokibi aka REvil Ransomware-as-a-Service – Crescendo

著者:Jessica Saavedra-Morales, Ryan Sherstobitoff and Christiaan Beek