爆発的流行はないが様々なマルウェアが流布した年

キヤノンMJ、2018年年間マルウェアレポート公開

爆発的流行はないが、多様なマルウェアが数多く流布した2018年

2月25・26日、キヤノンマーケティングジャパンは、メディア情報交換会を行い、2018年の年間マルウェアレポートを発表した。

セキュリティソフト「ESETセキュリティ ソフトウェアシリーズ」によるマルウェア検出データをもとに、2018年1月から12月までの間に検出されたマルウェア情報から、最新のセキュリティトレンドについて動向・分析を報告している。

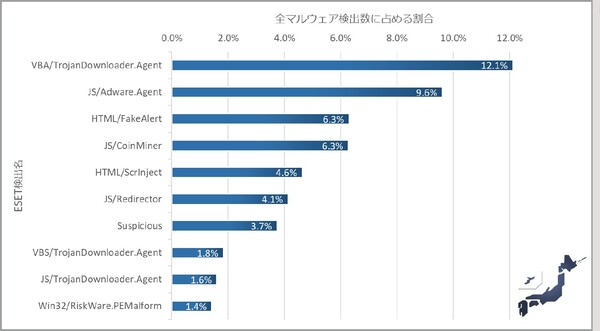

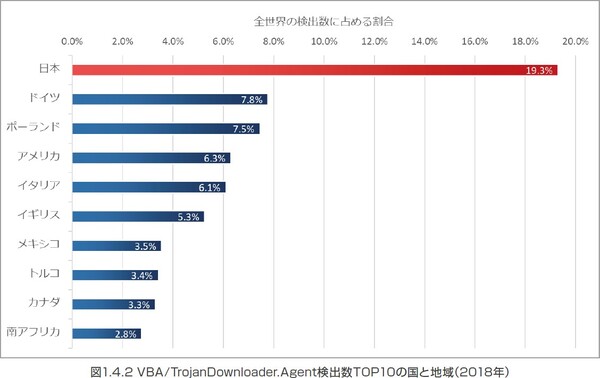

2018年に国内で最も検出されたマルウェアはVBA/TrojanDownloder.Agentで、全体の12.1%を占める。これは、メール添付により無作為にばらまかれるワードやエクセルなどのデータファイルにコードを埋め込み、これをうっかり起動してしまうとダウンローダーが起動し、知らぬ間にマルウェア本体をダウンロードして感染させてしまうというもの。この手口は、他の国々に比べ、日本国内での検出数が際立って多く、世界中の検出数のなかで19.3%とダントツ。

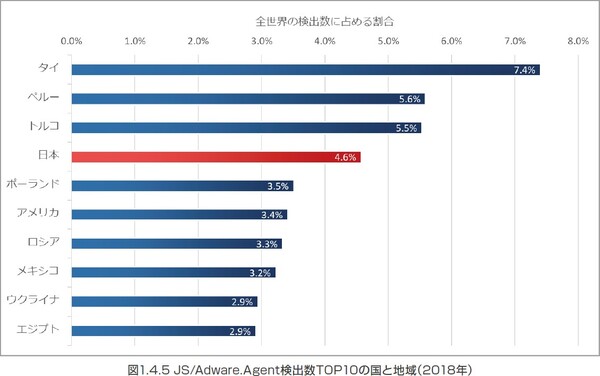

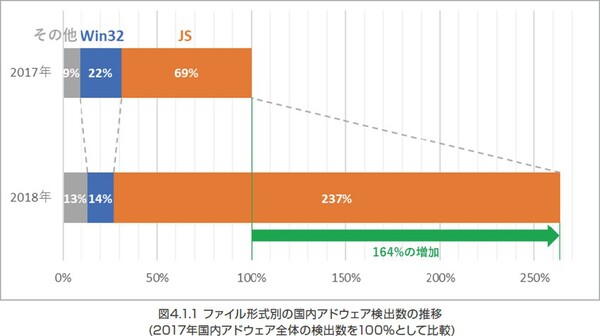

国内で2番目に多かったのはJS/Adware.Agentで、JavaScriptで書かれたブラウザー上で不正広告を表示するスクリプト。世界規模でみると、タイ、ペルー、トルコに次いで4番目に多く検出されている。

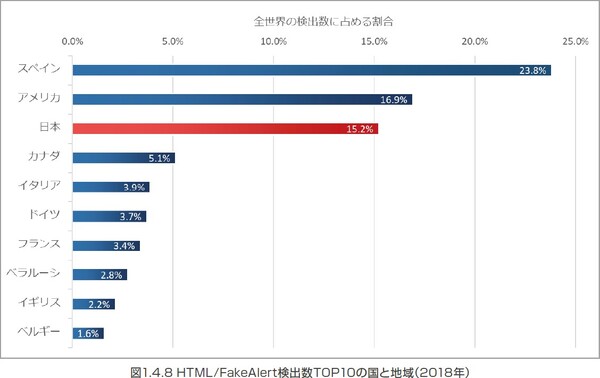

国内3位はHTML/FakeAlert。偽の警告を表示してマルウェアをダウンロードさせようとする手口で、世界レベルではスペイン、アメリカに次いで3番目に多く検出されている。

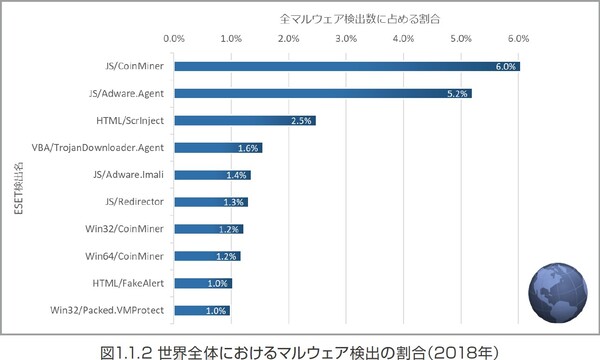

国外に目を向けると、最も多いのはJava Scriptを利用したCoinMinerと呼ばれる、感染したPCを仮想通貨のマイニングBOTとして機能させるマルウェアで、全体の6%。最も検出数の多いマルウェアでも全体の7%に満たない数値で、世界的にみると2018年は、爆発的な感染力のあるものはなく、多様なマルウェアが数多く流布した年ということになる。

政府機関や重要インフラを狙った2つのAPT攻撃グループを確認

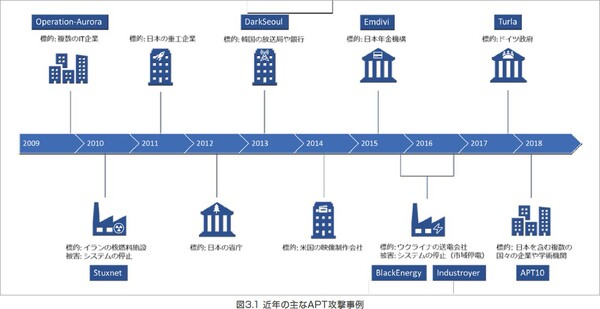

APT(Advanced Persistent Threat)とは、攻撃手法が高度で、攻撃活動が長期間にわたるサイバー攻撃のこと。2018年には2つのAPTグループの活動が確認されている。

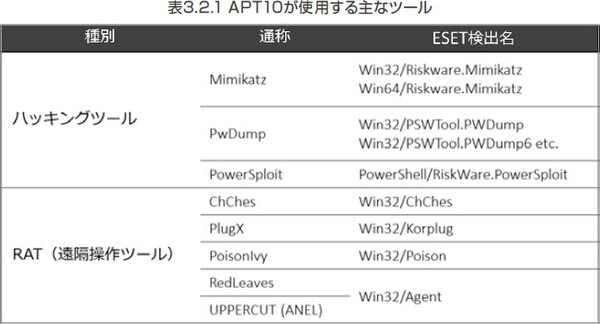

APT10は、2014年以降、日本の組織を継続的に攻撃しているAPTグループで、政府機関や学術機関などを標的に、情報搾取を目的として活動していると考えられている。このAPT10に関し、2018年12月には、内閣サイバーセキュリティセンターと外務省が異例の注意喚起を発表するなど、存在感が上がっている。

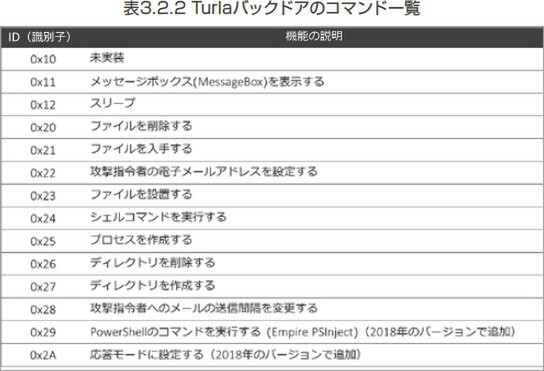

APTは様々なツールを駆使してハッキングを行い、その起源となるマルウェアの侵入経路としては、VBAマクロを用いたメールでの感染経路が多くなっている。このメールには実名の人物や組織名なども使われているという。Turlaは米国や欧州を中心に活動するAPTグループで、2014年から2016年まではスイスの軍事企業、2017年末から2018年初めにかけては、ドイツ政府に対する攻撃が確認されている。Turlaは、同名のバックドア型マルウェアを利用しての攻撃が多く見られる。

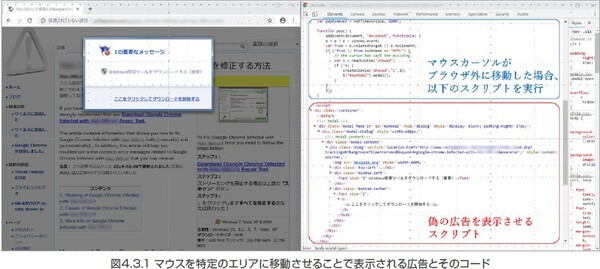

"そのほかのトピックとして、Web上で動作するアドウェアの増加に関するレポートがあり、閲覧ページに広告を表示するスクリプトが埋め込まれ、これに感染すると、一定時間経過すると広告を表示するものや、特定のエリアをクリックすることがトリガーになるもの、マウスカーソルを特定のエリアに移動させると表示されるものなのがある。

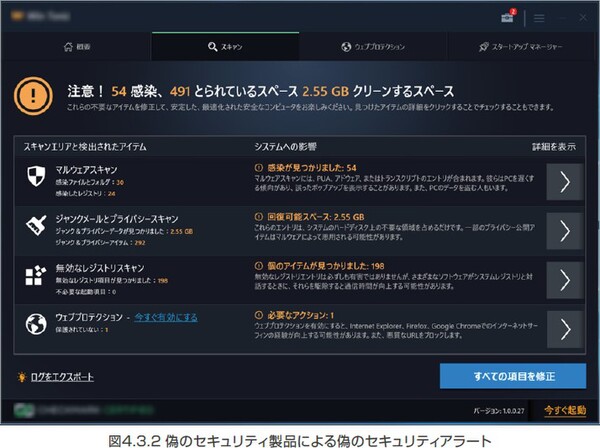

2018年に多く確認されたアドウェアによる広告は、偽のセキュリティを宣伝するもので、閲覧者のPCにセキュリティの問題があると表示して、偽のセキュリティソフトのダウンロードさせ、これを実行すると、PCに問題を発見したと表示し、有料版へのアップグレードを促す。

なお、キヤノンマーケティングジャパンのオウンドメディア「マルウェア情報局」では、発表内容の詳細をまとめたPDFレポートを入手することができる。

この記事の編集者は以下の記事もオススメしています

-

sponsored

ルーターからゲーム機まで ESETで家中のネット機器の脆弱性をチェック -

sponsored

セキュリティソフトの「軽さ」って何? -

デジタル

ルーターは5つの方法で安全性を高めろ -

デジタル

テレワーク導入に温度差 情報漏洩防止のセキュリティー対策が求められる -

デジタル

キヤノンMJ、法人向けESETセキュリティでEDR製品も追加 -

デジタル

圧縮・展開ソフトウェアの脆弱性を悪用したマルウェアを確認 -

デジタル

キヤノンMJが「2019年上半期マルウェアレポート」公開