クラウドネイティブの脅威インテリジェンスを利用し、ワークロード・セキュリティを強化

今日のパブリッククラウドにおいて、リスクアセスメントは不可欠です。マカフィーのクラウドセキュリティソリューションの中核をなす、McAfee Cloud Workload Security(CWS)は、ワークロードのセキュリティとネットワーク通信を可視化し、セキュリティ機能を提供します。機械学習、アプリケーションの隔離、仮想マシン用に最適化されたマルウェア対策、ホワイトリスト、ファイル整合性監視、マイクロセグメンテーションなどの保護対策を統合し、ランサムウェアや標的型攻撃などの脅威からワークロードを保護するソリューションです。

機能のひとつとして、クラウドプロバイダーの直接統合ができ、アマゾンウェブサービス(AWS)などのクラウドプロバイダーとの直接統合により、追加の機能が有効になります。たとえば、AWS GuardDutyアラートはMcAfee ePOに直接統合されます。

アマゾンウェブサービス(AWS)では、ネットワークデータの継続的なモニタリングサービスにより、潜在的なネットワークの脅威や異常を明らかにすることができます。AWSの機能であるGuardDutyは、AWS環境で出入りするデータを取り込む機能を提供し、以下のデータソースを継続的に監視します。

・VPC フローログ

・AWS CloudTrailのイベントログ

・DNS ログ

こうした脅威インテリジェンスのフィードにより、GuardDutyはAWS環境における潜在的に不正かつ悪意あるアクティビティのコンテキストを充実させることができます。こうしたコンテキストはGuardDutyのコンソールやアマゾンのCloudWatchイベントを通じて可視化され、あなたのAWS環境のセキュリティステータスを知ることができます。

GuardDutyはAWS環境におけるセキュリティとリスク評価に対し大きな利益をもたらすスタンドアローンのサービスとして動作する一方、GuardDutyの脅威インテリジェンスをより幅広いクラウドワークロード保護のプラットフォームに統合することでさらに利点が拡大します。

・自動検出機能

・AzureとVMwareとともにAWSの可視化

・行動的な修正フローワーク

GuardDutyなどのネイティブAWS APIによるデータソースをMcAfee Cloud Workload Security(CWS)のようなクラウドワークロード保護プラットフォームと用いることで、AWSのユーザーはAWSの豊富なデータソースをCWS内で使用でき、単一のコンソールから先進的なセキュリティで重要なワークロードを管理し保護することができます。

クラウドワークロードセキュリティによる検出と保護

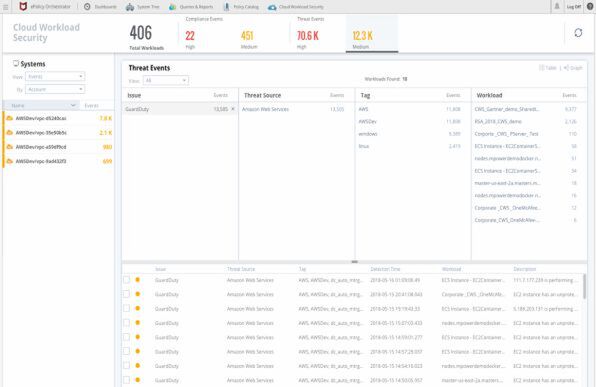

CWSはAWS GuardDuty APIと直接統合します。異常なネットワークアクティビティや脅威イベントを視覚化する最適なシナリオです。AWSにおいて低位か中位のイベントとして分類されるGuardDutyのイベントはCWSコンソールにおいては結果的に中位の重大なイベントして警告されます。

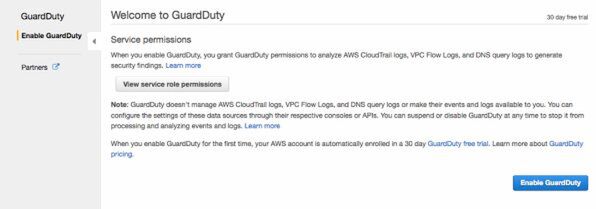

GuardDutyとMcAfee CWSの接続のセットアップは簡単です。事前に必要な設定は以下の通りです。

・AWS管理コンソールを通じてGuardDutyを起動

・CWS内にアカウントを登録するために使用されるセキュリティ資格情報には、GuardDutyの脅威インテリジェンスとネットワークフローデータの読み取りアクセス用にGuardDuty権限が割り当てられている必要があります。

初期化設定が作成されたら、GuardDutyのデータはただちにCWSによって取得されます。CWS管理コンソール(McAfee ePolicy Orchestrator, or ePO)を通じ、GuardDutyから脅威情報を直接確認することができます。表示されるGuardDutyのイベントは次のとおりです。

・ブルートフォースアタック

・ポートスキャン

・Tor コミュニケーション

・SSHブルートフォース

・アウトバウンドのDDos

・ビットコインマイニング

・異常なDNS要求

・異常なトラフィックの量と方向

IAM関連のイベントは現在はサポートされていません。緊急的な対処はGuardDutyが潜在的な脅威に対する重大な判定をした時点で実施されます。その場合、以下のような行動がとられます。

・不正アクセスされたEC2インスタンスを遮断

・マイクロセグメンテーションを通じ、セキュリティグループ経由でファイヤーウオール設定を変更。すなわち、ポート、プロトコル、もしくはIPを変更し、いかなるEC2インスタンスに対するネットワーク接続を制限および制御