※本ブログは、クリスティアン・ビーク(Christiaan Beek)、ティム・ハックス(Tim Hux)、デヴィッド・マーカス(David Marcus)、チャールズ・マクファーランド(Charles McFarland)、ダグラス・マッキー(Douglas McKee)、ラージ・サマニ(Raj Samani)による調査に基づいて記されたものです。

マカフィーは現在、BadRabbitと呼ばれるランサムウェア攻撃を調査しています。元々はロシアとウクライナで確認されたものですが、ドイツ、トルコ、ブルガリアで感染したシステムに関するレポートも調査中です。詳細がわかり次第、詳しくお伝えします。

このマルウェアは、以下のサイトに移動した被害者のシステムにドロッパーをダウンロードします。hxxp://1dnscontrol[dot]com/flash_install.php

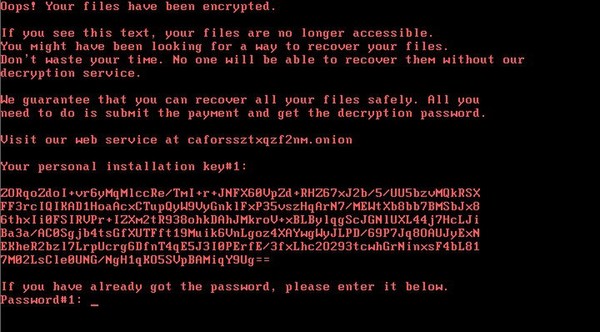

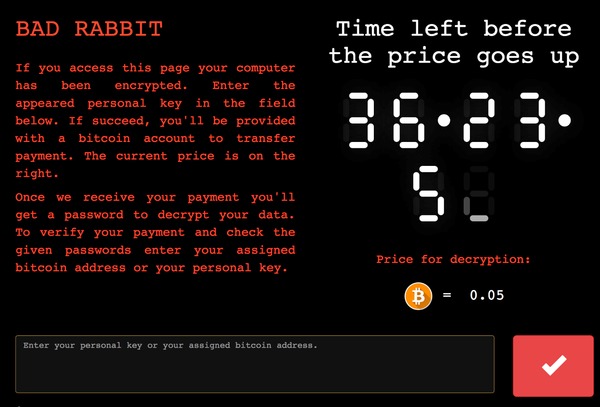

感染すると、以下の画面が表示されます。

現状、このランサムウェアは0.05ビットコインを要求していますが、身代金を支払うことで解読キーが提供される保証はどこにもありません。以下の.onion(Tor)ドメインの解読用サイトには、身代金額が上昇するまでの残り時間が表示されます。

caforssztxqzf2nm[dot]onion

以下の拡張子を持つファイルが暗号化されます。

.3ds.7z.accdb.ai.asm.asp.aspx.avhd.back.bak.bmp.brw.c.cab.cc.cer.cfg.conf.cpp.crt.cs.ctl.cxx.dbf .der.dib.disk.djvu.doc.docx.dwg.eml.fdb.gz.h.hdd.hpp.hxx.iso.java.jfif.jpe.jpeg.jpg.js.kdbx.key .mail.mdb.msg.nrg.odc.odf.odg.odi.odm.odp.ods.odt.ora.ost.ova.ovf.p12.p7b.p7c.pdf.pem.pfx .php.pmf.png.ppt.pptx.ps1.pst.pvi.py.pyc.pyw.qcow.qcow2.rar.rb.rtf.scm.sln.sql.tar.tib.tif.tiff .vb.vbox.vbs.vcb.vdi.vfd.vhd.vhdx.vmc.vmdk.vmsd.vmtm.vmx.vsdx.vsv.work.xls.xlsx.xml.xvd.zip.

マルウェアのコマンド ラインは、以下の値から始まります。

Cmd /c schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR “C:\Windows\system32\cmd.exe /C Start \”\” \”C:\Windows\dispci.exe\” -id 1082924949 && exit”

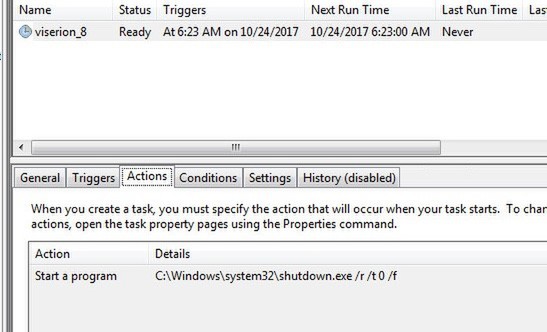

“/TN rheagal”の部分から、ランサムウェア ファイルであるdispci.exeを実行するタスクのスケジューリングに、rhaegalというシステム アカウントが使われていることがわかります。Rhaegalとは、人気テレビ番組「ゲーム・オブ・スローンズ」に登場するドラゴンのことだと思われます。実際、スケジュールされる以下のタスクに、このテレビ番組に登場する3頭のドラゴンの名前(Rhaegal、Viserion、Drogon)が使われています。

次に、このマルウェアは、以下のコマンドでセキュリティ ログを消去し、ファイルの回復に使われる更新シーケンス番号(USN)ジャーナルの削除などを行います。

Cmd /c wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application & fsutil usn deletejournal /D C:

Microsoft Developer Networkによると、USNジャーナルは該当のボリューム上のファイルに行われたすべての変更について、永続的なログを記録します。ファイル、ディレクトリ、その他NTFSオブジェクトが追加、削除、修正されると、NTFSはそのコンピューターのボリュームごとに1つのレコードをUSNジャーナルに入力します。各レコードでは、変更タイプと変更されたオブジェクトが記録されます。新規レコードは、ストリームの最後に加えられます。

また、ACA807(x)ipt.aol[dot]comに対するDNSクエリ(ACA807##.ipt.aol[dot]comの「##」の部分には、00~FFまでの2桁の16進数が入ります)も発見しました。

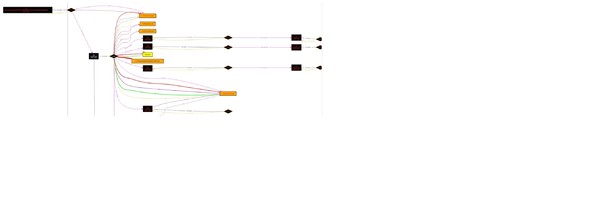

あるBadRabbitサンプルが感染を起こした際のイベントを図式化しました。まず、バイナリがメモリに読み込まれ、初期プロセスを強制停止します。続くプロセスが、攻撃に使う設定、サービス ファイルその他のアーティファクトをドロップします。この図式は、先行タスクをスケジューリングするところまでを示しています。

認証情報の埋め込み

サンプルの1つ(579fd8a0385482fb4c789561a30b09f25671e86422f40ef5cca2036b28f99648)にはデフォルトの認証情報一覧が含まれており、これらを総当たりして、スケジュールされたタスクにランサムウェアを実行させているようです。

• secret

• 123321

• zxc321

• zxc123

• qwerty123

• qwerty

• qwe321

• qwe123

• 111111

• password

• test123

• admin123Test123

• Admin123

• user123

• User123

• guest123

• Guest123

• administrator123

• Administrator123

• 1234567890

• 123456789

• 12345678

• 1234567

• 123456

• adminTest

• administrator

• netguest

• superuser

• nasadmin

• nasuser

• ftpadmin

• ftpuser

• backup

• operator

• other user

• support

• manager

• rdpadmin

• rdpuser

• user-1

• Administrator

「ゲーム・オブ・スローンズ」のファンの仕業か?

攻撃に使われる名前は、ポップカルチャーから取り入れられていることがよくあります。BadRabbitの攻撃者は、少なくとも3シリーズの「ゲーム・オブ・スローンズ」から名前を借りているので、この作品に関心を持っているようです。スケジュールされるタスクの名称に、Viserion、Rhaegal、Drogonが使われています。また、バイナリのEXIFデータの製品名である”GrayWorm”は、「ゲーム・オブ・スローンズ」に登場する指揮官の名前です。

検知

現時点では、このランサムウェア キャンペーンに関連して、ドロッパーとメインの実行ファイルを表す3つのサンプルが確認されています。

※本ページの内容は、2017年10月24日更新のMcAfee Blogの内容です。

原文:‘BadRabbit’ Ransomware Burrows Into Russia, Ukraine

著者:Raj Samani and Christiaan Beek