2016年前半、Android版バンキング型トロイの木馬が、詳細な個人情報を窃取するため、正規の金融機関アプリのフィッシング オーバーレイを改良し始めたことが確認されました。被害者は、「母親の旧姓」、「父親のミドルネーム」、「母方の祖父の名前」、「思い出の言葉」などを提示するように求められます。攻撃者はこうした情報を使ってセキュリティの質問を突破し、被害者の銀行口座に不正アクセスします。

先日、McAfee Labsのモバイルリサーチチームは、よく知られるAndroid版バンキング型トロイの木馬Acecard(コントロール サーバーとの通信にTorを使っていることから、別名Torecと呼ばれる)の新たな亜種が、金融情報の他に個人情報も窃取する挙動を取っていることを発見しました。クレジットカード情報や2要素認証の情報を求めることに加え、この悪意あるアプリケーションはユーザーに個人情報を特定できる身分証明書とともに自撮りすることを求めてきます。これは、サイバー犯罪者が標的となる個人の身元を確認し、銀行口座だけでなくソーシャル ネットワークなどにもアクセスするために有用な情報なのです。

大多数のAndroid版バンキング型トロイの木馬と同様、この脅威もアダルト動画アプリを装うか特定の動画を見るために必要なコーデック/プラグインになりすましてユーザーを欺き、マルウェアをインストールさせます。

ユーザーが悪意あるアプリを実行すると、ホームランチャーからアイコンを隠し、削除できないように絶えずデバイスの管理者権限を要求します。

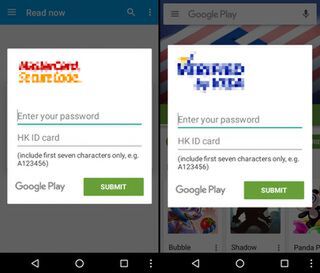

このマルウェアは、バックグラウンドで実行しながら常に特定アプリが開かれるのを待ち、ユーザーにメインのフィッシング オーバーレイを表示して、Google Playを装いクレジットカード番号を要求します。

クレジットカード番号が認証されると、次のフィッシング オーバーレイで、カード名義人、生年月日、電話番号、クレジットカードの有効期限、CCVなど、さらなる個人情報やクレジットカード情報を要求します。

ユーザーが最初のフィッシング オーバーレイで入力したクレジットカードのタイプにより、このマルウェアは2つ目の認証要素も求めてきます。

上の例では、マルウェアが香港の身分証明書を求めています。この新手の亜種は、シンガポールのユーザーも対象にしており、国民登録番号カードやシンガポールのパスポートも要求します。

被害者のクレジットカード情報や個人情報を取得したら、マルウェアは3つのステップで構成される偽の「身元確認」を求めます。最初の2つのステップでは、被害者の身分証(国が発行する身分証明書、パスポート、運転免許証)の両面を明確かつ判読できる状態で撮影した写真をアップロードするように要求します。

最後のステップでは、身分証明書と一緒に自撮りするように求めます。

なぜAndroid版バンキング型トロイの木馬が流行しているのでしょうか?考えられる理由の1つとして、2月にエクスプロイトキット「GM Bot」のソースコードが漏洩したことが挙げられます。(IBMのSecurityIntelligenceがこれについてブログ(英文)を投稿しています。)

AcecardなどのAndroid版バンキング型トロイの木馬は常に進化し、できる限り多くの機密情報や個人情報を取得するべくソーシャルエンジニアリング攻撃を洗練させています。攻撃者は、被害者のクレジットカード情報や様々な金融サービス認証情報だけでなく、各種システムに遠隔アクセスするために、身分証明書と一緒に写した被害者の自撮り写真も求めてきます。この脅威から身を守るには、携帯にセキュリティソフトウェアを導入し、信頼できないソースからのアプリのダウンロードやインストールは避け、金融情報や個人情報を求める画面は信用しないようにしましょう。

McAfee Mobile Securityは、この脅威をAndroid/Torecとして検知し、脅威が存在する場合には携帯ユーザーに警告しつつ、あらゆるデータ流出からユーザーを守ります。McAfee Mobile Securityの詳細は、 http://www.mcafeemobilesecurity.comをご覧ください。

※本ページの内容は 2016年10月13日更新のMcAfee Blogの抄訳です。

原文: Android Banking Trojan Asks for Selfie With Your ID

著者: Carlos Castillo

(a mobile malware researcher at McAfee)