Photo by Manuel Fernando Gutiérrez

7月21日、「8月1日にポケモンGOのサーバーをダウンさせる」と予告する集団が現れた。

予告したのは「PoodleCorp」名乗るハッカー集団。彼らは標的に指名したサービスのサーバーをダウンさせるという手口を繰り返しており、攻撃方法は大規模なボットネットを駆使したDDoS攻撃であるという。

DDoSとは、ネットワークを通じた攻撃手法の一種だ。標的となるコンピューターに対して複数のマシンから大量の処理負荷を与え、サービスを機能停止状態へ追い込んでしまう。

実際のところ、8月1日に「ポケモンGO」のサーバーがダウンしたという報告はなかった。ハッカー集団の目論見は未遂に終わったといえるかもしれない。しかし、ポケモンGOほどの世界的人気ゲームともなれば、世界中の犯罪者たちがパニック目的でサーバーを狙う可能性も決して少なくはない。

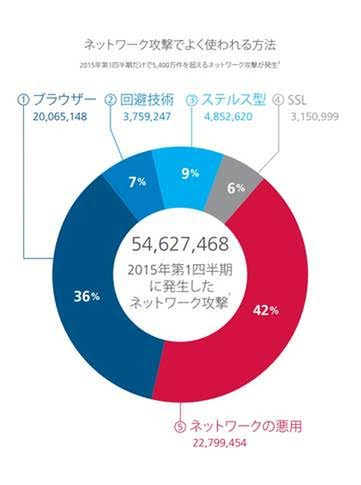

今回予告されたDDoS攻撃によるインターネットサービスの中断またはアクセス拒否は、インテルセキュリティによればネットワーク攻撃の40%以上を占める「常套手段」だという。ポケモンGOに限らず、あなたが使っているサービス、あるいはあなたが勤めている企業のサイトそのものが標的になるおそれもある。

敵を知り己を知れば百戦危うからず。いつ自分が被害者になるかわからない時代、敵であるネットワーク攻撃について知っておきたいものだ。McAfee Blogの過去記事「データ窃盗犯の最も一般的な攻撃方法が調査によって明らかに」をぜひ読んでほしい。

データ窃盗犯の最も一般的な攻撃方法が調査によって明らかに

攻撃者についてより深く知ることが、お客様のセキュリティプロファイルを改善し、侵入の可能性を減らすのに役立ちます。

最近のセキュリティ侵害には、そのほとんどの背後に高度な技術を使用する洗練された犯罪者たちが存在し、最新技術でさえも脆弱性から逃れられない、ネットワークの小さな穴やユーザーの弱点をターゲットにしています。セキュリティ業務は、さまざまなセキュリティ製品が乱立する状況にうまく対処しながら、増加の一途をたどる脅威と攻撃の媒体と格闘しているというのが、苦痛を伴う今の現実です。

さらに追い打ちをかけるように、セキュリティ業務が一連のセキュリティシステムを連携させ、可能なすべてのセキュリティギャップを埋めようと努めているのに対し、データの窃盗犯は侵入可能なセキュリテイ上の穴を1つ見つけるだけで済みます。

私たちの調査レポート、「上位5つのネットワーク攻撃の分析:犯罪者の視点」では、2015年の第1四半期に発生した約5,500万件の攻撃の大部分を構成する5つの攻撃方法について検討しています。ブラウザの脆弱性からサービス妨害まで、攻撃者に関する知識を増やすことは、セキュリティプロファイルを改善し、侵入の可能性を減少させるのに役立ちます。

関連レポートでは、クリティカルなインフラストラクチャのセキュリティ準備体制(英文PDFファイル)に関して、セキュリティ専門家に調査を行っています。これらの専門家は、増加の一途をたどる脅威に直面しても、彼らのサイバー防御を高く信頼していると報告しています。また、彼らは、組織、セキュリティベンダー、および政府機関の間で協力を強化することが、サイバー防衛の成功にとって重要であるとも感じています。

インターネットの中断

インターネットサービスの中断またはアクセス拒否が、すべての攻撃の40%以上を占め、引き続きナンバーワンの攻撃方法となっています。その理由としては、ネットワークリソースの悪用は、分散型サービス妨害(DDoS)ツール用に、ビットコイン取引でわずか数ドルを支払って、悪意のあるトラフィックをWebサイトに大量に送りつけるだけで済むので、最も簡単な方法だからです。時には全体攻撃であったり、また時には、お客様のセキュリティチームを惑わすためのごまかしのツールであったりするため、本当の攻撃に気付かれずに忍び込む場合もあります。

DDoS攻撃に対する防御は大幅に向上していますが、DDoSフラッド攻撃の開始を特定するには、通常のボリュームおよびパターンを確実に理解する必要があり、不正なパケットの性質を理解するには、ディープパケットおよびSSLインスペクションが必要で、インターネットリソースからそれらの不正なパケットを遠ざけるには強力なフィルタリングが必要です。

窃盗者が実際に内部に侵入するために、お客様の防御の最大の弱点としてユーザーに焦点を当てていることには変わりありません。それがフィッシングメール、ソーシャルエンジニアリング、または不正アクセスであるかどうかを問わず、昨年1年間で疑わしいURLは87%増加し、今ではブラウザベースの攻撃が攻撃全体の35%超を占めています。多くの場合、窃盗者は特定の部門または数名の重要人物に焦点を当て、必要なワンクリックが得られるまで継続的にその部門や重要人物を標的にします。

悪質なURLの数が急速に増加しているだけでなく、窃盗者はAdobe FlashやJavaScriptなどの機能豊富なコンテンツにマルウェアを隠すことで、静的フィルタによる検出を困難にしています。ユーザーは、どんなインバウンドスクリプトでもマルチメディアファイルの真の意図を判断し、ユーザーおよび攻撃者のふるまいに動的に対処するために、ブラウザの機能を代行できる知的なコンテンツフィルタリングを追加して保護を強化すること必要です。

潜伏型攻撃

攻撃の大半は正面から侵入を試みたり、ますます高度化するWebによる誘導でユーザーを騙そうとしますが、他にもこっそり忍び込んだり、防御をうまく回避したり、暗号化されたストリームに混じって防御をすり抜けしようとするものもあります。攻撃者にとっての大きな利点の1つは、お客様の防御のあらゆる側面を分析し、さまざまな製品をテストし、どの方法で侵入できるかを把握するために繰り返し試してみることができる点です。

攻撃者は、後で組み立て直すためにマルウェアを小さな部分に分割し、サンドボックスでの検査時にはマルウェアを休止状態にし、コールバックアドレスをランダム化して取り消す準備をします。これらの不正な攻撃を見つけるには、お客様の防御機能のすべてが連携し、異常なイベントを相互に関連付け、悪意のあるアクティビティをノイズの中から識別する必要があります。

私たちは、全員が協調して行動することで、お客様の情報やシステムを防御し、攻撃を検出し、侵害を迅速に修正できるものと信じています。情報のサイロおよび新品のツールでは脅威媒体の数は減りませんが、セキュリティ防御機能間でリアルタイムに情報共有し連携することで、検出率が大幅に向上し、攻撃がすり抜けて侵入した場合でも、それを阻止し修正するまでの時間が短縮されます。今日の脅威の実態について予測の精度を上げるには、セキュリティについての考え方を変える必要があるのです。

※本ページの内容は McAfee Blog の抄訳です。