攻撃の影響は、その攻撃の範囲自体をはるかに超えて広がることがあります。

Intel Securityの今後5年間の脅威予測では、ランサムウェアが主要な成長領域になると予測されました。その根拠は、システムが麻痺することで損失を被る可能性のある組織から支払われる「身代金」(システムを攻撃から解放する対価として攻撃者から要求される金銭)の額が上昇しているからです。2016年の第1四半期までに、これらの予測はすでに現実のものとなりました。報道によると、今年の2月以降、米国と世界各国の多くの医療機関がランサムウェアの攻撃を受けたことが明らかにされています。一部のケースでは、これらの攻撃は、コモディティ化されたランサムウェアの犠牲になった個別システムの無作為に攻撃された事例です。しかしこれらの攻撃は特定のターゲットを狙った事例も複数ありました。(参考記事(英文):https://blogs.mcafee.com/mcafee-labs/targeted-ransomware-no-longer-future-threat)。そして少なくとも1つのケースでは、ある医療機関が身代金を支払うことを選択しました。

医療業界は、我々の最も個人的で機密性が高く、大規模で代替できないデータベースを保持していると推測されるにもかかわらず、おそらくサイバー攻撃対策が最も遅れている業界の1つであるという点に注目する必要があります。このような対策が不足しているという評判は、医療クリニック、病院、保険会社が「格好の標的」と見なされる原因となっています。しかし他の業界と同様に、サイバー攻撃に伴う業界固有のコストが算定されれば、ITセキュリティ投資が拡大されたり、これらの標的を「強化」するためのより効果的な組織プロセスが導入されたりする可能性があります。

支払われる身代金に加えて、これらの攻撃に他のコストとしては何があるでしょうか?検討すべき主要な項目としては、以下が挙げられます。

- 失われた、あるいは盗まれたレコードに対するコスト

- ダウンタイムコスト

- インシデントレスポンスおよび監査/検証のためのサービス

セキュリティ侵害に伴う損害額を評価するのに役立つ優れた資料としては、Ponemon Instituteが2015年に発表した「Cost of Data Breach study(データ漏えいコストに関する調査)(英文)」があります。この報告書では、盗まれた/失われたレコードあたりのコストが業界単位で比較されており、医療業界の場合はレコードあたりのコストが約363ドルとなっています。

医療機関は、ランサムウェアへの対処において特に大きなリスクを抱えています。なぜなら、医療機関では、システムが使用不能になると中核業務に支障をきたす可能性があるからです。手術や予約が延期されたり、検査結果が出るまで通常より時間がかかったり、患者が他の医療機関に移動する必要が生じたりといった、被害に遭ったシステムに起因するあらゆる不便が生じます。

ランサムウェア攻撃の影響は、その攻撃の範囲自体をはるかに超えて広がることがあります。一定の目安として、電子医療レコードに関するダウンタイム時のコスト計算に関してAC Groupが行った調査(PDF:英文)を紹介しましょう。この調査では、サイバー攻撃のいくつかの要素が検証されました。これには、作業を手動で実行したりシステム回復後にレコードを更新したりするのに費やされた追加時間が含まれます。この調査では、医師1人につき1時間あたり488ドルの平均コストが生じると計算されています。

すべての医療機関が、その機関の資産とアプリケーションの継続評価を実施する専属のインシデントレスポンスチームやITセキュリティチームを持てるわけではありません。現実には、ほとんどの医療機関は、セキュリティ侵害を受けた後に実施するこれらのサービスを外部業者に委託しています。

典型的な事例

ここでは、少数のエンドポイントと一部のネットワークデータに影響を与えたランサムウェアが一気に蔓延する被害を受けた医療機関の事例を見てみましょう。

セキュリティ侵害のタイプ、被害の範囲、および管理の焦点によって、インシデントレスポンス活動の特性と範囲が形作られます。ランサムウェアの場合は、組織が最も関心を持つのは、インシデントの範囲(どれだけ広範囲にわたるのか)、ターゲットとなったシステム、攻撃者によって暗号化されたファイル、および攻撃者が組織に侵入した方法を特定することです。

専門家の遠隔サポートを受けて、管理負担と報告義務を負っている2人の現場インシデントレスポンスのコンサルタントからなるチームは、10日間の作業期間を優に必要とします。我々の経験によると、この活動には1件のインシデントレスポンスあたり75,000から90,000ドルの契約料がかかります。アプリケーションや資産が被害に遭った場合は、監査/検証が必要になるとともに、修正が完了した後に追加の簡単なチェックが必要になります。これにより、さらに20,000~25,000ドルのコストが優にかかります。

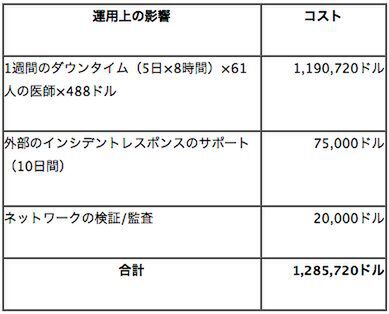

次の表は、この事例の医療機関にとっての追加のコストと損害の概算です。

出典:Intel Securityの分析、Ponemon Instituteの「Cost of Data Breach study(データ漏えいコストに関する調査)」、Modern Healthcareの「annual Hospital Systems Survey(年次病院システム調査)(英文)」しかし、この表ではすべてのコストは列挙されていません。これらの運用上の影響に加えて、たとえば以下のコストを考慮に入れる必要があります。

- 支払われる可能性のある身代金

- 訴訟コスト

- 通知コスト

- 被害を受けた資産を復元するコスト

- 内部/外部のコミュニケーションコスト

- IT担当者の時間外勤務のコスト

- 評判やブランド価値の低下

- 規制に基づく処罰や罰金

- 増大するコンプライアンスコストと監査コスト

- 患者の信頼喪失

ここで説明したランサムウェア インシデントがもたらすコストは、病院の規模、ランサムウェアの影響度、およびバックアップの有無に応じて、合計70万ドル~150万ドルに上る可能性が十分にあります。

Ponemonの調査では、盗まれたレコード、失われたレコード、または暗号化されたレコードあたりのコストを低減させる方法が示されています。たとえば、組織は役員会を攻撃対策活動に携わらせることで、レコードあたりのコストを5.5ドル低減させることができます。サイバーセキュリティ保険も、レコードあたりの損害を4.4ドル低減できると見込まれます。独自の専属インシデントレスポンスチームを持てるだけの財政力がある医療機関はほとんどありませんが、「共同の」インシデントレスポンスチームによって対処することで、レコードあたりの損害を12.6ドル低減できると見込まれます。

医療機関は、患者に最高の医療を提供するという使命と同じくらい情報セキュリティを重視することが求められます。情報セキュリティの確保を最優先することで、ランサムウェアなどの脅威によって重大なシステムが使用不能になることを防止する必要があります。

元の投稿については、Dark Readingを参照してください。

※本ページの内容は2016年4月21日更新のMcAfee Blogの抄訳です。

原文:Healthcare Organizations Must Consider The Financial Impact Of Ransomware Attacks

著者: Christiaan Beek