寄生型マルウェアにはいつも悩まされます。さまざまな技法によってホストコンピュータ上のファイルに悪意のあるコードを追加し、有効なファイルをマルウェアに変えてしまうのです。ほとんどの場合、この種のマルウェアに感染したユーザーはそのことに気が付かないため、アプリケーションを使い続けてしまいます。マルウェアの作者は、悪質なコードを実行後注意深く正規のアプリケーションに制御を戻します。ただし、ファイル感染用のマルウェアが制御を戻すようにプログラミングされていない場合、重要なアプリケーションが起動しなくなり、マルウェアコードだけが実行されます。

McAfee Labsは、ファイル感染ウイルス Gate.Wormの新しいバージョンを検出しました。これは正規コードに2度と制御を戻しません。このバージョンは2013年の「Obfuscated-FBU!hb」(MD5: 081d2b9088a3ba03c44b7fb113d05906)による寄生型ウイルスの変種に似ています。このマルウェアコードは書き直されたようですが、以前のバージョンの作者とは異なるようです。新しいコードは以前のコードに非常に似ていますが、機能がかなり減っています。

このマルウェアはSecurityGate.ruグループがテストサンプルとして作成したもののようです。のちほど説明しますが、このマルウェアはウィンドウを表示して、このドメインについて触れたユーザーへのメッセージがそこに現れます。これまで、このグループは自身で作成したカスタムサンプルに対して、ウイルス対策ソフトウェアをテストしていました。現在このサイトとフォーラムにはアクセスできません。このマルウェアは誰か別な人が作成したもので、カモフラージュとしてメッセージを残しているだけかもしれません。

実行するとこのマルウェアは以下の動作を行います。

- IsDebuggerPresent Windows APIを呼び出して、プロセスがデバッグ中かどうかを確認します。マルウェアの作者はこの機能を使用して、デバッグによって悪質なバイナリの分析を防止することがよくあります。このチェックの結果がtrueの場合、マルウェアは実行を終了します。マルウェアの以前のバージョンではこのチェックは行われませんでした。

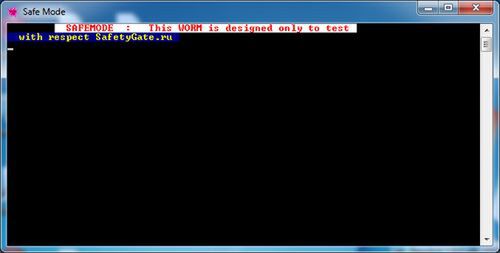

- 次にマルウェアはコンソールウィンドウを開き、「SAFEMODE: This WORM is designed only to test…with respect SafetyGate.ru.」というメッセージを表示します。以前のバージョンではこのウィンドウは表示されませんでした。以下にウィンドウを示します。

- その間にマルウェアはGetCurrentDirectoryAを使用して現在のディレクトリを取得し、そこに含まれるすべてのファイルを列挙します。そのために、マルウェアはFindFirstFileA and FindNextFileAを使用してファイル名配列を作成します。

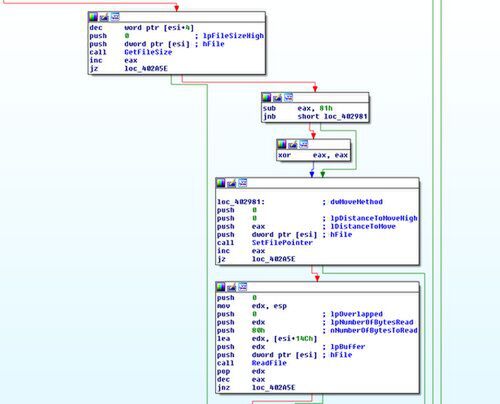

- 現在のフォルダ内の全ファイルを配列に追加したら、マルウェアはマルウェアファイルのファイルサイズを計算して、マルウェアサンプル全体をクリーンファイルの冒頭に挿入して感染させ始めます。その結果、MZ構造がマルウェア本体に置き換えられ、元のファイルは単なるオーバーレイデータとして存在するようになるため、感染したクリーンファイルは2度と実行できなくなるのです。以下の画像は、感染ルーチンの一部を示したものです。

- マルウェアは感染ファイルの最後に以下のような形式のシグネチャも追加します。0x00<10桁のファイル名に.exeを追加したもの>0x0d 0x0a 0x02<10進数のサンプルサイズ>0x01

このマルウェアシグネチャは以下のように、両方のバージョンで異なっています。

- 感染ルーチンは現在のフォルダ内のすべてのサンプルに対して繰り返し実行されます。このプロセスが終わると、マルウェアはSleep APIを呼び出して10秒間実行を停止し、その後コンソールウィンドウを閉じてマルウェアプロセスを終了します。

- その後は、感染したすべてのサンプルに以下のアイコンが表示されます。

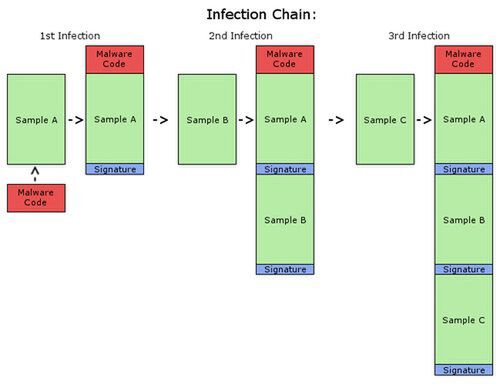

オーバーレイに複数のオリジナルサンプルが含まれた感染サンプルも見たことがあります。感染ファイルはすでに感染していたファイルが含まれることがあるため、このような状況が発生します。新しいクリーンファイルがこのサンプルに感染すると、新たに感染したファイルには過去に感染していたファイル(複数の場合もある)とマルウェアコード、新しいシグネチャが含まれます。

以下の図は感染チェーンを示したものです。

ポータブルな実行可能ファイルだけではなく、あらゆる種類のファイルがこのマルウェアに感染します。このようにして、ホストコンピュータの現在のフォルダ内の大半のファイルがウイルスに感染してしまいます。通常、ユーザーはファイルをダウンロード、ドキュメント、デスクトップフォルダにダウンロードします。フォルダによって影響度が違います。

過去のバージョンでは、マルウェアの作者は対象となるファイル拡張子をハードコーティングしていました。以下に拡張子のリストを示します。

- .exe

- .scr

- .xlsx

- .txt

- .jpg

- .jpeg

- .docx

- .doc

- .ppt

- .3gp

私たちが調査したサンプルは最終的なバージョンではないかもしれませんが、このマルウェアによってシステムや重要なアプリケーションが使用できなくなる可能性があります。

幸いにも、このマルウェアにはネットワーク機能がなく、外付けドライブを感染させることはできません。被害者が直接ダウンロードして実行するか、感染したサンプルを外付けドライブに手動でコピーし、別なシステムで実行する以外、このマルウェアをまん延させる方法はありません。

Intel Securityはこのファイル感染ワームの新しいバージョンを、DAT Version 7959からW32/Gate.wormとして検出しています。