AGWの扱いづらさを解消、Azure Private Application Gatewayを作成する

2026年02月05日 15時00分更新

本記事はFIXERが提供する「cloud.config Tech Blog」に掲載された「Azure Private Application Gatewayを作成する。」を再編集したものです。

1. はじめに

従来のAzure Application Gateway (以下AGW)のデプロイにはリスナーへのPublic IP Addressの付与とGateway Managerからのアクセス許可、AGWの所属するサブネットにUDRから0.0.0.0/0のNextHopを設定するのはサポート外などオンプレミス環境からクラウド環境のアプリケーションにプライベートで接続したいユースケースなどには完全に対応しきれない仕様となっていました。

今回はそんなAGWでプライベートに使えるPrivate Application Gatewayがこの記事を書いている半年ほど前(2025/08/08)にGAされていたのでその作成と検証を行っていこうと思います。

2. できること

・フロント構成をプライベートIPアドレスのみにする。

・NSG(Network Security Group)周り

・InBound通信でService TagのGatewayManagerからの通信許可が不要

・OutBound通信のDeny Allが可能

・ただしバックエンドへの疎通はとれるようにすること

・ルートテーブル周り

・強制トンネリングのサポート

・BGPで0.0.0.0/0のルートを学習できる

・UDRで0.0.0.0/0のNext Hopを仮想アプライアンスに設定可能

作成して使ってみた感想ですが、機能が制限されている感は特になくむしろ使い勝手が良くなったなという印象でした。

3. 作成方法

3-1. 前提

実際の作成に関してはPrivate AGW以外は作成した状態で行います。

SKUに関しては今回はWAF V2を使用しますが、Standard V2でも作成できました。

BasicSKUのものに関しては今回検証しておりません。

オンプレミス環境とクラウド環境のS2SのVPNを組む構成を再現した環境で行っています。

検証に使用した構成は画像の通りです。

3-2. 作成

3-2-1.手順

作成にはプレビュー機能EnableApplicationGatewayNetworkIsolationの有効化が必要となります。

有効化方法については3-3.Private Application Gatewayの有効化セクションを確認してください。

今回検証のために作成したAGWのパラメーターとNSGのルールは3-2-3. リソースのパラメーターセクションに記載してあります。

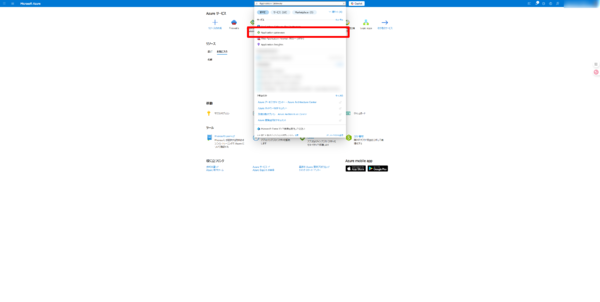

1.Azure Portalの上部検索バーにApplication Gatewayと入力しApplication Gatewaysを押下する

2.CreateからApplication Gatewayを押下する

3.パラメーターを入力し作成する。この時 Private AGWにするのに必須な項目は下記に記載する。

1.IP アドレスの種類:IPv4のみ

2.フロントエンドIPの種類:プライベート

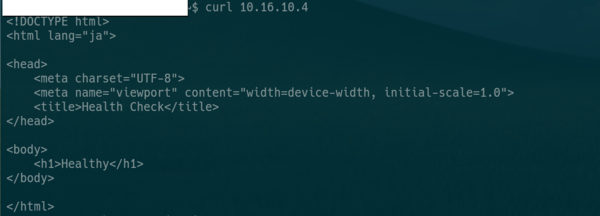

3.プライベートIPv4アドレス:10.16.10.4

3-2-2. 動作

動作確認用のVMからcurlを叩いてみる

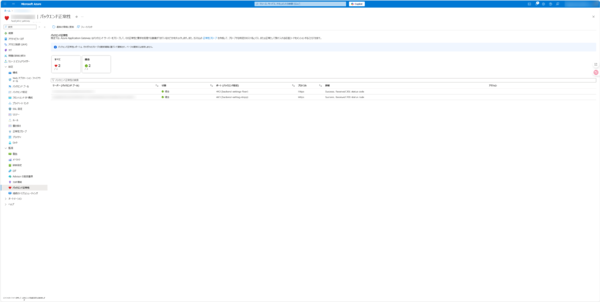

UDRでデフォルトルートをFirewallに向けた際のPrivateのバックエンドとパブリックのバックエンドの正常性の様子(Firewallでパブリックへの通信を許可した状態)

UDRでデフォルトルートをFirewallに向けた際のPrivateのバックエンドとパブリックのバックエンドの正常性の様子(Firewallでパブリックへの通信を拒否した状態)

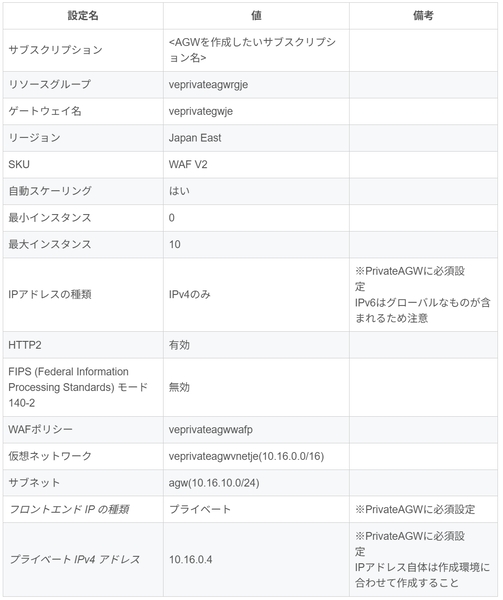

3-2-3. リソースのパラメーター

一部設定値に関してはマスクしてあります。

AGWのパラメーターについては基本とフロントエンドのタブのみ記載します。

それ以外の設定値については基本のAGWと相違ありません。

Private AGWに必須の設定以外は環境に合わせて設定してください。

Private AGWのリソース設定値

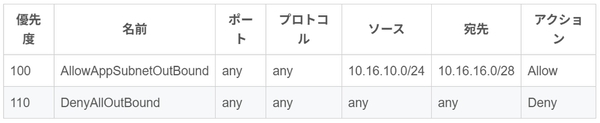

NSGのInBoundルール

| 優先度 | 名前 | ポート | プロトコル | ソース | 宛先 | アクション |

|---|---|---|---|---|---|---|

| 100 | AllowOtherVnetInbound | 80.443 | Any | 10.100.0.0/16,172.20.0.0/16 | 10.16.10.0/24 | Allow |

| 110 | AllowAzureLoadbalancerInbound | Any | Any | AzureLoadBalancer | 10.16.10.0/24 | Allow |

| 120 | DenyInternetInbound | Any | Any | Any | Any | Deny |

NSGのOutBoundルール

仮想アプライアンスを使用したInternetへのアウトバウンド通信を行いたい場合は許可すること

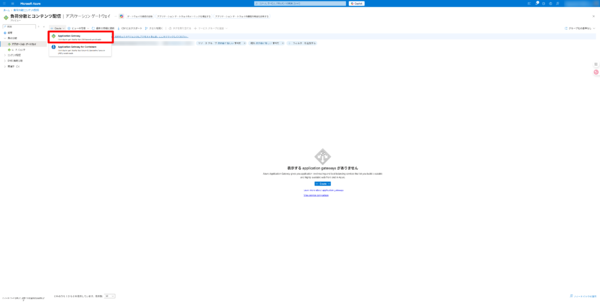

3-3. Private Application Gatewayの有効化

1.Private AGWを作成したいサブスクリプションの -> 設定 -> プレビュー機能を開く

2.プレビュー機能の検索バーにEnableApplicationGatewayNetworkIsolationと入力し出てきた機能のチェックボックスを選択する

3.上部の登録ボタンを押下する

4.該当機能の状態カラムが「登録済み」になっていることを確認する。

参考

・Microsoft Learn - Private Application Gateway deployment

・Azure の更新情報 - Generally Available: Private Application Gateway on Azure Application Gateway

・オンプレミス環境とクラウド環境をVPNでつなぐ構成の検証環境をAzure上に建てる

・Azure 環境内で S2S VPN with BGP 環境を構築する (GUI / Azure Portal 編) #駆け出しアーキテクト - Qiita

左古 夏月/FIXER

2024年4月入社の左古夏月(さこ かづき)です。

ネットワークエンジニア始めようとしてます

最近おうちのネットワークだったりコンピューティングリソースを監視しています

どうぞよろしくお願いします

この連載の記事

-

TECH

私の推しは「Azure DNS」、クラウド入門にオススメです! -

TECH

Windows Admin Centerとは? ― 2020年代の新しい運用管理のカタチ -

TECH

PlaywrightをAzure Functionsにデプロイして動かす方法 -

TECH

Azure FunctionsとAzureのサービスを連携させる方法 -

TECH

環境ごとに異なるTerraformのバックエンド設定を効率化、override.tfの使い方 -

TECH

法人向け「Microsoft Entra ID P2ライセンス」を個人で購入する方法 -

TECH

通常2万円が無料! 「Microsoft Fabric」のMCP資格(DP-600)を受験しよう【2024年末まで!】 -

TECH

データ分析を楽しみながら学ぼう! Microsoft Fabricコミュニティとは -

TECH

私の推しは「Azure Bicep」、Microsoft公式のIaCツールを使っていこう! -

TECH

Azureの管理コスト削減! リソースのタグ付けを自動化しよう -

TECH

私の推しは「Azure Storage Account」、All in Oneなクラウドストレージサービス! - この連載の一覧へ