クラウドサービス事業者などが、セキュリティ対策を通じてデータを安全に管理、保護していることを示すために、顧客企業(委託元企業)に提供するのがSOC2レポートです。ただし、SOC2監査のための取り組みだけでは、セキュリティ侵害リスクが残ってしまいます。その理由と対策について、元IDC Japanアナリスト、現フォーティネットジャパン Field CISOの登坂恒夫氏による提言です。

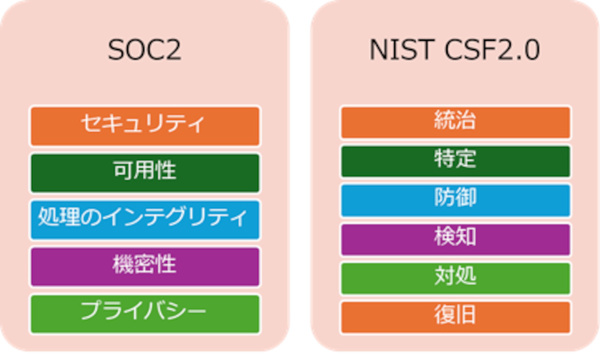

SOC2が信頼できるサービス事業者に求める「5つの原則」

SOC2(System and Organization Controls 2)レポートは、特定のサービスを受託する企業(受託会社)が、そのサービス業務に係る内部統制の有効性を委託元の企業に報告するための保証報告書です。

具体的には、米国公認会計士協会(AICPA)が定めた国際的な監査基準に基づき、第三者である監査人(監査法人や公認会計士)が監査を行い、レポートを発行します。クラウドサービス事業者、データセンター事業者などの事業者が、セキュリティ対策を通じてデータを安全に管理し、保護していることに重点を置いて、内部統制の有効性を保証するものです。

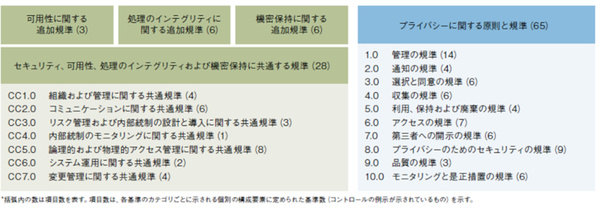

SOC2では、セキュリティ/可用性/処理のインテグリティ(完全性)/機密保持(機密性)/プライバシーの5つを、信頼できるサービスの原則(Trustサービス原則)と定めています。そして、この5つの原則を満たしているかどうかを評価する具体的な基準が「Trustサービス基準」です。この基準は、5つの原則すべてに共通する基準(共通基準)と、可用性/処理のインテグリティ/機密保持のそれぞれに関する基準(追加基準)、プライバシーの基準で構成されています。

SOC2の監査を受ける受託会社は、5つの原則のうち1つ以上を選択します。この中で、セキュリティは必須の原則です。つまり、「セキュリティのみ」で取得するか、「セキュリティと他の原則(1つ以上)の組み合わせ」で取得することになります。そのため、選んだ原則に関わらず、セキュリティの基準が含まれる共通基準を必ず満たす必要があります。

特にCOVID-19以降、テレワークの普及やDXの推進によって、クラウドサービス事業者が提供するサービスの利用、つまり業務委託が増えています。一方で、サービスを受託する企業を狙ったサイバー攻撃が増加しており、サプライチェーンリスクも高まっています。SOC2は、セキュリティに加えて可用性、処理のインテグリティ、プライバシーの内部統制を証明できるため、その重要性は高まっています。

受託会社の内部統制に係る保証報告書の枠組み(出典:KPMG)

「SOC2監査だけ」ではセキュリティ侵害リスクが残る理由

ただし、SOC2が保証するものはあくまでも「監査の実施時点における」内部統制の有効性であり、将来的なセキュリティ侵害を完全に防ぐものではありません。日々、サイバー攻撃の巧妙化が進み、新たな脆弱性も発見されるなかでは、レポート作成時点では「有効」と判断されていた内部統制も、時間の経過とともに陳腐化し、新しい脅威に対応できなくなるおそれがあります。

またSOC2は、受託した特定のサービスに重点を置いて評価するよう設計されており、受託企業のビジネス全体にわたるリスク管理を評価するものではありません。つまり、SOC2が評価対象とする「範囲外」に脆弱な箇所があれば、そこからセキュリティ侵害が発生する恐れがあります。

セキュリティ侵害のリスクを低減するには、システムと内部統制の定期的な評価と改善を維持するため、継続的にSOC2レポートの有効性を維持することが必要です。そして、ビジネス全体のサイバーレジリエンス(回復性)を向上させるためには、SOC2の監査を受け、レポートを取得するだけでなく、NIST CSF(Cyber Security Framework)も活用すべきです。

SOC2とNIST CSFを組み合わせて取り組むうえでの留意点

SOC2監査の取り組みと、NIST CSFに基づく取り組みを組み合わせて実施するうえでは、両者の位置づけや仕組みの違いをよく理解しておく必要があります。

NIST CSFは、SOC2が重点を置く「顧客データの保護」だけでなく、ビジネス全体にわたるリスク管理を図る包括的なフレームワークであり、サイバーセキュリティのレジリエンスを向上させるためのガイドラインとベストプラクティスを提供します。

しかし、NIST CFSには公式の認証プロセス、監査プロセスが存在しません。一方で、SOC2は第三者機関の監査を受け、レポートを取得するプロセスが存在します。そのため、SOC2レポートを通じて、委託元企業にコンプライアンスの取り組みを明確に示すことができます。

コンプライアンスを遵守してセキュリティを確保するには、継続的な取り組みが重要です。SOC2は、有効性の証明を維持するために定期的な監査(通常は毎年)を受ける必要があります。SOC 2 Type IIレポートでは、長期(通常は6か月以上)にわたる運用の有効性の証拠が必要であり、セキュリティ慣行を継続的に監視し、文書化する必要があります。一方、NIST CSFは、サイバーセキュリティ環境の変化を反映するために定期的に更新されるため、常に最新の情報を入手し、それに応じてセキュリティ対策を調整する必要があります。

提言:SOC2監査、その他の取り組みを組み合わせて「継続的に」実施を

国内におけるサイバー攻撃は巧妙化しています。特にランサムウェア攻撃は、企業の重要データを暗号化して身代金を要求する単純な手法から、盗み出した顧客データや機密データの公開も“脅迫のネタ”とする「多重脅迫型」へと進化しており、企業活動に深刻な被害を与えるようになっています。また、大手企業と取引のあるサプライチェーンへの攻撃も増加し続けています。

企業におけるセキュリティ対策では、最新のセキュリティツールや技術を導入し、マルウェア対策、侵入検知システムなどの技術的なセキュリティ対策を継続的に強化する必要があります。

企業の経営層は、「SOC2を取得してもセキュリティ侵害発生の恐れがある」ことを認識すべきです。その上で、継続的にSOC2レポートの有効性を維持することが必要です。これによってシステムと統制の定期的な評価と改善が維持できます。

また、セキュリティ侵害の発生を前提として、その被害を最小限に抑え、早期復旧が行えるように、ビジネス全体に対するサイバーレジリエンスの向上を図る必要があります。そのために、SOC2レポートの維持と合わせて、NIST CSFへの取り組みも継続すべきです。さらに、情報セキュリティに関する従業員の意識向上、不注意による情報漏洩や不正行為を防ぐための教育も、継続して実施すべきです。これらを実現するために、経営層では計画的なセキュリティ予算と人材の確保を遂行していく必要があります。