第12回 “あのセキュリティ事故”はどうやったら防げた? 検証委員会

ネットワーク機器とデバイスを自動で可視化、インシデントや障害の原因調査も容易にする「FortiSwitchNMS(FSWNMS)」

工場内からサイバー攻撃発生、しかし攻撃元が見つからない! ……どうやったら防げた?

提供: フォーティネット

■今回のセキュリティ事故:

中堅製造業のW社では、工場内の製造設備や制御機器を接続する“工場ネットワーク”を敷設している。オフィス棟の事務系ネットワークともつながっているが、セキュリティを確保するためにファイアウォールを挟んだ構成となっており、オフィス側から工場ネットワークにはアクセスできない。

この工場ネットワークには、30~40台程度のデバイスが接続されていると思われる。「……と思われる」と表現したのは、工場ネットワークの敷設からおよそ20年、ネットワークは段階的に拡張されており、接続するエンドポイントデバイスも大幅に増えたため、正確な台数を把握できていないのだ。

もちろん、主要な設備/機器の接続については、工場の設備管理部門が記録と管理を行っている。ただし、その管理手段は昔ながらの“Excel台帳”によるもので、工場ネットワークの現状を正確に反映しているかどうかは分からない。おそらく、台帳の記録と現状は大きく食い違っているだろう。

とくにこの数年、接続台数の増加、工場内のレイアウト変更、Wi-Fi接続タブレットの導入などが続き、工場内ネットワークは一気に複雑なものになった。時間をとって「棚卸し調査」を実施すべきところだが、担当者はほかの業務で忙しく、工場ネットワークの棚卸しは後回しにされ続けていた。

そんなときにセキュリティ事故が起こった。工場ネットワークとオフィスネットワークの間にあるファイアウォールが、サイバー攻撃が疑われる不審なパケットが「工場ネットワーク側から」発生していることを検知し、アラートを上げたのだ。“工場内部からのサイバー攻撃発生”という突然の出来事に、設備管理部門は動揺し、大騒ぎとなった。

ただし、本当の問題はここからだった。今のところ製造設備の稼働には影響が及んでいないが、不審なパケットは定期的に発信されており、すぐに原因を突き止めて対処する必要があった。ファイアウォールのログから、不審なパケットを発信したデバイスのMACアドレスはすぐに判明したが、Excel台帳に載っていない管理外のデバイスだった。接続をブロックしようにも、工場ネットワークにどうやって接続しているのかすら分からない。

そのため、設備管理部のメンバーが手分けして、工場ネットワークに接続されているデバイスを1台ずつ、しらみつぶしに探索していくことになった。増設を重ねたネットワークはかなり複雑化しており、探索作業は困難を極めた。

原因のデバイスが発見できたのは、不審なパケットの検知から1週間後のことだった。現場スタッフの1人が、製造ラインのリモート監視に使おうとWi-Fi接続のWebカメラを持ち込み、無断で接続していたのだ。W社の備品として工場外で使われていたときにマルウェアに感染し、それに気づかず工場に持ち込んでしまった――という流れだった。

感染していたのがかなり古いマルウェアで、工場内のほかの端末への感染拡大は発生せず、実害も出なかったのは不幸中の幸いだった。しかし、原因を突き止めるまでに1週間もかかってしまったことは、設備管理部にとって大きな問題である。とは言っても、人員は限られており、ネットワーク管理業務にこれ以上大きなリソースは割けない。……このセキュリティ事故は、どうやったら防げたのだろうか?

※このストーリーはフィクションです。実在する組織や人物とは関係ありません。

「ネットワークの現状」を把握することが、ますます難しくなっている

オフィスでも工場でも、ネットワークがどのように構成されているか、ネットワーク機器はどう設定されているか、そこにどんなデバイスが接続されているかを把握しておくことは、極めて重要である。今回取り上げた事例のようなサイバーセキュリティだけでなく、ネットワークの安定稼働やトラブルシューティングの場面でも必要だからだ。

ただし、それは簡単なことではなくなっている。

昔のように、ネットワークが静的に構成されていて、接続されるデバイス台数も限定的であれば、“Excel台帳”のような仕組みでも管理できただろう。だが現在は、ネットワークの規模が拡大したうえ、VLAN(仮想LAN)を使うことで構成が複雑化している。そこに接続するデバイスも、有線で物理的につながるものばかりでなく、タブレットやIoTデバイスのようにWi-Fi接続されるものが増えた。

こうして、ネットワークが動的に構成されるようになると、Excel台帳のような手作業で記録/管理する仕組みは破綻する。

したがって、これからネットワークの構成や接続デバイスを監視/管理するためには、自動化ソリューションが不可欠である。接続されているネットワーク機器とデバイスを自動的に検出し、それぞれから情報を収集したうえで、ネットワーク構成をリアルタイムに可視化する、そんな仕組みだ。

ネットワークとデバイスをまとめて見える化する「FortiSwitchNMS」

それを実現するのが、フォーティネット傘下のアラクサラネットワークスが提供するネットワーク運用/管理ソリューション「AX-Network-Manager」を、フォーティネットブランドで製品化した「FortiSwitchNMS」(以下、FSWNMS)である。

アラクサラと言えば、自治体/公共、金融、エネルギー、交通といった重要インフラをはじめ、幅広い業界の企業に対して、高い信頼性と可用性を持つネットワーク機器を提供してきたメーカーだ。2021年にフォーティネット傘下の企業となり、2025年には共同開発したスイッチ製品「FortiSwitch-AX」もリリースしている(関連記事:フォーティネットとアラクサラがタッグ 日本向けスイッチブランド「FS-AX」が誕生)。

FSWNMSは、フォーティネット製品、アラクサラ製品に限らず、すべてのネットワーク機器を一元管理するためのソリューションである。その特徴は「情報の自動収集によるネットワーク全体の見える化」「一元管理で構成変更もスムーズに対応」「あらゆる環境(マルチベンダー環境)で導入が可能」の3点だ。1つずつ説明していこう。

FSWNMSは、ネットワークに接続された機器(ルーターやスイッチ、無線LANアクセスポイントなど)とデバイス(PCやタブレット、IoTデバイス、工場の制御機器など)の情報を自動的に収集し、ネットワーク全体の構成と状態を瞬時に可視化する。構成図(トポロジーマップ)だけでなく、たとえば各機器の使用状況、デバイスごとの通信状況といった詳細情報も把握が可能だ。

自動検出処理は定期的に実行されるので、ネットワーク構成が変更された場合や、接続するデバイスが増えた場合なども、情報は自動的に書き換えられる。常に「今のネットワークの状態」を把握することができるのだ。その一方、過去のネットワーク構成の履歴も残すので、今回の事故事例のようなインシデントやネットワーク障害の発生時に、「いつ、どこで、何が接続されたのか」を確認できる。

そして、フォーティネット製品、アラクサラ製品に限らず、他社製ネットワーク機器が混在する「マルチベンダーネットワーク」環境でも、監視や可視化、設定操作が可能だ。業界標準の「SNMP(Simple Network Management Protocol)」を用いて機器情報を収集するほか、接続するエンドポイントデバイスも独自技術で情報収集を行う。ネットワーク機器やデバイスへのエージェント追加は不要だ。

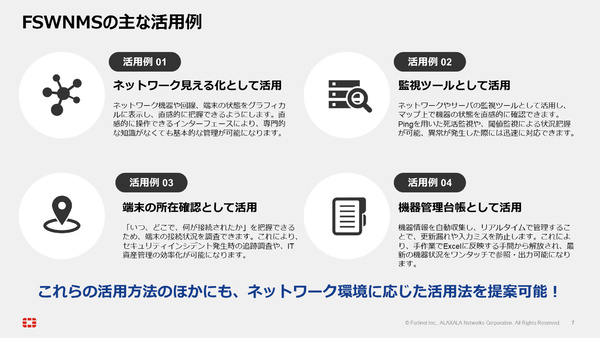

こうした特徴に加えて、FSWNMSはネットワークに接続された機器/デバイスの死活監視機能、設定したしきい値(トラフィック量など)に基づくアラート機能なども備えており、幅広い用途に利用できるネットワーク運用ソリューションとなっている。

さらにFSWNMSは、工場ネットワークのようなクローズドな環境でも導入できる。

もしも、今回の事故事例で挙げたW社がFSWNMSを導入していたら、どのように事故が防げたか。まず、工場ネットワークに無断でIoTデバイス(Webカメラ)が接続された時点で、管理者にアラートを上げることができただろう。また攻撃パケットが検出された際も、それが何のデバイスなのか、どのようにネットワークに接続されているのか(Wi-Fiアクセスポイント経由)といったことも、FSWNMS上で迅速に調査できたはずだ。

導入事例:管理作業の効率化、FortiGate連携によるセキュリティ強化

FSWNMSには幅広い活用方法がある。そして、FSWNMSと同等の機能を持つアラクサラブランドのAX-NMには、導入事例も豊富にある。

たとえば大分県では、県庁舎と広域ネットワークの機器をアラクサラ製品(AXシリーズスイッチ)で統一したうえで、AX-NMを使ってトポロジーマップの自動生成、機器の稼働監視、VLANの設定変更などを行っているという。

従来、大分県では機器やスイッチ間のポート接続をExcel台帳で管理しており、管理が煩雑だったという。AX-NMの導入を通じて、およそ10個あった運用監視ツールを1つに統合し、情報が一元化された直感的な画面で障害対応も容易になった。担当者は「これまで1時間程度かかった管理作業が、15分程度で済むようになった」とコメントしている。

■AX-NM導入事例:大分県

県庁舎と広域ネットワークの機器をアラクサラ製品で統一 AX-NMによる可視化と統合管理で迅速な障害対応と管理負荷の軽減を実現

また、AXシリーズスイッチとAX-NMを導入している帯広第一病院では、AX-NMとフォーティネットの次世代ファイアウォール「FortiGate」を連携させて、セキュリティ対策を強化しているという。FortiGuardが接続デバイスのマルウェア感染などを検知した場合は、AX-NMがスイッチの設定変更を行い、そのデバイスの通信を自動遮断するという仕組みだ。

■AX-NM導入事例:公益財団法人 北海道医療団 帯広第一病院

長年にわたる安定稼働を評価しアラクサラ製品を再び採用 AX-NMと次世代ファイアウォールの連携によりセキュリティ強化も実現

■セキュリティ事故、その後日談:

今回のセキュリティ事故発生を受けて、W社の工場設備管理部門では緊急対策会議を開き、ネットワーク運用ツールとしてFSWNMSを導入することに決めた。マルチベンダー構成の工場ネットワークでも導入できること、ネットワーク機器やデバイスの検出やトポロジーマップの生成が自動的に行われて手間がかからないこと、これまでのExcel台帳による管理がやめられることなどが決め手となった。

特に、今回起きたようなインシデントやネットワーク障害が発生した場合に、過去のネットワーク構成と現状を見比べて「差分(変化した部分)」を検証できる点が、運用上、大いに役立ちそうだと考えている。まずは工場ネットワークから始めて、将来的にはオフィスネットワークのほうにも適用を拡大していく方針だという。

この連載の記事

- 第14回

sponsored

化学メーカーの研究データが漏洩! 脆弱性診断が見落としたVPN装置… どうやったら防げた? - 第13回

sponsored

病院から患者の個人情報漏洩! “AI世代”研修医が引き起こしたシャドーAI事故……どうやったら防げた? - 第11回

sponsored

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた? - 第10回

sponsored

広告制作で無許可の“シャドーAI”利用、発表前の商品情報が漏洩! どうやったら防げた? - 第9回

sponsored

建設現場で協力会社のPCがランサムウェア感染、工事がストップ! どうやったら防げた? - 第8回

sponsored

ニセ広告にだまされ社員のPCがランサムウェア感染! どうやったら防げた? - 第7回

sponsored

社員の“シャドーAI”利用で、取引先の情報が漏洩! どうやったら防げた? - 第6回

sponsored

95Gbpsの大規模DDoS攻撃で、予約サイトがサービス停止に! どうやったら防げた? - 第5回

sponsored

クラウドのサービス開発で健康データ4万件が漏洩の危機! どうやったら防げた? - 第4回

sponsored

EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた?

この記事の編集者は以下の記事もオススメしています

-

TECH

フォーティネット+アラクサラブース、共同開発の高信頼スイッチを展示 -

TECH

フォーティネットとアラクサラがタッグ 日本向けスイッチブランド「FS-AX」が誕生 -

TECH

400G対応予定のフォーティネット初「シャーシ型スイッチ」、日本市場に先行投入 -

sponsored

1200人以上の逮捕に貢献。フォーティネットの「サイバー犯罪対策」が受賞 -

sponsored

AIは諸刃の剣。リスクを理解し、防御力を最大化するAIリテラシーとは -

sponsored

一見無害な文書が侵入口に。中東周辺で確認されたサイバー攻撃の手口 -

sponsored

AIは防御の味方か、犯罪者の武器か 演習から見えたサイバー攻撃の未来 -

sponsored

通信を巧妙に隠す手口が進化。Linuxを狙う高度なマルウェアの仕組み -

sponsored

サイバー犯罪の「産業化」が加速する!? 2026年の脅威を読み解く -

sponsored

Windowsの未知テレメトリファイルがマルウェアの痕跡を隠す可能性