第11回 “あのセキュリティ事故”はどうやったら防げた? 検証委員会

古いOSで動くPCやサーバーこそセキュリティ強化が必要、そこで役立つ「FortiEDR」

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた?

提供: フォーティネット

攻撃を検知したあとの「対処」まで自動化、自社運用もできるEDR

まずは「レガシーOSへの対応」という特徴を紹介したが、FortiEDRの特徴はそれだけではない。FortiEDRの最大の特徴は「サイバー攻撃の検知だけでなく、検知後の対処までを自動化できる」点だ。

旧来のEDRの場合、攻撃が疑われる動きは自動的に検知できても、その後の対処は人手で行う必要があった。そのため、セキュリティ専門人材や、SOC(セキュリティオペレーションセンター)の体制確保が必要であり、なおかつ攻撃の封じ込めまでに時間がかかるという課題が生じていた。

一方、FortiEDRでは、検知したイベントのセキュリティリスクをリアルタイムに分析/分類し、リスクがあるものはすべて(「確実に安全」なもの以外は)いったん活動をブロックして、詳細な確認を行う。安全が確認されれば、実行が再開される。

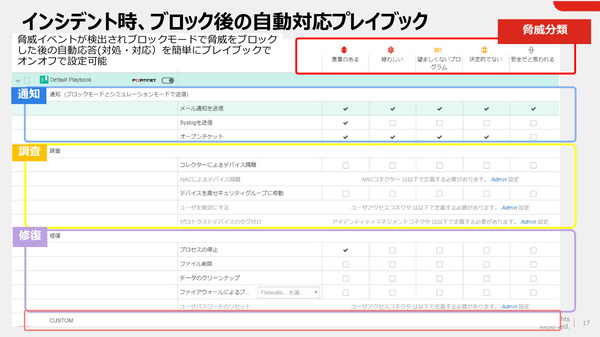

さらに、あらかじめ定義したプレイブックに基づき、高リスクなイベントの場合の初動対処(デバイスレベルでの通信遮断、プロセスの停止、ファイルの削除など)を自動実行させることも可能だ。さらに、ファイアウォールの「FortiGate」と連携させれば、不審なIPアドレスとの通信をネットワーク側でもブロックできる(詳しくは以下の関連記事の解説を参照いただきたい)。

■関連記事:EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた?

このように、FortiEDRは脅威の分析や分類、対処を自動化する高度な機能を備えているため、一般的なEDRとは違ってSOCやMDR(マネージドEDRサービス)の導入は必須ではない。

また、EDRの導入時には、「通常の業務操作」と「攻撃が疑われる操作」を適切に分類できるようにチューニングなどの初期設定作業が必須となるが、フォーティネットがその作業を支援する「ベストプラクティスサービス(BPS)」も提供している。FortiEDRを使えば、セキュリティの専門人材が豊富にいるわけではない企業でも、大きな運用負荷なしで自社運用することが可能だ。

■導入事例:三栄ハイテックス

自社と顧客にとっての生命線を守るため、運用負荷の少ないFortiEDRを導入

ベストプラクティスサービスを活用して最適な設定を見出し、EDRの自社運用を開始

もちろん、フォーティネットやそのパートナーが提供するSOCサービス、MDRサービスを利用すれば、自社での運用負荷をさらに軽減させつつ、より高度なFortiEDRの運用が実現できる。こうした選択肢があることも、FortiEDRが導入しやすいポイントのひとつと言えるだろう。

■導入事例:ホテルモントレ

自ホテル業界を牽引する攻めのITの取り組みを、FortiGate、FortiEDRによる守りと両輪で推進

■セキュリティ事故、その後日談:

Q社では、工場内にあるサポート切れOSのPCやサーバーと、オフィスで利用する業務PCの両方にFortiEDRを導入し、全社的にエンドポイントセキュリティを強化することに決めた。FortiEDRがレガシーOSにも対応していること、管理サーバーをオンプレミスに(工場ネットワーク内に)配置できることが決め手となった。一方、オフィスの業務PC向けにはクラウド管理サービスを利用し、両者のハイブリッドで統合管理する仕組みだ。

今回の事故では、工場ネットワーク内でランサムウェア感染が拡大してしまった。そこで現在は、FortiEDRのプレイブックを用いて、工場内のマシンが不審なふるまいをした場合は、そのマシンのネットワークを自動遮断する設定を行っている。これにより、万が一ふたたびマルウェア感染が発生しても、ネットワーク内での感染拡大が防げるはずだ。

ランサムウェア事故の発生で取りやめになりそうだった、製造プロセスのデータ分析とプロセス改善の取り組みは、FortiEDRの運用が軌道に乗ったタイミングで再開することができた。運用負荷の低いFortiEDRを導入したことで、担当者がデータ分析に取り組める時間も増え、プロセス改善はさらに前進しそうである。

この連載の記事

- 第14回

sponsored

化学メーカーの研究データが漏洩! 脆弱性診断が見落としたVPN装置… どうやったら防げた? - 第13回

sponsored

病院から患者の個人情報漏洩! “AI世代”研修医が引き起こしたシャドーAI事故……どうやったら防げた? - 第12回

sponsored

工場内からサイバー攻撃発生、しかし攻撃元が見つからない! ……どうやったら防げた? - 第10回

sponsored

広告制作で無許可の“シャドーAI”利用、発表前の商品情報が漏洩! どうやったら防げた? - 第9回

sponsored

建設現場で協力会社のPCがランサムウェア感染、工事がストップ! どうやったら防げた? - 第8回

sponsored

ニセ広告にだまされ社員のPCがランサムウェア感染! どうやったら防げた? - 第7回

sponsored

社員の“シャドーAI”利用で、取引先の情報が漏洩! どうやったら防げた? - 第6回

sponsored

95Gbpsの大規模DDoS攻撃で、予約サイトがサービス停止に! どうやったら防げた? - 第5回

sponsored

クラウドのサービス開発で健康データ4万件が漏洩の危機! どうやったら防げた? - 第4回

sponsored

EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた?

この記事の編集者は以下の記事もオススメしています

-

sponsored

ホテルモントレ、高度化するサイバー攻撃を24時間365日体制のEDR運用で守る -

sponsored

EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた? -

sponsored

サイバー攻撃もAIで進化!? フォーティネット、クラウド内のAIセキュリティを強化へ -

sponsored

クラウドもAIも守りきる。フォーティネットが描くハイブリッド時代のセキュリティ戦略 -

sponsored

世界規模で拡大するUpCrypter攻撃、Windows環境で情報窃取が急増 -

sponsored

予算を増やしても防げないデータ流出 背景に「レガシーDLP」の落とし穴 -

sponsored

ウクライナ警察を装うフィッシング、SVGファイル悪用で感染広がる -

sponsored

「人手不足でも守れるセキュリティ」フォーティネット、ウェブアプリ保護をAIで効率化 -

sponsored

フィッシング経由で侵入、新型マルウェア「MostereRAT」を確認 -

sponsored

ネットワークとセキュリティの統合が鍵に フォーティネット第4回SASEサミット開催 -

sponsored

フォーティネット、FortiCNAPPがKuppingerColeの3部門でリーダーに認定 -

sponsored

複雑化するクラウド時代に“一貫した防御”を フォーティネット、次世代ファイアウォールで業界を牽引 -

sponsored

古いOSを使い続けるのはやめるべきだ──危険な攻撃を防ぐ方法は? -

sponsored

一見無害な文書が侵入口に。中東周辺で確認されたサイバー攻撃の手口