ESET/サイバーセキュリティ情報局

企業の脅威、内部不正:最新事例と効果的な防止策

本記事はキヤノンマーケティングジャパンが提供する「ESETブログ

IPA発行の10大脅威2024「組織向け」によると、内部不正による情報漏えいは3位に位置し、企業・組織において大きな脅威となっている。内部不正への対処には、外部対策とは異なる思想やセキュリティソリューションが求められる。この記事では、内部不正を防ぐために企業・組織に求められる対策を解説する。

内部不正による情報漏えいの被害がランキング上位

サイバー攻撃へのセキュリティ対策といった場合、ハッカーなどによる、外部からの攻撃に対する防御策を想起する人が多いかもしれない。しかし、IPAが発行した情報セキュリティ10大脅威2024「組織向け」では、「内部不正による情報漏えい等の被害」が3位にランクインしている。

この結果からもわかるように、企業の従業員など内部者による不正行為によって情報漏えいが生じた事案は後を絶たない。また、意図的な不正だけでなく、従業員の操作ミスといったヒューマンエラーをきっかけに情報が漏えいしてしまうこともある。

IPAが2023年4月に公開した「企業における内部不正防止体制に関する実態調査」によると、調査対象となった1,179社のうち、内部不正による「個人情報の漏えい事件・インシデントが発生(未遂を含む)」した企業は36.4%となっている。

また、同様に、内部不正による「営業秘密の漏えい事件・インシデントが発生(未遂を含む)」した企業も35.1%に達しており、企業・組織にとって、内部不正への対策は喫緊の課題として重要であると言えるだろう。

内部不正による情報漏えいの事例

内部不正が原因となった情報漏えいは、国内でも多数起こっている。以下、近年に起こった事例を4つ紹介する。

・2024年3月、化学メーカー 海外グループ会社での情報流出

2024年3月化学メーカーの海外グループ会社の元社員が、退職前に個人情報を含む情報を不正に持ち出すというインシデントが判明。持ち出された情報はすでに同社へ返却済みで、元従業員から外部への二次流出が生じなかったことが確認されている。

・2023年12月、中小企業基盤整備機構での情報流出

2023年12月、中小企業基盤整備機構による「中小企業等事業再構築促進事業」補助金の採択者に関する情報が、以前に関係していた何者かによって外部へと不正に持ち出され、流出した可能性があることが公表された。流出した情報は、業務マニュアルのほか、約11万人分の個人情報を含むとされる。

・2022年11月、地域航空会社での情報流出

2022年11月、地域航空会社の元社員が、機密情報である航空保安情報を退職時に持ち出していたことが同社によって明らかにされた。発覚後、同社は警察へ相談。その後の捜査を経て、元社員は不正競争防止法違反容疑にて書類送検されるに至った。

・2022年7月、郡山市での不正アクセス(ID流用)

2022年7月、福島県郡山市の職員が複数職員のアカウントを不正に用いて、庁舎内で利用しているグループウェアへアクセス。それらのアカウントを利用して、書き込みや閲覧を行うという事件が起きた。当該職員は勤務時間中にほかの職員が利用するアカウントにて、いたずら書きや架空の予定を入力しただけでなく、職員12名分の個人情報を不正に閲覧するなどしていた。

内部記事リンク:個人情報流出?発生した際の被害はどうなるのか

https://eset-info.canon-its.jp/malware_info/special/detail/220823.html

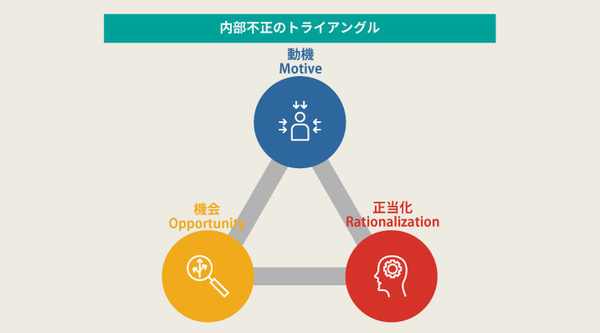

人が不正をしてしまう仕組みをモデル化した「不正のトライアングル」

先述の事例は国内で起こったもののうち一部に過ぎない。日々、どこかの企業・組織で何かしらの内部不正が起こっていると考えるのが自然だろう。なぜ、こうした内部不正は起こるのだろうか。企業・組織の従業員が不正行為を行うメカニズムとして、米国の犯罪学者ドナルド・クレッシーが提唱した「不正のトライアングル」理論がある。

この理論によると、内部不正は「動機」、「機会」、「正当化」の3つの要素がすべて揃ったときに発生すると考えられている。

・動機(motive)

個人が不正行為に到る心理的な要因。例えば、個人的な借金や浪費癖、家族内の不和、過度な業績目標によるプレッシャー、会社や上司への復讐心などがある。

・機会(Oppotuity)

不正行為を行うための状況や環境に陥っていること。具体的には、内部統制による監視が十分に機能していないこと、操作ログの取得といった不正行為を記録しておくシステムがないこと、機密情報へのアクセス制限の管理をしていないことなどが挙げられる。

・正当化(Rationalization)

自らの行為を正当化するための言い訳や理由であり、他責思考とも言える。例えば、自分を適切に評価しない会社が悪い、待遇を良くしない会社が悪いといった理由付けが該当する。

つまり、内部不正を防ぐためには、動機、機会、正当化のそれぞれの観点から組織、従業員の状況を分析し、問題があれば個別に対策を講じる必要があるのだ。

内部記事リンク:組織の内部不正はどう防ぐ?内部不正対策のポイントを専門家に聞く

https://eset-info.canon-its.jp/malware_info/trend/detail/190228.html

内部不正を防ぐためのガイドライン

IPAは、企業などの組織において内部不正を防ぐためのガイドラインとして、「組織における内部不正防止ガイドライン」を公開している。2022年4月に公開された最新版である改訂版第5版のガイドラインによると、内部不正防止対策のポイントは以下の3点とされている。

1)テレワークの普及に伴う対策

昨今普及しているテレワークにてクラウドなどの外部サービスを利用する場合、適切に定められた基準の範囲内で、あらかじめ許可された情報のみを取り扱うようにする。また、従業員の職域に応じて、アクセスできるファイルやフォルダーを制限しておくこと。加えて、そうした行動のログ取得なども対策として有効となる。

2)退職者関連対策

雇用終了の際に、秘密保持契約や競業避止義務契約を締結する。秘密保持契約の条項として、返還・消去すべき情報を自ら一切保有しないことを確認するための契約条項を設定し、退職者が返還・消去すべき情報を認識できるようにしておくことで、事後の言い逃れを防止する。また、退職後は速やかに社内ネットワークやクラウドサービスへのアクセス権限を削除するといった実務的な対応も重要だ。

3)ふるまい検知等の新技術を活用する対策

従業員がデータを不正に持ち出す場合、通常の業務時と異なる行動をとる場合がある。従業員の端末や社内ネットワークでそうした兆候が見られる場合、アラートを通知するセキュリティソリューションが存在する。こうしたソリューションを導入することで、従業員の業務行動に重要な変化が生じた際に、それをリアルタイムで特定することができる。

内部不正対策に有効なセキュリティソリューション

内部不正への対策は外部からの脅威、サイバー攻撃への対策とは別に考える必要がある。内部不正対策に有効なセキュリティソリューションを以下に紹介する。

・CASB(Cloud Access Security Broker:キャスビー)

クラウドサービスの利活用に対する情報セキュリティ対策として2012年、ガートナーによって提唱されたコンセプトをベースにしたソリューションだ。企業・組織と複数のクラウドサービスプロバイダーの間に単一のコントロールポイントを設けることで、クラウドサービスの利用状況を可視化し、一貫性のあるセキュリティポリシーを適用する。

・IDaaS(Identity as a Service:アイダース)

業務で利用する社内システム、各種SaaSなどに対し、ID認証、ID/パスワード管理、シングルサインオン、アクセス制御などをクラウド経由で提供するサービスがIDaaSだ。 IDの追加・削除、アクセス制限といったID管理を一括で行うことができる。

・SIEM(Security Information and Event Management:シーム)

ネットワーク製品やセキュリティ製品を含むあらゆるIT機器のログを一元管理・解析し、インシデントにつながる可能性がある脅威を検出するセキュリティソリューションだ。外部からの高度なサイバー攻撃への対策となるだけでなく、内部不正対策としても有効だ。

内部記事リンク:SIEMとは?セキュリティ対策におけるログ収集の重要性

https://eset-info.canon-its.jp/malware_info/special/detail/220303.html

メールを用いた内部不正をどう防ぐか

内部不正やヒューマンエラーによる情報漏えいの中でも、今なお一定数はメール経由というのが実情だ。先述のような内部不正対策に有効なセキュリティソリューションを導入するだけでなく、メール対策としてのセキュリティソリューションも導入する必要があるだろう。メールを用いた内部不正対策として代表的なセキュリティソリューションが、メールフィルタリングとメール監査だ。

・メールフィルタリング

メールフィルタリングは従業員が送信するメールの内容をチェックするソリューションである。マイナンバーや個人情報をはじめ、機密情報の流出と思しき内容が含まれているかどうかをチェックする。

例えば、GUARDIANWALL MailFilterでは、独自の技術を用いることで、こうした情報の有無を精査することが可能だ。また、フィルタリングルールの設定や送信時の承認プロセスも柔軟に行うことができるため、誤送信対策の質を下げずに承認者の負担を軽減する。

・メール監査

メールによる情報流出が生じた場合、速やかな原因究明を可能にするソリューションがメール監査だ。昨今、サイバー攻撃の事後対策のためとしてログ取得が推奨されているが、メールにおいてもアーカイブを管理しておくことで、インシデント発生時のスムーズな原因究明が可能となる。

例えば、GUARDIANWALL MailArchiveは、メールを監査するソリューションであり、メール本文だけでなく添付ファイルをも対象として迅速な検索を実施することが可能だ。インシデント発生時、原因究明に一刻を争う中で有効なソリューションである。

こうしたソリューションを併せて導入することで、不正が許されない環境が整備されることになり、不正の機会は生まれづらくなる。また、従業員に周知することによって「不正は監視されている」という意識が生まれ、そもそも不正を働こうとする動機も低減するだろう。

率直に言ってしまえば、従業員の意識改革は一筋縄ではいかず、「正当化」の解消は困難を極める。そのため、不正のトライアングルの「機会」、「動機」を解消することによって、不正な行為が成立しづらい環境を整備することが企業・組織にできる自衛策となる。

コンプライアンスに厳格な時代、ひとたび情報漏えいが起こってしまうと、企業が受けるダメージは図りかねない。こうした事態を防ぐためにも、あるいは万が一発生してしまった際にも速やかな原因究明が行えるよう、適切なメールセキュリティソリューションを選択、運用するようにしてほしい。