キヤノンMJ/サイバーセキュリティ情報局

Moziボットネットが突如停止 悪名を止めたのは誰なのか?

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「悪名高いIoTボットネットの終焉。Moziを解体したのは誰?」を再編集したものです。

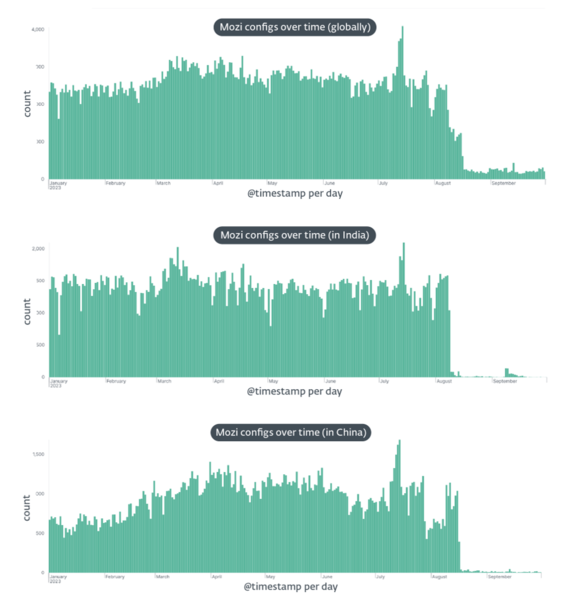

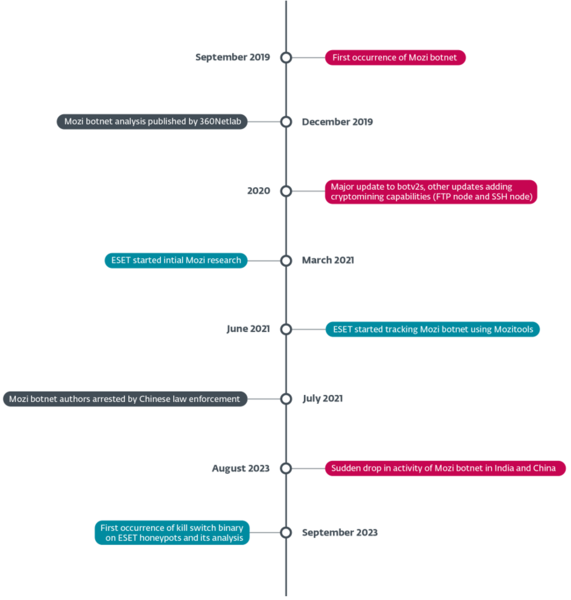

毎年何十万台ものIoTデバイスの脆弱性を攻撃してきた悪名高いMoziボットネットの活動が、2023年8月に突如として停止したことは、誰も予測できなかったのではないでしょうか。Moziボットネットの多くの機能が停止した状況は、2023年8月8日にインドで初めて観測され、その1週間後の8月16日には中国でも観測されました。

この急激な減少をESET社が調査したところ、2023年9月27日にキルスイッチを特定することができました。ESET社は、BitTorrentの分散型スローピーハッシュテーブル(BT-DHT)プロトコルの一般的なカプセル化が行われていないUDPメッセージ内に、制御ペイロード(構成ファイル)が存在していることを特定しました。このテイクダウンの背後にいる人物は、この制御ペイロードを8回送信していますが、毎回HTTP経由でアップデートをダウンロードしてインストールするようにボットに指示しています。

このキルスイッチは、以下のいくつかの機能を実行します。

・親プロセス、つまり元のMoziマルウェアを停止します

・sshdやdropbearなど、いくつかのシステムサービスを無効にします

・元のMoziファイルを自身のファイルに置換します

・いくつかのルーターやデバイスの設定コマンドを実行します

・さまざまなポートへのアクセスを無効にします(iptables -j DROP)

・置換した元のMoziファイルと同じように攻撃の足掛かりを構築します

制御ペイロードには2つのバージョンがあり、最新のバージョンは、最初のバージョンを加えた二重構造(エンベロープ)になっており、リモートサーバーにpingを送信する機能を追加するなど、統計上の目的と考えられる細かな修正が行われています。

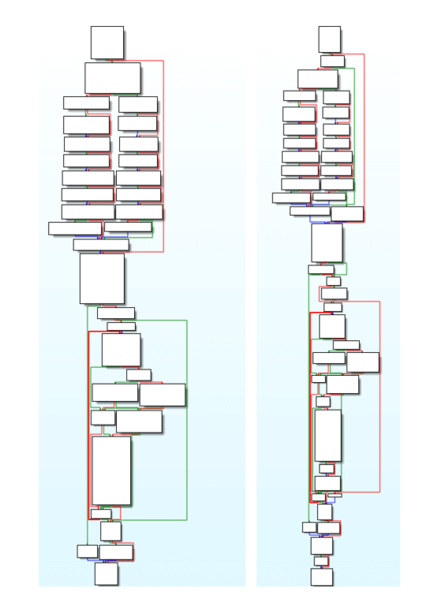

Moziボットネットの機能は大幅に削減されましたが、その活動は継続しており、意図的かつ計算された行為であることを示しています。ESET社がこのキルスイッチを分析したところ、ボットネットの元のソースコードと最近使用されたバイナリの間に強い関連性があることが確認され、制御ペイロードの署名に正しい秘密鍵が使用されていることがわかりました(図2参照)。

このことから、Moziボットネットの作成者、または、このボットネット作成者の協力を強要している中国の法執行機関が、このテイクダウンを開始している可能性があります。インドのボットに続いて中国のボットが標的になっていることから、インドを最初に、中国を1週間後に標的として、計画的にテイクダウンが実施された可能性があります。

最も拡散しているIoTボットネットが終了する今回の事案は、サイバーフォレンジックの観点からも調査すべき重要なケースであり、実環境で拡散したこのようなボットネットがどのように作成、運用、解体されるかについて有用な技術的な情報をもたらす可能性があります。ESET社は、このMoziのテイクダウンについて引き続き調査を行っており、今後数ヶ月以内に詳細な分析を発表する予定です。しかし、現時点でMoziを解体したのは誰か、その疑問は謎のままです。

IOC(セキュリティ侵害の痕跡)

ファイル

| SHA-1 | ファイル名 | 検出 | 説明 |

|---|---|---|---|

| 758BA1AB22DD37F0F9D6FD09419BFEF44F810345 | mozi.m | Linux/Mozi.A | 元のMoziボット |

| 9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA | ud.7 | Linux/Mozi.C | Moziボットのキルスイッチ |

ネットワーク

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 詳細 |

|---|---|---|---|---|

| 157.119.75[.]16 | N/A | AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED | 2023年9月20日 | キルスイッチをホスティングするサーバー |

MITRE ATT&CKの技術

この表は、MITRE ATT&CKフレームワークのバージョン13を使用して作成されています。