キヤノンMJ/サイバーセキュリティ情報局

攻撃の巧妙化に呼応して進化を遂げる中間サーバーに今後求められる役割とは

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「プロクシ?プロキシ?中間サーバーはどういった役割を担うのか?」を再編集したものです。

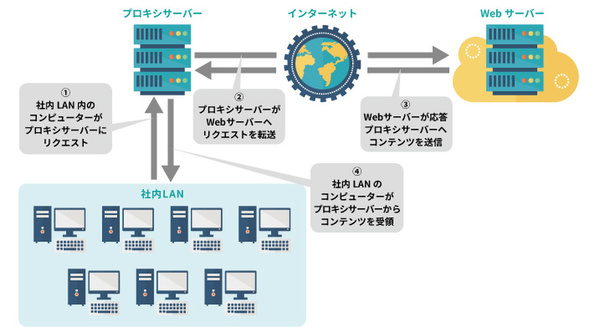

プロキシ(プロクシ)は外部インターネットの間に設置される中間サーバーとして、主に通信を保護する役割を担っている。そして、IT環境の複雑化やサイバー攻撃の巧妙化に呼応して進化を遂げている。この記事では、プロキシの概要・仕組みを紹介し、今後求められる中間サーバーの役割について解説する。

プロキシとは

プロキシとは、もともと「代理」という意味を持ち、プロキシサーバー(Proxy Server)の略称として用いられてきた。プロキシサーバーは、社内の端末から外部インターネットへアクセスする際に、通信を中継する役割を担うものだ。接続元を代替して接続先との送受信を行なうため、接続元のIPアドレスを接続先から隠せるのがメリットのひとつだ。

プロキシサーバーはプロクシと呼ばれる場合もあるが、プロキシとの名称が一般的とされる。この記事においても以降、プロキシと称する。

プロキシは基本的にDMZ(DeMilitarized Zone:非武装地帯)に設置される。DMZとは社内ネットワークと外部インターネットの中間に位置するネットワークを指す。外部からの攻撃が社内ネットワークに至るのを遮断する仕組みが、このDMZに設けられる。

プロキシを利用するメリットと注意点

プロキシは外部インターネットと社内ネットワークの間に設置され、さまざまな機能を提供する。

プロキシを利用するメリットとして、以下のような点が挙げられる。

1) マルウェア対策

外部インターネットから受信するデータを監視し、マルウェアが侵入するのを防ぐ。例えば、悪意のあるウェブサイトを閲覧してしまった際に、マルウェアがダウンロードされるようなケースが該当する。また、外部からの不正なアクセスに対してもプロキシで遮断することが可能だ。

2) 情報漏えい対策

マルウェアの中には感染した端末のデータを外部のサーバーへ転送してしまうものもある。プロキシで社内ネットワークから外部への通信データをチェックすれば、機密情報を含めた情報漏えいの対策となる。

3) アクセスログの取得

ウェブサイトの閲覧履歴をログとして保存する。フィッシングサイトの被害に遭った場合など、万一の際にログを分析し、原因究明のための情報として活用できる。

4) ウェブサイト閲覧の高速化

ウェブサイトに表示された内容を、プロキシ上にキャッシュとして一時保存する。再度、同じ内容が呼び出された際に、接続先にアクセスしてダウンロードする必要がないため、表示が高速化される仕組みだ。ネットワークを利用する複数のユーザーが同じウェブサイトに接続するような状況で、より一層効果を発揮する。

5) 匿名性の確保

先述のとおり、プロキシ経由で外部インターネットへ接続すると、接続元である端末の社内ネットワークにおけるIPアドレスが接続先から隠ぺいされる。IPアドレスが知られてしまうと、サイバー攻撃の標的とされるリスクがあるため、プロキシの導入により、そのリスクを軽減する。

一方で、プロキシを利用する際の注意点として、以下のような点が挙げられる。

1) 通信速度の低下

匿名性を高めるために複数のプロキシを階層的に設置する場合があり、それらを経由する際に通信が遅くなる場合がある。また、多数のユーザーを抱える企業では、サーバーのスペックに対して同時接続数が多くなりすぎると、遅延が生じてしまうケースも考えられる。

2) プロキシの脆弱性を突いた脅威

プロキシが中間者攻撃の対象となり、ウェブサイトへのアクセス履歴やID・パスワードを含む通信内容を盗聴される恐れがある。また、プロキシに一時保存されたキャッシュを悪意あるコンテンツに差し替えるキャッシュポイズニング攻撃により、マルウェア感染に至るリスクもある。

ウェブサイトのサーバーが抱えるセキュリティリスクとその対策とは?

https://eset-info.canon-its.jp/malware_info/special/detail/211118.html

プロキシと関連技術

プロキシはその役割で大きく分けると、以下の4つに分類される。

1) フォワードプロキシ

一般的に、単にプロキシと呼ばれる場合が多い。中間サーバーとして通信を中継し、通信内容の監視といった役割を果たす。

2) キャッシュサーバー

ユーザーが訪問したウェブサイトのコンテンツを一時保存し、再利用することで表示を高速化する機能を提供する。

3) 透過型プロキシ

役割としてはフォワードプロキシと同様と考えられる。ただし、通常、フォワードプロキシは接続元がプロキシを設定するが、透過型プロキシの場合、ユーザーによる設定が必要なく、ネットワーク管理者によって自動的にプロキシ経由の通信に変更されるように実装される。

4) リバースプロキシ

接続先となるサーバー側に設置するプロキシを指す。ウェブサーバーのパフォーマンス向上を含めた、いくつかのメリットがある。

リバースプロキシとプロキシの違いとは?それぞれのサーバーの仕組みは?

https://eset-info.canon-its.jp/malware_info/special/detail/201021.html

プロキシとファイアウォールの違い

接続元の端末と接続先のサーバーの中間でセキュリティを高めるという点では、プロキシとファイアウォールに共通点があるとも考えられる。もともと、ファイアウォールは定義されたルールに従い、不正なパケットのフィルタリングを目的としていた。プロキシのような多くの機能は備えていない分、高速な処理が可能だ。

近年はファイアウォールの進化により、プロキシと近い役割を担えるファイアウォール製品もある。例えば、「アプリケーションレベルゲートウェイ型」と呼ばれるファイアウォールでは、アプリケーションごとにパケットの中身を検証し、不正なアクセスを遮断できる。

サイバー攻撃に有効なファイアウォールの適切な設定とは?

https://eset-info.canon-its.jp/malware_info/special/detail/200714.html

ゼロトラスト時代における中間サーバーの役割

プロキシは主に社内から社外のサーバーへアクセスする状況を前提に、社内ネットワークの境界防御を目的としていた。しかし近年、リモートワークが普及し、社外からVPN(Virtual Private Network)経由で社内システムへアクセスするケースも増加し、その際のセキュリティ対策を検討する必要性が高まっている。

同時に、社内から社外のクラウドサービスへアクセスし、社内の機密情報を送受信するケースもある。サイバー攻撃が複雑化している昨今の事情も踏まえ、社内外の境界に関わらず、通信を保護するセキュリティ対策が求められるようになった。そこで、いかなる通信も信頼せずに検証を行なうゼロトラストという考え方が浸透しつつある。

ゼロトラストの考え方に従い、従来のプロキシの機能を拡張したSWG(Secure Web Gateway)と呼ばれる製品が開発されてきた。SWGはユーザーと外部サーバーの中間に設置され、トラフィックを分析し、通信を保護する。先述したプロキシの機能において、SWGは主に以下のような機能を持つ。

1) サンドボックス

既知のマルウェアを検出する際はパターンマッチング方式で対応可能だが、未知のマルウェアを検出するのが難しいという問題があった。サンドボックスでは、ほかのインフラから隔離された仮想環境にて、外部インターネットからダウンロードされたファイルを実行して挙動を確認し、未知のマルウェア検出を試みる。

2) ウェブベースのアプリケーションに対する制御

許可されていないアプリケーションの利用を禁止し、IT部門から許可を受けていないシャドーITを防止する。また、SSL通信を介して通信内容を暗号化するアプリケーションでは、その通信内容を監視できなかったが、SWGによって復号し、通信パケットを分析できるケースもある。

3) データ損失防止

あらかじめ定義された機密情報が通信データに含まれているかどうかを監視し、機密情報の流出を抑制する。

SWGにはクラウド型、オンプレミス型、ハイブリッド型という3つの設置方法がある。それぞれにメリット、デメリットがあるが、ゼロトラスト前提の時代においては、社内外のアクセスを問わず対応が可能なクラウド型を選択するケースが多く見られる。

また、SWGはウェブサイトへのアクセスを主に対象としているのに対し、クラウドサービスへのアクセス対策としてCASB(Cloud Access Security Broker)が開発された。CASBはユーザーと複数のクラウドサービスの中間に設置され、その利用状況を可視化する役割を担う。従来のプロキシでは対応が困難だった詳細な設定も可能となった。

例えば、どのクラウドサービスにどういったデータを送受信しているのか。具体的には、機密情報や個人情報などを送受信していないかといった通信をチェックする機能を有する。ほかにも、通信のブロックや警告、通信の暗号化といった機能も有しており、クラウドサービスに関する一元的な管理が実現できる。

さらに、クラウド型SWGやCASBをサービスとして提供するSASE(Secure Access Service Edge)と呼ばれるアーキテクチャーも提案されている。SASEはSD-WAN(Software Defined-Wide Area Network)、CDN(Content Delivery Network)といったネットワーク機能も含め、ゼロトラストの包括的なクラウドセキュリティ基盤を構成する考え方だ。

ゼロトラストが重要視される時代において、プロキシの在り方も変容してきた。しかし、中間サーバーという存在が、インターネットユーザーの通信を保護するのに重要な役割を果たすという事実は揺るがない。ゼロトラストを踏まえた最新のソリューションも検討しながら、最適なセキュリティ対策を講じるようにしたい。

ゼロトラスト・セキュリティ・モデルはクラウド時代の最適解となるのか?

https://eset-info.canon-its.jp/malware_info/special/detail/220825.html