キヤノンMJ/サイバーセキュリティ情報局

最近猛威を振るっているマルウェア「エモテット(Emotet)」からシステムを守る方法

エモテットとは

「エモテット(Emotet)」とは、非常に高い感染力・拡散力を持つマルウェアで、2014年に初めて発見されて以降、その形を変え続け、現在でも猛威を振るっている。エモテットは自らが情報を窃取するだけでなく、他のマルウェアを媒介するマルウェアプラットフォームとして動作することが特徴であり、一度侵入を許してしまうと、他のマルウェアが次々と侵入し、大きな被害を受けることになりかねない。

最近のエモテットは感染したデバイスのOutlookからメール情報を窃取し、巧みにメールを偽装する仕組みを備えている。盗み出すメール情報はメールアドレスに限らず、メール本文なども含まれる。こうして不正に得た情報を流用し、実際にやり取りされているメールに偽装する。それまでのやり取りに紛れ込むことになるため、偽装メールだと見抜くことが難しい。

エモテットによって偽装されたメールには、マルウェアをダウンロードさせるマクロが組み込まれたWordファイルが添付されており、うっかりそのマクロを実行してしまうと感染に至る。ファイル名も「会議招集通知」など、業務で利用されがちな名称となっているため、一見しただけではファイルが危険なものだと判断できないのだ。さらに、エモテットは感染してもしばらく潜伏してから行動を開始することがある。そのため、ユーザーは感染しているとは知らず、被害に遭っている恐れがある。

このように、巧妙で対処しにくいことがエモテットの特徴であるが、その脅威に対抗するため、カナダやフランス、ドイツ、英国、米国などの警察および司法機関が協力して、エモテットの捜査チームを結成。エモテットの司令塔にあたるC&Cサーバー群を特定し、停止させることを目標に捜査を行なっていた。2021年1月末には数百台のサーバー群を特定、停止させたことを発表。これによって、エモテットの脅威はさしあたって回避されたと考えてよいが、今後もエモテットと同じような仕組みを持つマルウェアが登場する可能性もあり、エモテットへの対処方法を理解しておくことは今後の対策となり得る。

マルウェアプラットフォームに変貌したエモテット

エモテットは発見当初、バンキングトロージャンと呼ばれる、オンラインバンキングの認証情報を盗むことを目的とするマルウェアであった。しかし、2017年頃から役割が変遷し、さまざまなマルウェアの感染・拡散を行なうためのマルウェアの活動基盤(プラットフォーム)として進化するに至った。さまざまなマルウェアの感染を媒介するため、より悪質化したとも言える。エモテットに感染すると、他のトロイの木馬やランサムウェアなどのマルウェアにも感染することが多い。すなわち、エモテットに感染することは、あらゆるマルウェアに感染するリスクを内包することになる。

エモテットの攻撃プロセス

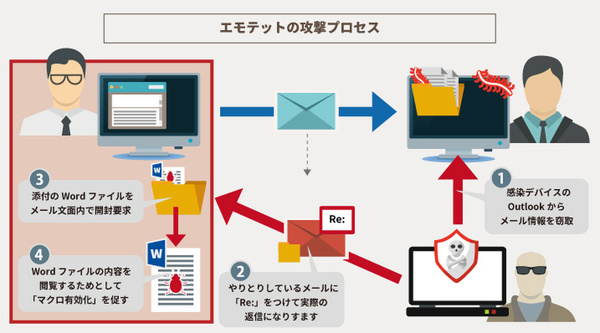

ここ数年、エモテットが猛威を振るっているのは、攻撃の手法が非常に巧妙なためである。先述のとおり、エモテットはメールに添付したWordファイルのマクロを利用してデバイスへ侵入・感染する。こうしたマルウェアは以前から存在しており、決して珍しいものではない。エモテットは、感染させたデバイスのOutlookからメール情報を窃取し、巧妙な偽装メールを送信するため、感染力・拡散力が非常に高いのだ。エモテットの具体的な攻撃プロセスは以下のとおりだ。

1) 感染デバイスのOutlookからメール情報を窃取

感染させたデバイスのOutlookに格納されているメールアカウントなどの情報を窃取する。

2) やりとりしているメールに「Re:」をつけて実際の返信になりすます

ユーザー間で実際にやり取りされていたメールを元にして、そのメールのタイトルに「Re:」を付け、正規の返信を装う。

3) 添付のWordファイルをメール文面内で開封要求

正規のやり取りに紛れ込むように返信されたメールのため、ユーザーは警戒心を抱きづらい。そうした心理状況を見越し、攻撃者は業務に関係するファイルという体裁のメール文面で開封を促す。

4) Wordファイルの内容を閲覧するためとして「マクロ有効化」を促す

ファイル自体を開封してしまっても、この段階ではまだマルウェアに感染していない。開封したタイミングではファイルの内容が閲覧できなくなっており、その閲覧のために、「マクロの有効化」を要求する。

ユーザーがマクロの有効化を許可してしまうと、マルウェアに感染することになる。マルウェアに感染した場合、デバイス内にOutlookがインストールされていれば、攻撃者はその連絡先に格納された情報を窃取する。盗み出した情報を利用して、攻撃者はさらに他のデバイスへの感染を狙った活動を繰り返していくことになる。

また、セキュリティの網をすり抜けるための巧妙な仕掛けが施されていることもエモテットの特徴のひとつだ。

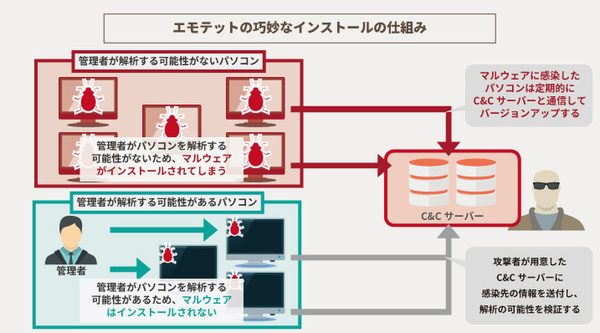

エモテットは攻撃者が用意したC&Cサーバーに情報を送り、C&Cサーバー上で感染先の情報を判定する。管理者によって解析される可能性があるパソコンの場合は、犯行が明るみになることを避けるため、エモテット本体をインストールしない。解析されないパソコンだと判定した場合、エモテット本体や目的に応じたモジュールをダウンロードし、活動を開始する。感染後もC&Cサーバーと定期的に通信を行ない、バージョンアップを繰り返していく。

さらに悪質なものでは、デバイスにファイルとして保存せず、デバイスのメモリー上だけに存在して動作する、ファイルレスな仕組みを取り入れているものも存在する。このようなマルウェアはファイルレスマルウェアと呼ばれるが、ファイルとして存在しないため、従来のセキュリティ技術では検知が難しいとされる。

PowerShellが備える、システム管理の利便性とセキュリティリスク

https://eset-info.canon-its.jp/malware_info/special/detail/210128.html

エモテットの被害事例

エモテットは2019年以降、被害が急増している。JPCERT コーディネーションセンターが2020年2月7日に発表した報告によると、エモテットに感染した国内の組織は少なくともおよそ3200に上る。代表的な国内外の被害事例を以下に挙げる。

・2019年11月、東京の公立大学における感染例

この大学の教員のパソコンがエモテットに感染。1万8000件を超えるメール情報が流出した可能性があることが明らかになった。

・2019年11月、大手小売業者を騙る不審なメール

この大手小売のグループ企業を騙る第三者からの不審なメールを確認。この企業がリリースで例示した偽メールの文面がエモテットで観測されたものと同様であり、エモテットに感染したものと思われる。

・2020年8月、カナダケベック州司法省での感染例

カナダケベック州司法省が2020年8月11日~12日にエモテットによる攻撃を受け、14の受信トレイから情報が漏えいするに至った。その結果、司法省とメールでやり取りしていた市民のデータに加え、転職や退職で現在は用いられていないアカウントを含めた、およそ300人の従業員に関する個人情報が盗まれたとされている。

「Emotet」によるケベック州司法省への攻撃を分析する

https://eset-info.canon-its.jp/malware_info/special/detail/210106.html

・2018年2月、米国ペンシルベニア州での感染

2018年2月に感染が確認されたペンシルバニア州アレンタウン市の事例では、被害額がおよそ100万ドル(およそ1億円)に達した。行政のコンピューターに感染したエモテットは、ログイン情報を盗みながら感染を広げた。最終的にネットワーク上の多くのデバイスにマルウェアがダウンロードされ、監視カメラネットワークなど市内の重要なシステムに損害を与えるに至った。

エモテットの被害への予防策

エモテットは非常に巧妙な手法で侵入してくるため、エモテットの被害から完全に企業・組織を防御することは難しいと言わざるを得ない。しかし、以下のような対策を講じることでリスク回避につながる。

・セキュリティソフトの導入

不審なメールやファイルを検知し、さまざまなパターンの攻撃を防ぐことができるセキュリティソフト。例えば、ESETの「ESET Endpoint Protection」では機械学習を用いてファイル解析を行なう「ESET LiveGrid」や独自技術による振る舞い検知で新種のマルウェアも検出できる。インストールしているデバイスをレイヤーごとに保護することで多層防御を実現し、巧妙化する脅威からシステムを守ることが可能だ。

・EDRの導入

EDRとは「Endpoint Detection and Response」の略で、エンドポイント(パソコンなどのネットワークの末端にあるデバイス)上でマルウェアやランサムウェアによる不審な動きがないかどうか、常時監視を行なうシステムだ。メモリ上などにおいて不審な動作を検知することで、万一ネットワーク内に侵入された場合の被害拡大を防ぐことができる。例えば、ESETのEDR製品「ESET Enterprise Inspector」を導入すれば、C&Cサーバーとの通信遮断などを行なうことで被害拡大を予防できる。

ユーザーリテラシーの向上も重要

エモテットのように感染力の高いマルウェアから組織を守るためには、セキュリティツールの導入だけでなく、攻撃側の手法を把握して改善策を練っておくなど、ユーザーリテラシーの向上が求められる。そして、そのためにもセキュリティ教育を企業・組織内で継続的に行なっていくことが必要だろう。また、エモテットに限らず基本的な対策となるが、以下のようなマルウェア対策の基本を今一度徹底するようにしたい。

・マルウェア関連の最新情報の周知

・マクロの自動実行無効化の確認

・OSやアプリケーションを常に最新の状態へアップデート

・重要データの定期的なオフラインバックアップ

エモテットのような未知のマルウェアに限らず、今後も予測できない攻撃が出てくることは想像に難くない。侵入されることを前提に、最小限の被害にとどめるための対策も並行して行なうことで、企業のレジリエンスを高めることが重要な時代となりつつある。

この記事の編集者は以下の記事もオススメしています

-

デジタル

フィッシングメールや詐欺サイトなど、マルウェアの侵入経路を解説 -

デジタル

2020年は標的型ランサムウェアの被害が多発、テレワークを狙った攻撃も -

デジタル

「MITRE ATT&CK」が分析したサイバー攻撃の類型 -

デジタル

国内のマルウェア検出数は2月に引き続き減少 2021年3月マルウェアレポート -

デジタル

オンライン/モバイルバンキングなどに対する脅威とセキュリティリテラシー -

デジタル

Webサイトの脆弱性をねらうサイバー攻撃が増加 Webサイト運営で必要なセキュリティー対策とは -

デジタル

成長するサイバーセキュリティ業界におけるキャリアパスの選び方 -

デジタル

スマホの乗っ取り手口と対応策を知ろう -

デジタル

スマホでもセキュリティアプリは必須! iOS/Android OSにおけるセキュリティリスクとその対策 -

デジタル

購入した中古PCを警察署で受け取ったところ…… もとハイテク犯罪対策課のESET職員のはなし -

デジタル

サイバー犯罪とは何なのか? 具体的な犯罪手法と有効な対策を解説 -

デジタル

マルウェア「Emotet」が10ヵ月ぶりに活動再開、「2021年11月マルウェアレポート」