キヤノンMJ/サイバーセキュリティ情報局

2021年1月・2月の国内マルウェア検出数は減少 マルウェアレポートが公開

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「2021年1月・2月 マルウェアレポート」を再編集したものです。

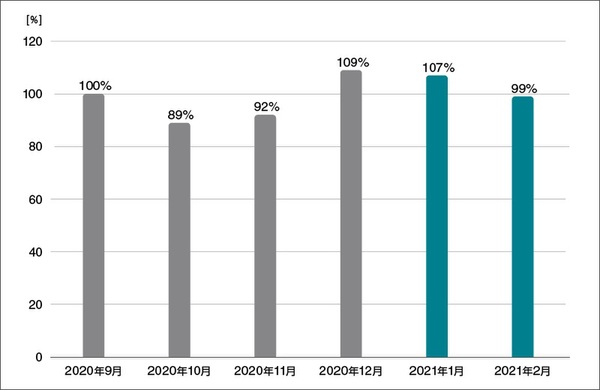

1月(1月1日〜1月31日)と2月(2月1日~28日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2021年1月と2月の国内マルウェア検出数は、増加傾向にあった2020年12月から一転して減少しました。検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2020年1月・2月)

| 順位 | マルウェア | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 15.40% | アドウェア |

| 2 | HTML/Phishing.Agent | 7.2% | メールに添付された不正なHTMLファイル |

| 3 | JS/Adware.TerraClicks | 5.4% | アドウェア |

| 4 | JS/Adware.Subprop | 4.7% | アドウェア |

| 5 | HTML/ScrInject | 2.9% | HTMLに埋め込まれた不正スクリプト |

| 6 | JS/Adware.Sculinst | 2.2% | アドウェア |

| 7 | DOC/Fraud | 2.0% | 詐欺サイトのリンクが埋め込まれたdocファイル |

| 8 | VBA/TrojanDownloader.Agent | 2.0% | ダウンローダー |

| 9 | JS/Adware.PopAds | 1.7% | アドウェア |

| 10 | HTML/Fraud | 0.7% | 詐欺サイトのリンクが埋め込まれたHTML |

国内マルウェア検出数*2上位(2021年1月)

| 順位 | マルウェア | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 15.3% | アドウェア |

| 2 | HTML/Phishing.Agent | 7.3% | メールに添付された不正なHTMLファイル |

| 3 | JS/Adware.TerraClicks | 5.7% | アドウェア |

| 4 | JS/Adware.Subprop | 5.0% | アドウェア |

| 5 | HTML/ScrInject | 2.9% | HTMLに埋め込まれた不正スクリプト |

| 6 | VBA/TrojanDownloader.Agent | 2.7% | ダウンローダー |

| 7 | JS/Adware.PopAds | 1.7% | アドウェア |

| 8 | JS/Adware.Sculinst | 1.2% | アドウェア |

| 9 | HTML/Fraud | 0.8% | 詐欺サイトのリンクが埋め込まれたHTML |

| 10 | MSIL/GenKryptik | 0.5% | 難読化されたMSILで作成されたファイルの汎用検出名 |

国内マルウェア検出数*2上位(2021年2月)

| 順位 | マルウェア | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 15.5% | アドウェア |

| 2 | HTML/Phishing.Agent | 7.0% | メールに添付された不正なHTMLファイル |

| 3 | JS/Adware.TerraClicks | 5.1% | アドウェア |

| 4 | JS/Adware.Subprop | 4.3% | アドウェア |

| 5 | DOC/Fraud | 3.9% | 詐欺サイトのリンクが埋め込まれたdocファイル |

| 6 | JS/Adware.Sculinst | 3.2% | アドウェア |

| 7 | HTML/ScrInject | 2.9% | HTMLに埋め込まれた不正スクリプト |

| 8 | JS/Adware.PopAds | 1.6% | アドウェア |

| 9 | VBA/TrojanDownloader.Agent | 1.3% | ダウンローダー |

| 10 | DOC/Phishing.Agent | 0.6% | フィッシング目的のdocファイル |

*2 本表にはPUAを含めていません。

1月と2月に国内で最も多く検出されたマルウェアは、JS/Adware.Agentでした。

JS/Adware.Agentは、悪意のある広告を表示させるアドウェアの汎用検出名です。Webサイト閲覧時に実行されます。

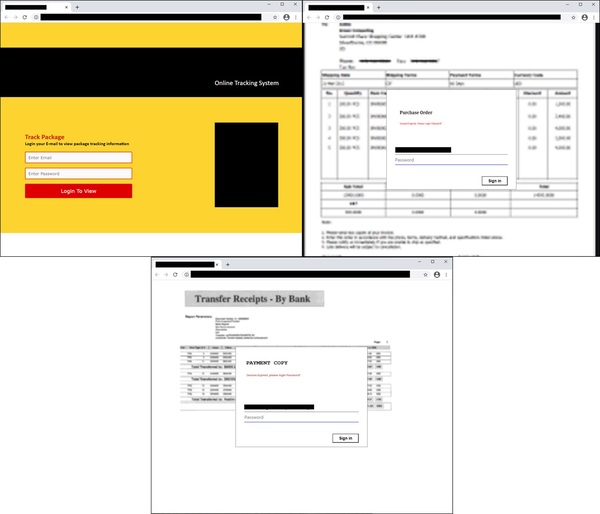

1月と2月は、フィッシング詐欺を狙った脅威が検出されています。中でも、HTML/Phishing.Agentは1月と2月の両方で検出数第2位となっています。HTML/Phishing.Agentは、メールに添付されたHTMLファイルです。ファイルを開くと、ローカルでフィッシングサイトの画面が表示されます。表示される画面として、請求書を装ったものや物流会社などのロゴを悪用したものが確認されています。こちらの画面上でパスワードなどの認証情報を入力させることで、情報の窃取を行います。

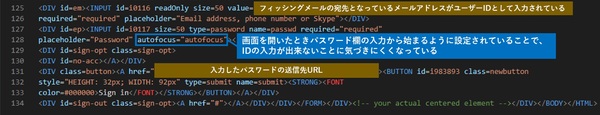

2月に確認されたHTML/Phishing.Agentの中には、フィッシングメールの宛先がユーザーIDとして事前に設定されているものがありました。普段利用しているサービスだと勘違いさせ、パスワード入力への警戒心を解く狙いがあると考えられます。そして、入力したパスワードは、攻撃者が用意したURLへ送信されます。

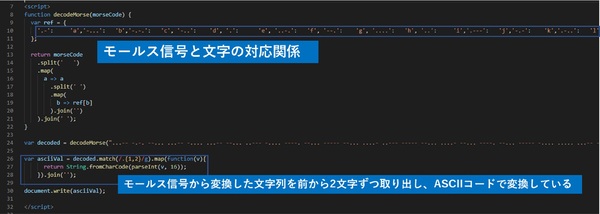

フィッシング詐欺は、手法の巧妙化や変化が進んでいます。最近では、スミッシングと呼ばれるSMS(ショートメッセージサービス)を利用したフィッシング詐欺など、様々な誘導方法が確認されています。また、金融機関やクレジットカードの認証情報だけでなく様々なオンラインサービスの認証情報を狙っています。他にも、フィッシングサイトへ誘導するためのコードにも変化が出ています。2月にはモールス信号に変換することでスクリプトの内容を秘匿したファイルが確認されています。スクリプト内で使われているモールス符号は、欧文モールス符号と呼ばれるものです。

動作としては、モールス符号から16進数の文字列へデコードし、その文字列をASCIIコードでもう一度変換します。変換された文字列は、攻撃者が用意したJavaScriptがあるWebサイトへ誘導するコードになっています。最終的には、Office 365のパスワード入力を促すフィッシングサイトへアクセスし、パスワードといった認証情報を窃取します。

ご紹介したように、1月と2月はフィッシング詐欺を狙った脅威を検出しています。中でも、フィッシングサイトへ誘導するためのメールに添付されたHTMLファイルが多く検出されています。これらの被害に遭わないためにも、セキュリティ製品を正しく利用することが重要です。また、個別の対策として、メールに添付されたファイルを安易に開かないことや普段利用するWebサイトはブックマークからアクセスするなどの対策も重要です。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1.ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。 最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。

2.OSのアップデートを行い、セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3.ソフトウェアのアップデートを行い、セキュリティパッチを適用する

マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。

4.データのバックアップを行っておく

万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。

5.脅威が存在することを知る

「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。

※ESETは、ESET, spol. s r.o.の登録商標です。WindowsおよびOffice 365は、米国Microsoft Corporationの、米国、日本およびその他の国における登録商標または商標です。

引用・出典元

■マルウェア情報局 キーワード辞典 「フィッシング詐欺」

https://eset-info.canon-its.jp/malware_info/term/detail/00128.html

■マルウェア情報局 「SMSを利用したスミッシングによるサイバー詐欺の危険性」

https://eset-info.canon-its.jp/malware_info/special/detail/201210.html

この記事の編集者は以下の記事もオススメしています

-

デジタル

株取引アプリのセキュリティーとプライバシー問題から見る安全性 -

デジタル

犯罪グループが起こした事件とダークウェブ悪用の実態 -

sponsored

在宅勤務時の業務PCセキュリティ、キーワードは「包括的な保護」