ランサムウェアの保護とインシデントレスポンスは、IT、セキュリティエンジニア、およびアナリストにとって、通常の状況下では絶え間ない戦いですが、COVID-19のパンデミックの間に、自宅で働く人々の数は飛躍的に増加しています。あなたの会社では、企業ネットワークの内外で、同等レベルの適応可能なマルウェア保護をどのように保証していますか? リモートサービスを安全に有効にする対策は取れているでしょうか。ランサムウェアによって暗号化されたリモートエンドユーザーシステムとデータを回復するには、どれくらいの時間がかかるでしょう?

リモートワーカーとITエンジニアがリモートデスクトッププロトコル(RDP)を使用して内部リソースにアクセスするようになるにつれて、攻撃者は悪用する脆弱性を発見しています。攻撃者は、脆弱な認証やセキュリティコントロールを悪用し、地下市場でRDPパスワードを購入する手段をとっています。これらの弱点を悪用により、攻撃者は管理者アクセスや、ランサムウェアやその他の種類のマルウェアをインストールする簡単な方法を取得することで、企業ネットワーク内に侵入することが可能になります。攻撃者がRDPの弱点をどのように悪用しているかのいくつかの例を確認するには、McAfee Advanced Threat Research(ATR)の以下のブログ投稿をご確認ください。

・システムのバックドアを襲うRDP攻撃の詳細 ダークウェブではたった10ドルで取引

・RDP Stands for “Really DO Patch!” – Understanding the Wormable RDP Vulnerability CVE-2019-0708

・在宅勤務の組織を標的に、サイバー犯罪者がRDPを悪用

本ブログでは、ENS 10.7とMVISION Endpoint Detection and Response(EDR)の新機能の一部が主導するEndpoint SecurityまたはENS、McAfeeのEndpoint Protection Platform(EPP)を活用して、対策や備えを実現する方法を紹介します。

ENS 10.7は、Global Threat Intelligence(GTI)によって支援された脅威防止、ファイアウォール、Webコントロール、および適応脅威対策モジュールを備えており、標的型ランサムウェア攻撃で使用される手法に対して、適応可能な多層防御機能を提供します。これらの手法のその他の例については、McAfee ATRのLockBitに関する最近のブログを参照してください。ENS 10.7とMVISION EDRを組み合わせることで、SOCアナリストは、資格情報を盗もうとする試みやネットワークへの横移動をすばやく特定するための強力なツールセットを利用できます。

さらに、McAfee ePolicy Orchestrator(ePO)は、エンドポイントのセキュリティポリシー、イベントの収集、企業ネットワーク内外の保護されたシステムに関するレポートのための中央管理コンソールを提供します。では、標的型ランサムウェアに対するリスクを軽減するために実行できる重要な防御ステップのいくつかを見てみましょう。

目次

脅威対策で初期アクセスを防止

Endpoint SecurityファイアウォールでRDPを初期攻撃ベクトルとして制限

Webコントロールで悪意のあるWebサイトへのアクセスを防止

セキュリティクラウンジュエルの封鎖

適応型脅威対策(ATP)で攻撃者の行動を混乱させ、視覚化

ATPは改善された修復により自動ファイル回復をもたらす

ePO保護ワークスペースによる継続的な監視

MVISION EDRによるプロアクティブな監視とハンティング

結論

脅威対策で初期アクセスを防止

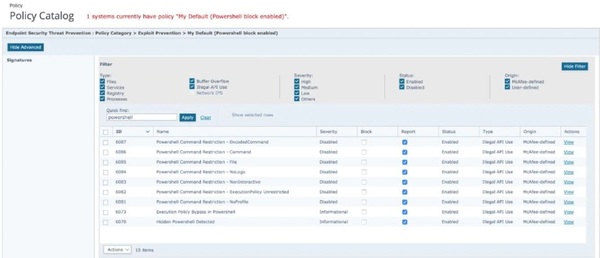

Endpoint Security Threat Preventionモジュールには、攻撃者がシステムにアクセスするのを防ぐために、動作のブロックとレピュテーション分析によるシグネチャスキャンやエクスプロイト防止などのいくつかの機能が含まれています。最初のステップは、最低レベルのセキュリティを確保することです。これには、オンアクセスおよびオンデマンドスキャンポリシーの最新のベストプラクティス、最新のDATファイルとエンジン、エクスプロイト防止コンテンツ、およびグローバル脅威インテリジェンスアクセスが有効になっていることが含まれます。標的型ランサムウェア攻撃は、ファイルベースのシグネチャスキャンとレピュテーションチェックをバイパスする可能性のあるファイルレスのエクスプロイト技術を利用する場合もあります。エクスプロイト防止ルールは、PowerShellの動作を記録またはブロックするように構成できます。

ただし、PowerShellは正当なシステム管理ツールであるため、ブロックするルールを設定する前に、観察とテストを行うことをお勧めします。いくつかのベストプラクティスについては、このガイドを出発点として確認するか、最新のドキュメントのサポートを確認してください。

Endpoint SecurityファイアウォールでRDPを初期攻撃ベクトルとして制限

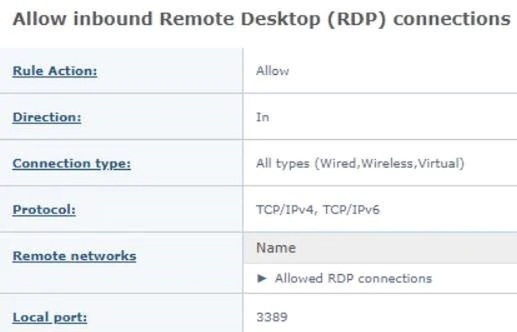

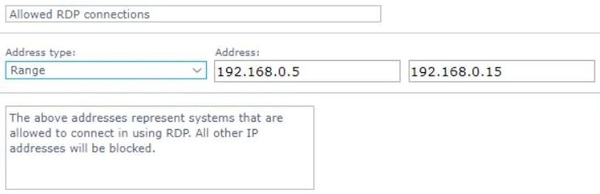

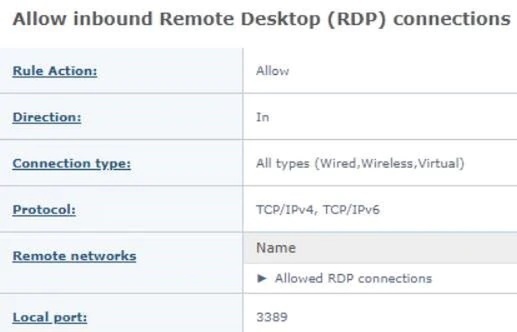

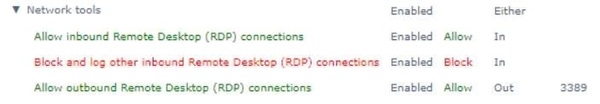

サーバーの内部リソースにアクセスしたり、リモートシステムのトラブルシューティングを行うためにRDPが必要な場合、ベストプラクティスは、ファイアウォールを使用してサービスへのアクセスを制限することです。これにより、攻撃者がRDPを初期アクセスベクタとして利用することを防ぎます。ENS 10.7には、McAfee ePolicy Orchestrator(ePO)を介して完全に管理されるステートフルファイアウォールが含まれています。ポリシーを作成して、リモートクライアントへのRDPアクセスを許可されたIPアドレスのみに制限したり、送信の使用を制限してRDPによる横方向の移動を防止したり、そのポートへのアクセスを完全にブロックしたりできます。次に、RDP上のリモートシステムへのインバウンドアクセスを制限する構成例を示します。

1.ファイアウォールルールポリシーを開き、[ネットワークツール]でデフォルトルールを見つけます。

2.RDPに非標準ポートを使用している場合は、このルールのローカルポートを適切に調整してください。

3.承認されたIPアドレスをリモートネットワークとして追加して、ルールを変更します(これらは、エンドポイントへの接続を承認されたリモートアドレスです)。

4.変更を保存し、ポリシーをエンドポイントに適用して、RDPアクセスを制限します。

セキュリティを強化するために、同じルールを作成しますが、許可するのではなくブロックするように設定し、上記のルールの下に配置し、リモートIPアドレスを削除します(これにより、上記のルールに一致しないすべてのRDP接続に適用されます)。

5.このルールを侵入として設定し、拒否されたすべてのイベントをログに記録してePOに転送します。

SOCのセキュリティアナリストは、ePOダッシュボードを介して不正アクセスの試みを監視および報告できます。イベントログは、早期警告、傾向分析、脅威の検出と対応に役立ちます。

Endpoint Securityファイアウォール機能の詳細については、こちらをご覧ください。

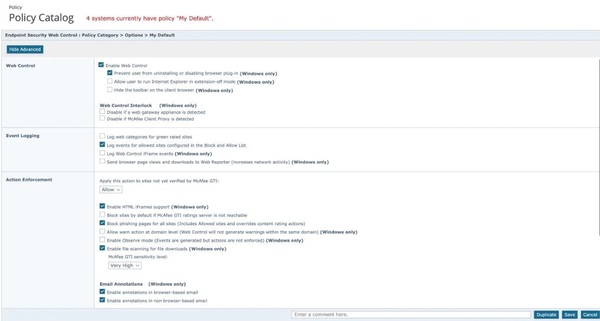

Webコントロールで悪意のあるWebサイトへのアクセスを防止

攻撃者は多くの場合、悪意のあるサイトへのリンクを使用して、水飲み場やスピアフィッシングを利用して、初期アクセスを取得したり、ネットワークにさらに侵入したりします。ユーザーが企業ネットワーク上にいる場合、多くの場合、McAfee Web GatewayなどのWebプロキシの背後にいます。ただし、モバイルクライアントの多くは、企業VPNを介さずにインターネットに直接接続します。これにより、Webベースの脅威への露出が増加します。Endpoint Security Web管理モジュールは、クライアントコンピューターでのWeb検索と参照のアクティビティを監視し、Webページやファイルダウンロードでの脅威から保護します。

McAfee ePOを使用して、Webシステムをクライアントシステムに展開および管理します。設定では、安全評価、Global Threat Intelligenceからの評判、サイトに含まれるコンテンツのタイプ、およびURLまたはドメイン名に基づいてサイトへのアクセスを制御します。構成設定を使用すると、リスク選好度に基づいて感度を調整して、多かれ少なかれ制限することができます。

McAfee Web GatewayまたはWeb Gateway Cloud Serviceのお客様は、McAfee Client Proxy(MCP)を使用する必要があります。MCPはWeb Controlと連携してトラフィックを適切なプロキシにルーティングし、企業ネットワーク内外のユーザーにWeb保護のための多層防御機能を提供します。

上記は、Endpoint Security Threat Prevention、Web Control、Firewallを使用して初期の攻撃ベクトルを制限するいくつかの例にすぎません。初期侵入ベクトルを制限するためのEndpoint Securityのベストプラクティスの詳細については、こちらをご覧ください。

標的型ランサムウェアからシステムを保護するためのいくつかのより重要なステップを見てみましょう。

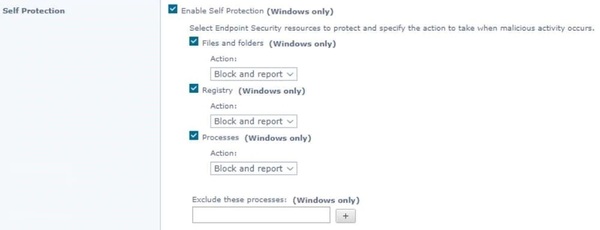

セキュリティクラウンジュエルの封鎖

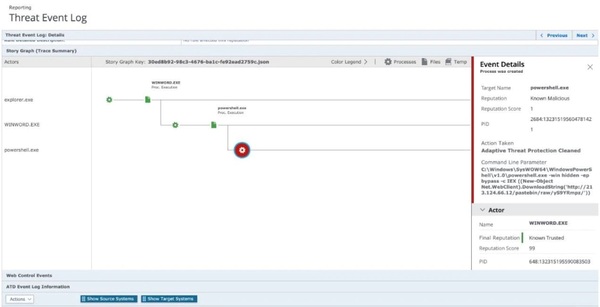

攻撃者がRDPの盗まれたアカウントまたは脆弱性を介してシステムに侵入すると、セキュリティソフトウェアを変更、削除、または無効にしようとする可能性があります。ePOでは、エンドポイントまたはサーバーシステム上のMcAfeeサービスとファイルが停止または変更されないように、Self Protection(自己保護)がオンになっていることを確認する必要があります。

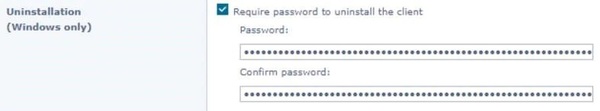

アンインストール時にパスワードを要求するようにENSが構成されていることを確認してください。

セキュリティアナリストは、セルフプロテクションが無効になっているすべてのシステムの警戒態勢を整える必要があります。ePOには、Endpoint Security:Self Protection Compliance Statusというタイトルのデフォルトクエリが含まれています。これを使用して、継続的なモニタリングダッシュボードに入力したり、日次レポートにパッケージ化したりできます。

適応型脅威対策(ATP)で攻撃者の行動を混乱させ、視覚化

ATPは、機械学習、脅威インテリジェンス、スクリプトスキャン、アプリケーションの動作分析など、さらにいくつかの機能を追加して、ファイルベースの攻撃やファイルレス攻撃などの標的型攻撃手法を妨害します。

ATPは、疑わしい動作やアクティビティを監視することで脅威を特定します。実行のコンテキストが悪意のあるものであるとATPが判断すると、悪意のあるアクティビティをブロックし、必要に応じて修正します(以下の「強化された修正」セクションを参照)。これはどのように作動しますか?Real Protectスキャナーは、クライアントシステム上の不審なアクティビティを検査し、機械学習技術を使用して悪意のあるパターンを検出します。Real Protectスキャナーは、ネットワークストリーミングされたスクリプトをスキャンし、悪意のあるスクリプトかどうかを判断し、必要に応じてスクリプトを停止します。Real ProtectスクリプトスキャンはAMSIと統合して、PowerShell、JavaScript、VBScriptなどの非ブラウザーベースのスクリプトから保護します。

ATPが脅威を修復する方法の詳細については、製品ガイドをご参照ください。

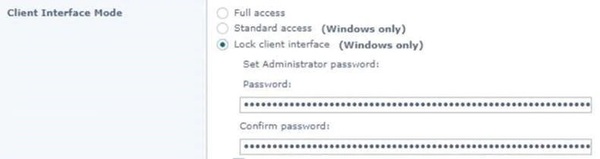

ENS 10.7の最新機能の1つは、ストーリーグラフです。ストーリーグラフは、脅威の検出を視覚的に表現したものです。以下は、スピアフィッシングによって配信されたWord文書がマクロとPowerShellを利用してコマンドと制御を提供し、権限を昇格して横方向に移動する、ファイルレス攻撃のシミュレーションシナリオの例です。

視覚化は、イベントに関するタイムライン分析とコンテキストを提供します。外部の攻撃者のIPアドレスへの通信を含む攻撃動作を正しくキャプチャしました。この視覚化により、管理者またはセキュリティアナリストは、悪意のある動作がATPによって停止されたことをすばやく判断し、攻撃者が意図したフォローアップ活動を防ぐことができます。元のプロセスやダウンロードIPアドレスなどの追加のコンテキストは、たとえば、他のログソースを使用してさらに調査するために使用できます。この例では、上記の脅威対策モジュールがすべてのPowerShell動作をブロックするように設定されている場合、この攻撃はチェーンの早い段階で阻止されていたことに注意することが重要です。この攻撃シナリオがMVISION EDRでどのように見えるかについては、さらに読んでください。

Word文書とPowerShellの使用は、一般的なファイルでのなりすまし攻撃の一例にすぎません。これらの手法のその他の例については、LockBitランサムウェアに関するATRブログを参照してください。

ATPは改善された修復により自動ファイル回復をもたらす

以下のWanna Decryptorのような身代金のメモを見たことがあれば、それがどれほど大きな問題であるかがわかります。時間と費用がかかり、データが失われる可能性が高くなります。

これがリモートユーザーシステムで発生した場合、ダウンタイムが長くなり、ユーザーが不満を抱き、復旧に大きな課題が生じます。

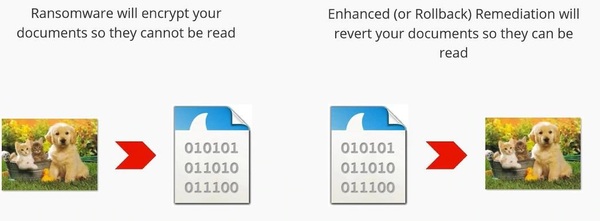

ENS 10.7の新機能の1つは、拡張修復です。この機能は、レピュテーションが不明なプロセスを監視し、それらのプロセスによって加えられた変更をバックアップします。プロセスが機械学習分析とレピュテーションによって決定された悪意のある動作を示す場合、拡張修復は、システムおよびドキュメントに加えられた変更を自動的に以前の状態にロールバックします。

ランサムウェアの影響を受けるファイルが、強化された修復を通じてどのように復元されるかを、このビデオで確認が可能です。

拡張修復では、ATPを有効にし、動的アプリケーション封じ込めのポリシーを構成する必要があります。Real Protect動的スキャンもシステムで有効にする必要があります。Real Protect Dynamicは、クラウドの機械学習を利用して不審な動作を識別し、強化された修復アクションをトリガーするために使用されるファイルレピュテーションを決定するために必要です。

ATPの設定方法については、製品ガイドを御覧ください。チューニングアプリケーションの動的コンテ規則の詳細ベスト・プラクティスについては、ナレッジベースのこちらの記事をご確認ください。

ポリシーが確立されたら、「強化された修正」と「削除および変更されたファイルの監視と修正」を必ず有効にしてください。

Real Protect Dynamicによってファイルが有罪判決を受け、上記の設定で拡張修復が有効になっている場合、回復は自動的に行われます。ランサムウェアによって変更されたファイルが以前の状態に復元されるようにするには、「削除または変更されたファイルの監視と修復」の設定を有効にする必要があります。

強化されたどのように修復工事の詳細については、製品ガイドをご確認ください。

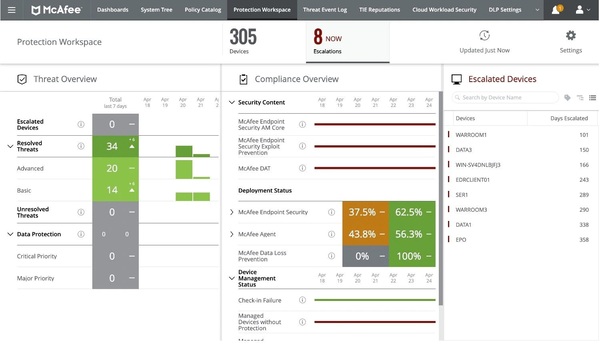

ePO保護ワークスペースによる継続的な監視

Threat PreventionとAdaptive Threat Protectionを使用した保護制御が整ったので、ePOのコンプライアンスダッシュボードを使用して監視し、すべての管理対象クライアントを最新の状態に保つことができます。

さらに、ATPによってトリガーされたイベントをePOに送信できます。SOCアナリストは、これらのイベントを監視し、ストーリーグラフを使用して追加の調査機能を提供する必要があります。報告およびEPOでイベントを照会の詳細については、こちらの製品ガイドをご確認ください。

MVISION EDRによるプロアクティブな監視とハンティング

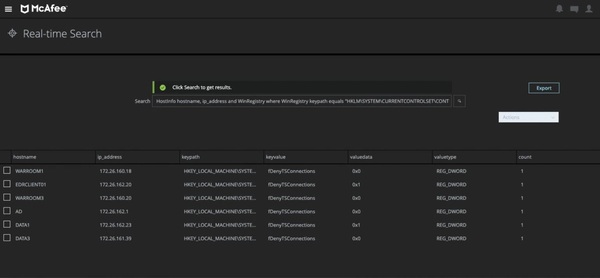

脅威ハンターが新しい脅威が発見されたときに回答する必要がある最初の質問の1つは、「公開されているか」です。たとえば、RDPを既に禁止または制限しているポリシーがあるとしますが、すべてのエンドポイントでそれが強制されていることをどのようにして知ることができますか?MVISION EDRを使用すると、すべての管理対象システムでリアルタイム検索を実行して、現在何が起こっているかを確認できます。以下のスクリーンショットは、システムでRDPが有効か無効かを確認するためのリアルタイム検索を示しています。これは、潜在的に危険にさらされているシステムのビューを提供し、調査の一部として役立つコンテキストにもなります。

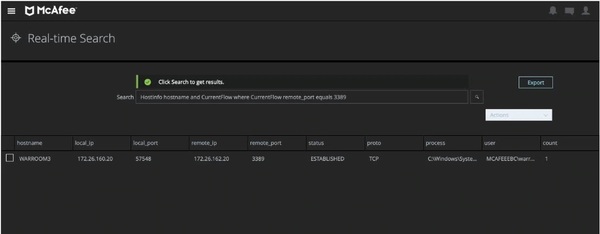

リアルタイム検索は、RDPでアクティブな接続を持つシステムを識別することもできます…

MVISION EDRは、クライアントからのインバウンドおよびアウトバウンドのネットワーク接続の履歴も保持します。ネットワークトラフィックの履歴検索を実行すると、ポート3389で不正なアドレスにアクティブに通信したシステムが特定され、悪用の試みが検出される可能性があります。

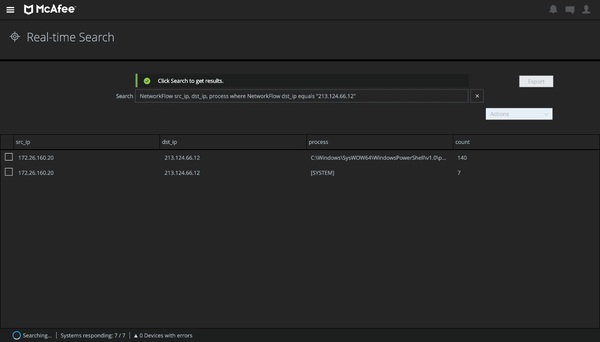

セキュリティアナリストにとって、EDRは脅威の検出と対応を加速するいくつかの利点を提供します。これらのメリットの詳細については、こちらの製品ガイドをご覧ください。上記のファイルレス攻撃のシミュレーションシナリオでは、ストーリーグラフから、外部IPアドレスへのPowerShell接続が明らかになりました。アラートePO管理者がさらに調査するためのチケットを作成したとします。アナリストによる最初のステップは、ネットワークアクティビティの検索です。

そのネットワークアクティビティのEDRでのリアルタイム検索は次のようになります…

EDRで同じPowerShellアクティビティを履歴検索すると、最初のエントリベクトルで使用されているエンコードされたコマンドが明らかになりました…

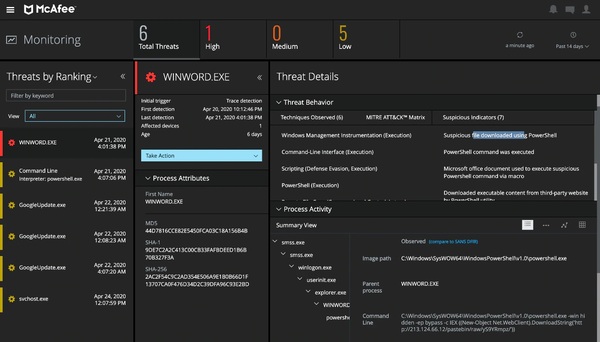

EDRは、セキュリティアナリストによるプロアクティブな監視も可能にします。監視ダッシュボードは、SOCのアナリストが疑わしい動作をすばやく切り分けるのに役立ちます。この場合、攻撃はWordとPowerShellを利用してアクセス権を取得し、権限を昇格させました。攻撃シナリオは多くの脅威を引き起こし、アナリストが攻撃が試行されたことを迅速に判断するための多くのコンテキストを提供し、さらなるアクションが必要です…

標的型ランサムウェア攻撃に関する調査の結果、攻撃者がクライアントの悪用に成功した場合、次のアクションには特権の昇格と横方向の移動が含まれることが判明しました(LockBitに関するブログを参照)。ここでも、MVISION EDRを使用して、これらの手法をすばやく検出できます。

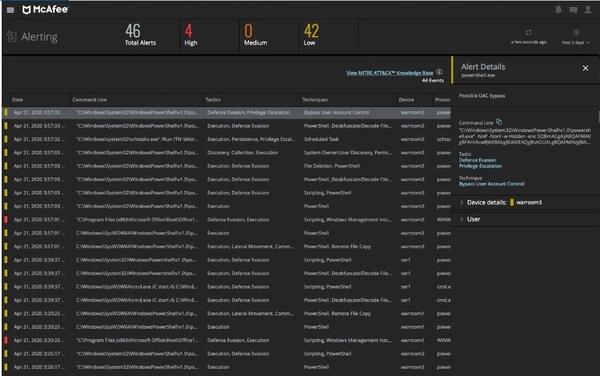

EDRのアラートダッシュボードを使用すると、MITRE ATT&CKフレームワークで定義されている、権限昇格の試行やその他の攻撃手法をすばやく特定できます。

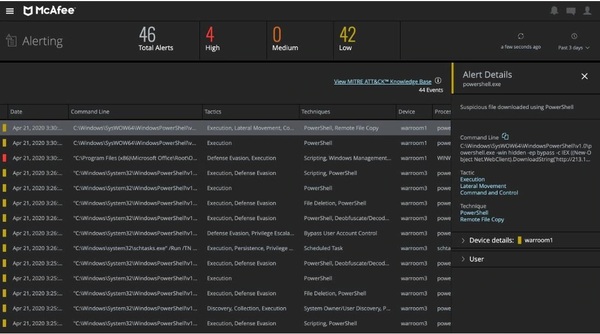

横方向の動きは通常次のステップであり、それは多くの異なる技術を伴う可能性があります。この場合も、アラートダッシュボードは、アラートをトリガーした特定のアクティビティの詳細を含む横方向の移動手法を識別します。

結論

ランサムウェアとRDPは危険な組み合わせです。リモートエンドユーザーを保護するには、ファイアウォールと自己保護を有効にしてエンドポイントセキュリティの安全なベースライン構成を適切に設定し、改善された修復機能を備えた適応型脅威対策などの適応機能にアクセスできる必要があります。拡張修復機能はバージョンENS 10.7以降でのみ使用できるため、古いバージョンのENSまたはVSE(yikes)を実行している場合は、アップグレードする必要があります。

ただし、対象のランサムウェアがビジネスに影響を与えるのを防ぐには、防止以上のことが必要です。ePOとEDRはどちらも、予防的な検出、より迅速な調査、継続的なハンティングのための機能を提供します。

最後に、適応性には脅威インテリジェンスが必要です。McAfee Advanced Threat Researchers and Labsは、脅威の状況を積極的に監視し、McAfee Global Threat Intelligenceシステムを継続的に更新しています。Endpoint Securityおよびその他のMcAfee製品が最新の保護のためにGTIを使用していることを確認してください。

標的型ランサムウェアの攻撃と手法の詳細については、ATRブログを参照してください。

一般的にRDPアクセスを保護する方法の詳細については、以前のMcAfeeブログを参照してください。

※本ページの内容は2020年5月7日(US時間)更新の以下のMcAfee Blogの内容です。

原文:ENS 10.7 Rolls Back the Curtain on Ransomware

著者:Martin Ohl,Mo Cashman and Jason Brown