ESET/マルウェア情報局

従来の「EPP」(水際対策)だけでなく、これからは「EDR」(エンドポイントでの検知と対応)も重要に

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「EDRとは?エンドポイントセキュリティに求められる侵入検知と対応」を再編集したものです。

EDRとは?

EDRとは「Endpoint Detection and Response」の略であり、日本語に直せば「エンドポイントでの検知と対応」である。すなわち、サイバー攻撃への対策としてパソコンやサーバー、スマホなど末端の機器において攻撃による侵害の検知と対応を適切にする製品の概念である。近年、大量の亜種生成、難読化、サンドボックスを回避するといった高度なマルウェアの普及、複数のダウンローダーを経由する手口、ゼロデイ脆弱性を狙った迅速なマルウェア生成、ファイルレスマルウェアに、OSに標準した機能を狙う、といったように攻撃の手法は著しく高度化してきている。従来型のエンドポイントセキュリティ対策では、進化を遂げたサイバー攻撃から守り抜くことが難しくなってきているのだ。

サイバー攻撃は国際的な闇ビジネスとして確固たる地位を確立しつつあり、その市場規模も年々拡大の一途を辿っているとされる。右肩上がりの成長産業として、豊富な資金や人材も流れ込んでいる。ドイツのセキュリティ対策評価機関であるAV-TESTの調査によると、 1秒間に4.4個(1日にあたりおよそ37.6個)の新種のマルウェアが作られていると言われている。ビジネスとしての規模を拡大するのとともに、産業の一分野としてエコシステムを構築し、その地位を確立しつつあるサイバー攻撃は進化の速度を増し、もはや従来型の対策では防御が難しくなってきている。

このように高度化する脅威を受け、対策も変わりつつある。これまでの対策は「EPP(Endpoint Protection Platform)」、すなわちマルウェアを水際で防ぐ、という考えをもとにしたソリューションが中心であった。しかし、環境の激変を受け、EPPを補完する役割として登場してきたのがEDRである。未知の脅威の登場がもはや前提となり、加えて標的型攻撃の手法も巧妙化しつつあるなか、「水際で防ぐ」というエンドポイントセキュリティの根本的な考え方自体を改める時期に来ている。未知の脅威による攻撃自体はもはや避けられないものとして、攻撃による被害を最小限に防ぎつつ速やかな復旧を目指す「インシデントレスポンス」の概念をもとにした対策に改めていく必要性に迫られている。

EDRが注目されることとなった背景

企業におけるセキュリティ対策の指針として用いられる「サイバーセキュリティ経営ガイドライン」が2017年11月にアップデートされた。その際の改訂ポイントが「リスク対応策(防御・検知・分析)の実施」と「復旧体制の整備」である。これは2014年2月にNIST(米国標準技術研究所)からリリースされた「Cybersecurity Framework」の考え方を参考にしている。

「フレームワーク・コア」と呼ばれる、組織がサイバーセキュリティのリスクを管理するために必要とされる枠組でサイバーセキュリティを考えていくにあたり、従来型の防御一辺倒ではなく、インシデントの発生を前提とした考え方に改めていくことを勧告したものとなっている。サイバーセキュリティ対策によりシビアに向き合っている米国の状況に合わせて策定されたものではあるものの、世界的な傾向としてサイバーセキュリティの重要性は高まっている。今後、日本国内でもNISTの考えを元にした対策が前提となっていくことも考えられるので、こうした背景はしっかりと抑えておきたいところだ。

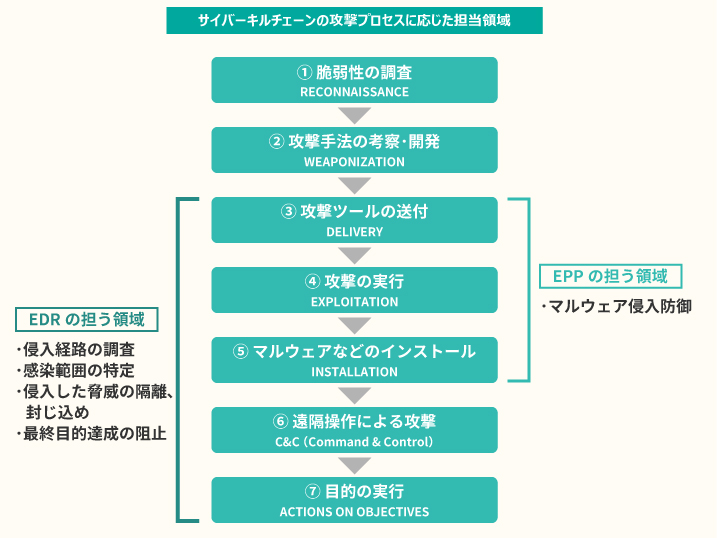

「サイバーキルチェーン」に対し、EDRとEPPを組み合わせる

日々、国内でも多くの犯罪がメディアの報道を賑わせている。犯罪は、歪んだ感情や私情のもつれなどから発生する突発型のものと、調査・研究を重ねて犯罪行為におよぶ計画型に大別できるだろう。後者のパターンにおける犯罪の究明に際し、プロファイリングという手法が使われる。これは簡潔にいえば、犯罪の一連のプロセスにおける犯罪者の行動を、証拠などをもとに推定し、解決に導いていくというものである。こうした考え方を標的型攻撃にあてはめたものが「サイバーキルチェーン」である。

サイバーキルチェーンでは、攻撃のプロセスを以下7つに分けて考える。

① 脆弱性の調査(RECONNAISSANCE)

サイバー攻撃者はまず対象の調査を行なう。企業を対象とする場合、そのビジネスモデルを精緻に理解し、入り込む余地を見出す。ビジネスの構造を深く理解すれば、脆弱性が見つかる可能性は高くなる。

② 攻撃手法の考察・開発(WEAPONIZATION)

①のステップで見出した脆弱性を攻撃するための最適な攻撃手法を考察し、マルウェアなど実行ファイルの開発を行なう。さまざまある手法から成功確度、費用対効果などを考慮し、判断していく。

③ 攻撃ツールの送付(DELIVERY)

②で開発したマルウェアを対象に送り込む。標的型メールを送りつける、あるいは対象企業の従業員がアクセスする場所などに設置する、といった行動が考えられる。

④ 攻撃の実行(EXPLOITATION)

③で対象に送りつけた実行ファイルが実行されるよう対象企業の従業員を誘導する。メールや画面上に通知されるポップアップなどを適切なタイミングや文言で巧みに誘い、ファイルの実行を促す。

⑤ マルウェアなどのインストール(INSTALLATION)

ファイルが実行されることにより、マルウェアなどがインストールされる。インストールされたマルウェアはすぐに攻撃を行なうこともあれば、一定期間潜伏するようなこともある。時間をかけて対象企業の複数従業員に送り込み、一斉に攻撃に移る、ということもある。

⑥ 遠隔操作による攻撃(COMMAND & CONTROL)

⑤でインストールされたマルウェアは端末の通信環境を利用し、命令系統からの指示を受け、攻撃を行なう。あるいは端末に保存されている重要な情報を窃取する。

⑦ 目的の実行(ACTIONS ON OBJECTIVES)

攻撃や情報の窃取などを経て最終目標を達成する。

上記7つのプロセスのうち、主に③~⑤への対策を従来のEPPソリューションが担ってきた。しかし、先述の通り、完全な防御が不可能な状態では「破られた後」の対策が求められる。そして、③~⑦に対抗するソリューションとして登場したのがEDRとなる。犯罪を行なう者がどのようなプロセスを踏んで目的を達成するかを理解し、その目的を達成させないための対策を講じていくという考え方が現状に即した対策として認識されつつあるのだ。

EDRでEPPを補完し速やかな対応、復旧を目指す

完全な防御対策が現実的ではなくなるのであれば、いっそ防御対策は放棄し、侵入後の対策のみにフォーカスしたほうが効率的と考える向きもあるかもしれない。しかし、現実空間での安全対策で考えてみると、そうした極論は正しい判断とはいえないことがわかる。重要なもの、情報を保管するためには幾重ものガードが施される。

銀行を例にしてみよう。ユーザーから預かった金銭を銀行は金庫に保管する。金庫の侵入対策として、鍵やパスワード、防犯カメラ(および発せられるアラート)が挙げられる。そして侵入された場合の対策として、金庫内への監視カメラ設置(および侵入検知後のアラート)、侵入者の行動を阻害するための催涙ガス散布機などが考えられる。この場合の侵入される前対策がEPP、侵入後の対応策がEDRとなる。要するに、仮に侵入を防ぐガードが破られた場合でも、その後の対応策を用意しておくことで、被害を最小限に防ぎ、原因の特定も行ないやすくする、というものである。

このような考えでEPPとEDRを組み合わせて対策を講じる動きが企業でも着実に広がりつつある。EPPのソリューションで適切な防御を図りつつ。EDRはあくまで、「侵入された際の被害を最小化するため、感染したマルウェアの早期検知、対応、復旧をサポートする」ソリューションであることを前提とする。突破される確率を最小化するだけでなく、突破された際の速やかな対応、復旧を確立することで絶対的な安全性を高めるという動きは今後、より浸透していくものと思われる。

まとめ

デジタルテクノロジーを活用して、企業から重要情報を盗み出し、身代金として大金を要求する。国際的な闇ビジネスとして産業化したこの手口は、今後もより多くの企業を対象にした攻撃を行なっていくことは間違いないだろう。メディアで大きく報道されるように、国際政治における武器としても利用されるサイバー攻撃をまさか自社が受けるはずがない、と考えている企業も少なくないだろう。かつてのビジネス環境を前提にすれば、遠く考えが及ばず現実的に捉えるのは難しいのかもしれない。

しかし、その「魔の手」は着実に迫りつつあることを現実として認識することがまず第一歩となる。被害を受けた際に事業が停止してしまうと、経営状況にも大きな影響を与え、場合によっては致命傷とすらなりうる時代。企業のサスティナビリティを確立させるためにも、エンドポイントセキュリティの「次の一手」として、「EPP」と「EDR」をセットで組み合わせて対策を講じてほしい。