ESET/マルウェア情報局

中小企業をターゲットにするサプライチェーン攻撃の危険性

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「中小企業も他人事ではないサプライチェーン攻撃の危険性とは? 」を再編集したものです。

行政機関や大手企業がセキュリティ対策を強化する中、新たな攻撃スタイルとして注目を集めているサプライチェーン攻撃。大企業自体をターゲットとするのではなく、取引先を踏み台にして攻撃する点が大きな特徴とされる。サプライチェーン攻撃の手法が広まるにつれ、以前は大企業主体だったのが中小企業もターゲットとなり、脅威にさらされるようになりつつある。知らず知らずのうちに自社が加害者にもなりうるこの攻撃方法に対し、どのような対策を講じるべきか、解説していく。

新たな脅威、サプライチェーン攻撃

サプライチェーン攻撃とは、企業活動における「サプライチェーン(供給網)」につけ込むサイバー攻撃のこと。ターゲットとなる企業を直接狙うのではなく、取引先企業を踏み台にして攻撃する。ターゲットを企業単体から、原料調達→製造→流通→消費者という一連のつながりにまで範囲を広げ、「供給の穴」を突く類の攻撃手法だ。

少しややこしいが、サプライチェーン攻撃にはソフトウェアやIT機器を開発する企業を踏み台にするものと、関連企業・取引先企業を踏み台にするものと二種類ある。

前者の場合は例えばソフトウェアを開発する企業に侵入し、開発中のソフトにマルウェアを感染させる。そしてターゲットとなる企業はそのソフトウェアを使用する際に、マルウェアに感染させられてしまう。後者は関連企業・取引先企業に侵入し、関連企業・取引先企業を経由して攻撃する。大企業との専用ネットワークへの侵入、委託された機密情報の窃取、委託された開発ソフトウェアにマルウェアを仕込む、といった方法で攻撃はおこなわれる。ここでは中小企業のおこなうべき対策として、後者について解説する。

サプライチェーン攻撃自体はそれほど目新しいものではない。しかし情報処理推進機構(IPA)発表の「情報セキュリティ10大脅威 2019」で4位に初ランクインするなど、近年急速にその存在感が高まりつつある。

当然ながらサイバー攻撃の目的は、企業に侵入して機密情報を盗むなど、なんらかの利益を得ることだ。そのため、これまでは政府機関や大企業がターゲットとなっていた。しかし最近では行政機関や大企業ではセキュリティ対策の強化に投資を重ねており、正面突破が難しい。周辺のセキュリティ対策が脆弱な関連企業をターゲットにする方が、成功率が高くなる。取引先のアカウントを不正利用してターゲット企業のネットワークへアクセスする。あるいは取引先の保管しているターゲット企業の機密情報を盗み出す。このように正面突破するのではなく、迂回路を見つけ出し、脆弱な部分から侵入を試み成功確率を高めるのだ。

サプライチェーン攻撃の増加により、中小企業はセキュリティ対策を講じる必要性に迫られている。現在、コンプライアンス強化のため、行政機関、大手企業では発注条件としてセキュリティ対策を掲げるところも増加している。PマークやISMSなど、セキュリティマネジメント認証制度取得を必須としている場合も多い。もし必要十分なセキュリティ対策をしていないと、受注資格を失ってしまう。

また、自社が踏み台にされた場合、被害を受けるのは自社ではなく取引先だ。取引先が莫大な被害を受けた場合は、加害者として損害賠償を求められることになる。全国の中堅・大手企業を対象とした大阪商工会議所の調査では、4社に1社が取引先のサイバー攻撃の影響を受けていることがわかっている。そして、取引先がサイバー攻撃を受け、自社に被害が及んだ企業の47%が損害賠償請求、29%が取引停止という厳しい措置を取る意向を示しているとのことである。

中小企業のセキュリティが脆弱なのはなぜか

サプライチェーン攻撃の成功率が高いのは、大企業を頂点としたサプライチェーンにおいて、関連企業は比較的中小・零細企業の場合も多く、セキュリティ対策が脆弱な場合が少なくないからだ。

規模の小さな企業においてセキュリティ対策が不足している要因としては4つある。

・対策に必要なリソースの不足

大手企業の発注先が社員10人に満たない企業であることも多い。こうした小規模な企業では、セキュリティに十分なコストや時間をかけることができず、必要なスキルを持つ専任担当者を用意するのが困難な場合がある。

・経営層の意識の甘さ

経済産業省とIPAが設定した「サイバーセキュリティ経営ガイドライン」では、セキュリティ対策に関して経営層がリーダーシップをとるべきという原則を示している。しかし、実際に経営層が関与しているのは、重要インフラ企業ですら6~7割にとどまるのが現状だ。

また、経営層とセキュリティ担当者の橋渡し役となるCISOの設置もまだ進んでいない。IPA発行の「企業のCISOやCSIRTに関する実態調査2017」によると、専任のCISOを設置している企業は約27.9%(兼任も含めると62.8%)で、アメリカの約80%(兼任も含めると95.2%)と比較すると低い数字となっている。

・責任範囲が不明確

IT業務を委託する場合に、委託元と委託先で責任範囲が不明確になる場合がある。IPAの「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」によると、新たな脅威(脆弱性等)が顕在化した場合の情報共有・対応について、契約関連文書で責任範囲の記載があるのは全体の20.1%にすぎない。責任範囲がうやむやなまま進んでしまうと、インシデントが発生した際に委託元が迅速に対応することが難しく、復旧が遅延し被害が拡大してしまう。

・情報セキュリティ管理ルールの不徹底

直接委託する企業だけでなく、その先の再委託先、再々委託先といった末端まで情報セキュリティのマネジメント範囲に入ってくる。中小企業において委託先へ情報セキュリティ管理を定めたルールを徹底するよう定期的に確認しているのは6割程度となっており、大企業の約8割という数字と比較すると低い傾向にある。この背景には、「委託先との力関係により協力が得られなかった」、「ルール徹底にかかるコストを誰が負担するかで落としどころを見つけられなかった」、「再々委託先まで管理が及ばなかった」など、さまざまな原因があるものと考えられる。

※以下ページよりダウンロードできる資料の内容を参照しています。

ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査(IPA)

https://www.ipa.go.jp/security/fy30/reports/scrm/index.html

サプライチェーン攻撃の事例

それではサプライチェーン攻撃が具体的にどのような手口でおこなわれているのか、実際に発生した事例を3つ紹介していこう。

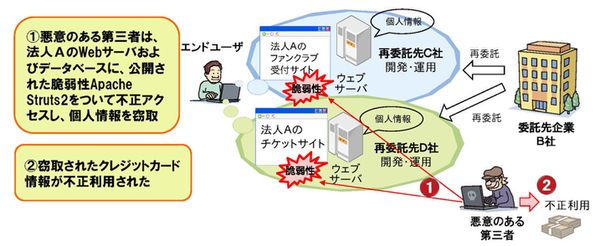

男子プロスポーツ法人 委託先へのサイバー攻撃

これは日本国内で発生した事例だ。ある男子プロスポーツ法人がファンサイトとチケットサイトの開発・運営を別会社に委託。その委託先会社がそれぞれのサイトを別の会社へ再委託していた。この2つのサイトはサイバー攻撃に遭遇。Apache Struts2の脆弱性をついたウェブサーバーとデータベースへの不正アクセスで、個人情報を窃取されただけでなく、クレジットカードの不正利用も確認された。

独立行政法人情報処理推進機構の「サイバー攻撃はサプライチェーンを狙う~サプライチェーンの情報セキュリティ対策~」内P.7の資料を引用。

Twitterでクレジットカードを不正利用されたという書き込みが続出し、インシデントが発覚。委託先会社が調査を開始し、クレジットカード会社からも不正利用の疑いがあるという報告があった。そこで外部の専門調査機関に詳細な調査を委託したところ、再委託先のデータベースと通信ログにクレジットカード情報が不適切に保存されていることが判明するに至った。クレジットカード情報の取り扱いについては、発注仕様と運用ガイドラインに明記してあったが、徹底されていなかったことが原因だった。このインシデントにより、流出した可能性のある個人情報は合計147,093件、クレジットカード情報は合計32,187件、不正利用された件数は197件、金額にして630万円に上った。

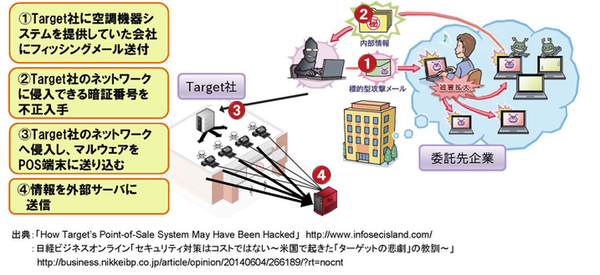

アメリカ小売大手 関連企業への標的サイバー攻撃

次はアメリカに広く店舗を展開する企業が攻撃された事例だ。何者かが空調機器を提供する企業の関連システム会社にフィッシングメールを送付し、標的となる企業のネットワークにログオンできるアカウント情報を入手した。そしてネットワークに侵入し、店舗のPOSにマルウェアを感染させ、クレジットカード情報を盗み出した。

独立行政法人情報処理推進機構の「サイバー攻撃はサプライチェーンを狙う~サプライチェーンの情報セキュリティ対策~」内P.8の資料を引用。

企業ではネットワークに何者かが侵入していることを検知していたが、対応が遅れて顧客情報の流出が続いた。また、何年も前からセキュリティ上の脆弱性について認識していたが、経費削減の方針から放置された状態になっていた。

2013年のクリスマス商戦に発生したこのインシデントにより4,000万件のクレジットカード情報と約7,000万件の個人情報が漏えいした。2013年四半期の利益は47%減となり、2014年には対策に6100万ドル(約60億円)を費やすこととなった。

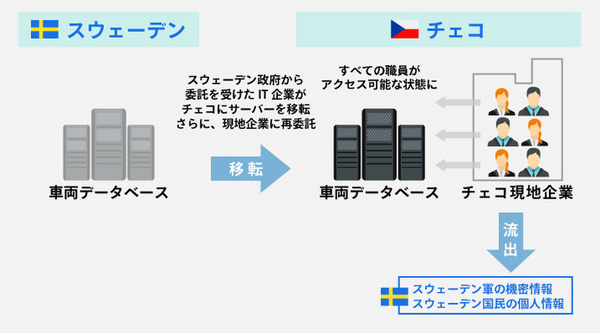

スウェーデン交通局の情報漏えい

最後は、スウェーデンで軍の機密事項やほぼ全国民に匹敵する数の個人情報が流出した、大規模な情報漏えいの事例だ。スウェーデン政府はIT企業に運転免許証、警察・軍関係の機密を含むデータベースの管理を委託したが、IT企業がコスト削減のため、チェコにサーバーを移転し現地企業に再委託した。その際の設定に不備があり、すべての現地技術者がアクセスできるようになっていた。スウェーデン政府のセキュリティクリアランスのチェック※1が省略されていたことが流出につながった可能性もある。

このインシデントが発生したのは2015年だが、スウェーデン政府当局は2016年までこの状況に気づかなかった。

※1 セキュリティ情報を取り扱う者、企業などが適格であるかどうかを確認する行為のこと

サプライチェーン攻撃への対策とは?

自社を踏み台にして取引先に危害が及ばないように予防するには、再委託先、再々委託先を含めてサプライチェーン全体のサイバーセキュリティ対策について把握し、自社の責任と委託先の責任を切り分けておく必要がある。ここでは、中小企業が講じるべきサプライチェーン攻撃に効果のある対策として「予防」、「事故対策」、「補償」の3つの観点から紹介しよう。

【予防】 SECURITY ACTION制度や認証制度の活用

企業が持続的に価値を高めていくために、コンプライアンスの強化が求められる機運がある。コンプライアンス強化の一環となる情報セキュリティ対策に関する企業の姿勢を内外に示すために有効なのが、第三者機関による認証制度の利用だ。代表的なものには次の3つがある。大手企業では発注条件としてこのような認証の取得を定義していることも多い。

・Pマーク(プライバシーマーク):事業者の個人情報の取り扱いが適切であるかを評価する

・ISMS(情報セキュリティマネジメントシステム):技術的対策だけでなく人的セキュリティ対策を含む組織全体のマネジメントが確立されているかを評価する

・CSMS(産業用オートメーション及び制御システムを対象としたマネジメントシステム):業用オートメーション及び制御システムの構築から運用・保守にわたりサイバー攻撃から守るためのセキュリティ対策を講じているかを評価する

また、経済産業省ではこうした認証に向けての第一歩として「SECURITY ACTION」の実施を推進している。SECURITY ACTIONは認証制度ではなく、中小企業自らがセキュリティ対策に取り組むことを宣言するもの。「中小企業の情報セキュリティ対策ガイドライン」をベースとして二段階の取り組み目標を設定している。一段階目が情報セキュリティ5か条に取り組むことを宣言する。二段階目は簡易診断を受けたのちに「情報セキュリティポリシー(基本方針)」を策定して外部に公開することだ。

経済産業省の「IT導入補助金」は「SECURITY ACTION」の宣言を必須条件としていることから、中小企業においても自発的にセキュリティ対策に取り組む企業が増えてきている。再委託先やビジネスパートナーについてもSECURITY ACTIONを宣言しているかを確認しておこう。

【予防】 ネットワークの分離

取引先のネットワークに接続して業務をおこなっている場合は、取引先のネットワーク環境を社内環境から分離する対策が有効だ。IPAの2018年第4四半期の「コンピュータウイルス・不正アクセスの届出状況」によると、ウイルスや不正プログラムの感染経路は約89.1%がメールとなっている。つまり、インターネットに接続する社内ネットワークと取引先に接続するネットワークを分離すれば、ウイルスに感染したとしても多くのケースにおいて取引先に危害が及ばずに済む。分離の方式にはネットワークでそれぞれ端末を用意する「物理的分離」とインターネットに接続しないLANを仮想的に構築する「論理的分離」がある。

サプライチェーン攻撃に限らず、ソフトウェア更新、マルウェア対策ソフトの導入、不審なメールを開かないなどの運用ルールを日ごろから徹底させるようIT管理のプロセスに組み込むことは、防御の基本となる。また、ゲートウェイやエンドポイントで侵入を検出する「入口対策」のほか、プロキシサーバーを置いてプロキシサーバー経由でなければ外部との通信を許可しない「出口対策」も有効だ。

【事後対策】 インシデント発生時の対処方法を整理

インシデント発生に対し迅速に対応できれば、被害の範囲を狭くすることができる。特にインシデントを検知してからの初動処理が大切だ。定められた経路で報告する、感染したパソコンをネットワークから切り離す、取引先に被害が及ぶ場合は連携して解決にあたる、など情報伝達の経路や対処の手順などを整理しておく必要がある。

紹介した事例のように、経営層への報告が遅れることや、情報が正確に伝わらないなど、初動処理のミスで被害が広がることが多い。過去のセキュリティ事故の事例を参考にして、情報伝達の経路や対処の手順を情報セキュリティポリシーに組み込んでおくとセキュリティ対策の強化になる。

【補償】リスクマネーの確保

不測の事故災害に備えて、あらかじめ想定される費用の検討をおこない、必要な予算を計上しておくことも大切なことだ。リスクへの対処として、サイバー保険の活用も検討に値する。従来の商品は大企業向けで保険料が高く、中小企業では費用面のハードルが高かったが、最近では中小企業向けのサイバー保険も登場している。

セキュリティ対策を経営課題として投資を

先述のIPAの報告書を見るまでもなく、サプライチェーン攻撃の脅威は年々着実に高まってきている。世界的にもサイバー攻撃が激化する中で、日本の多くの企業がその対象となることはもはや免れないと思われる。

大企業ではそうした状況の変化を見越し、サプライチェーン攻撃のリスクを排除するために、取引先へのセキュリティ強化を求めてきている。政府主導によるサイバーセキュリティ対策の推進状況などからも今後、より一層この流れは強くなっていくことだろう。そうなると、サイバーセキュリティ対策を講じていない企業はビジネスチャンスをみすみす逃してしまうことになりかねない。確かに、セキュリティ対策は、対策を厳重にすればするほどコストが積みあがる。しかし、100%と言わずとも、可能な範囲で要件を満たす、事後対策・補償まで含めた対策を講じてほしい。自社の経営状況を踏まえつつ、セキュリティ対策へ投資していくことが経営者には求められているのではないだろうか。