ESET/マルウェア情報局

新たな脆弱性BlueKeepが発見される 5月のセキュリティー情報まとめ

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された2019年5月 マルウェアレポートを再編集したものです

1.5月の概況について

2.WannaCryptorの大規模感染から2年、新たな脆弱性BlueKeepが発見される

1.5月の概況について

2019年5月(5月1日~5月31日)にESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

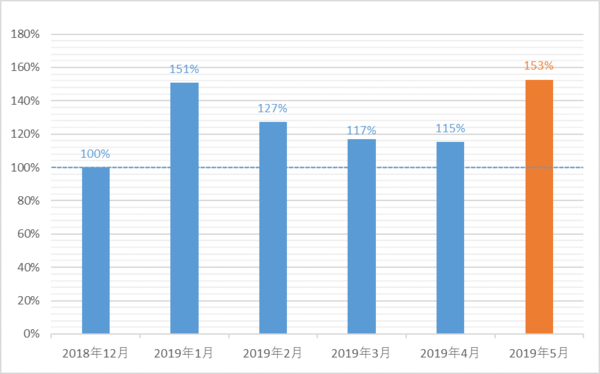

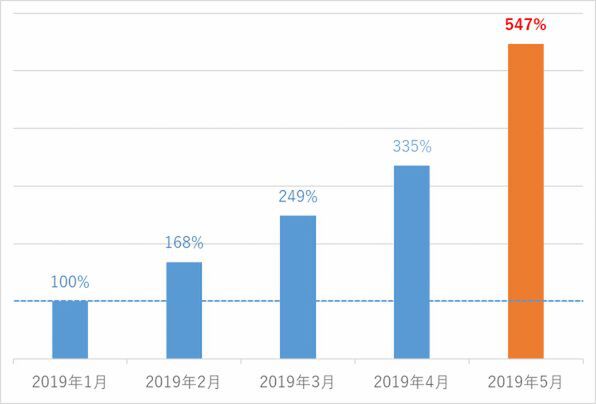

国内マルウェア検出数*1の推移(2018年12月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2019年5月の国内マルウェア検出数は、2018年12月と比較し約1.5倍になり、2019年では一番多い月になりました。

検出されたマルウェアの内訳は以下の通りです。

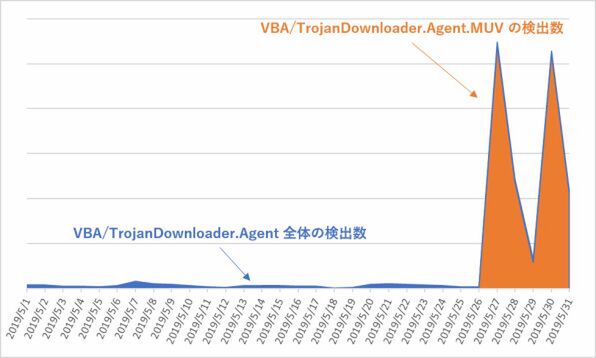

5月に国内で最も多く検出されたマルウェアは、4月と同様にVBA/TrojanDownloader.Agentでした。本マルウェアは、VBA(Visual Basic for Applications)で記述されたダウンローダーで、実行されるとバンキングマルウェアなどをダウンロードします。主にメールの添付ファイルとして拡散されています。

VBA/TrojanDownloader.Agentの検出数は、5月27日、30日にばらまかれたメールに添付されたVBA/TrojanDownloader.Agent.MUVの検出が大部分を占めています。

日本国内におけるVBA/TrojanDownloader.Agent全体の検出数とVBA/TrojanDownloader.Agent.MUVの検出数

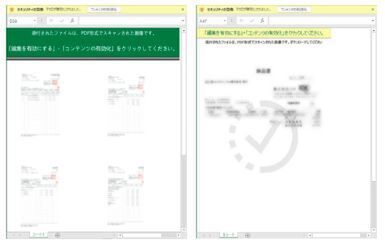

下記はVBA/TrojanDownloader.Agent.MUVで使用されたエクセルファイルの一例です。下記のようにエクセル内の画像はぼかしが掛ったような表示になっています。はっきりとした画像をみるために、「コンテンツの有効化」を押させることを狙っているのかもしれません。

5月に確認されたVBA/TrojanDownloader.Agent.MUVの一例

2019年4月のマルウェアレポートでもご紹介したように、日本国内におけるVBA/TrojanDownloader.Agentの検出数は年初に比べ大幅に増加しています。

日本国内におけるVBA/TrojanDownloader.Agentの検出数(2019年1月の全検出数を100%として比較)

2.WannaCryptorの大規模感染から2年、新たな脆弱性BlueKeepが発見される

■EternalBlueを悪用した攻撃を継続して観測

今年5月で、ランサムウェアWannaCryptor(別名:WannaCry)の大規模感染から2年を迎えます。WannaCryptorは、2017年5月に確認されて以来、世界規模で感染を拡大し、日本を含む約150ヶ国で、23万台以上のコンピューターに被害を与えたと言われています。

WannaCryptor(別名:WannaCry)の脅迫画面

ランサムウェアWannaCryptorでは、EternalBlueと呼ばれるプログラムが悪用されました。このプログラムは、ファイル共有やプリンタ共有で使用される通信プロトコル Server Message Block 1.0 (SMB v1.0)の内部処理に起因する脆弱性を利用したプログラムで、悪用するとリモートから任意のコードを実行することができます。

そのため、WannaCryptorでは、他のコンピューターに感染を広げる目的でEternalBlueが悪用されました。

WannaCryptorの脅威は収束していますが、WannaCryptorで使われたEternalBlueを悪用した攻撃は、現在でも継続して観測されています。

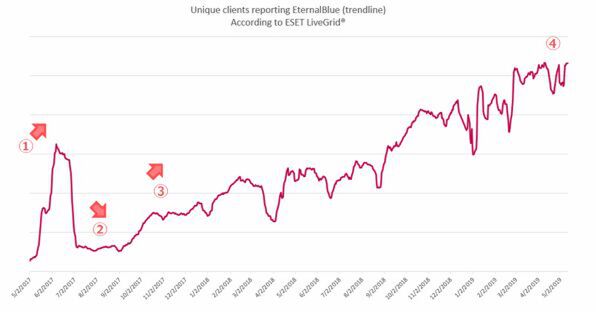

以下のグラフは、EternalBlueを悪用した攻撃を検出したクライアントの数です。

2017年5月から6月、WannaCryptorの大規模感染により、多くのコンピューターで、EternalBlueを悪用した攻撃を検出しました(グラフ①の箇所)。 その後、WannaCryptorの脅威が収束すると共に、EternalBlueを悪用した攻撃も減少します(グラフ②の箇所)。しかし、2017年9月頃から増加に転じ(グラフ③の箇所)、現在では、WannaCryptorの大規模感染時(グラフ①の箇所)を上回る数のクライアントで、攻撃を観測しています(グラフ④の箇所)。

上記のようにEternalBlueを悪用した攻撃が増加している要因は、複数考えられます。

たとえば、要因の1つとして、古いバージョンのファイル共有プロトコルであるSMB 1.0を使用しているコンピューターが、いまだにインターネット上に多く公開されており、これらのコンピューターにEternalBlueの更新プログラム(MS17-010)が適用されていないことが考えられます。

以下の図は、インターネットに接続されている機器情報を検索するサービス「Shodan」で検索したSMB 1.0のポートをインターネット上に公開しているコンピューターの数です。

ご覧の通り、SMB 1.0のポートをインターネット上に公開しているコンピューターは、約100万台以上存在します。これらのコンピューターは、ほとんどがアメリカに存在しています。しかし、日本でも約7万台以上のコンピューターが存在しており、「EternalBlue」の更新プログラム(MS17-010)が適用されていないコンピューターも多く含まれていると推測します。

また、他の要因としては、WannaCryptorの大規模感染以降、他のマルウェアでもEternalBlueが悪用されるようになったことやペネトレーションテストの目的でEternalBlueが使用されていることが考えられます。

たとえば、EternalBlueは、WannaCryptorの大規模感染以降、2017年7月に流行したDiskCoder.C(別名:Petya)や2018年4月に流行したSatanといったランサムウェアをはじめ、仮想通貨を採掘するマイニングマルウェアや一部の標的型攻撃(Sednitなど)でも悪用されており、これらのマルウェアの感染拡大を助ける役割を果たしています。

また、現在ではMetasploitなどのペネトレーションツールを使って、EternalBlueを悪用した攻撃を簡単にテストすることができます。そのため、ペネトレーションテストなどセキュリティ目的での検出も一部含まれていると考えられます。

以上のように、WannaCryptor自身の脅威は収まりましたが、EternalBlueを悪用した攻撃は、現在でも依然として多く観測されています。

■新たに発見された脆弱性BlueKeep

EternalBlueを悪用した攻撃が継続して観測される中、今年5月マイクロソフトは、Windows XPなどサポートを終了した製品を含むオペレーティングシステム(OS)に対して、異例の更新プログラムを提供しました。

この更新プログラムで修正される脆弱性(CVE-2019-0708)は、リモートデスクトップサービスに関連する脆弱性で、別名BlueKeepと呼ばれています。 このBlueKeepの脆弱性を悪用すると、攻撃対象のシステムに対して特別に細工した要求を送信することで、リモートから任意のプログラムを実行できる可能性があります。そのため、EternalBlueと同様に、マルウェアを他のコンピューターに感染させる目的で悪用される恐れがあります。

現在のところ(2019年5月25日時点)、この脆弱性を悪用したサイバー攻撃は確認されていません。しかし、ランサムウェアWannaCryptorの時と同様に、脆弱性が明らかになってから数か月後に、この脆弱性を悪用したマルウェアが拡散され、世界的な大規模感染につながる可能性があります。 そのため、BlueKeepの脆弱性を含むオペレーティングシステムを利用している場合、更新プログラムを適用するか、リモートデスクトップサービスを無効にするなどのリスク軽減策を行うことを推奨します。

◆マイクロソフト CVE-2019-0708 セキュリティ更新プログラム ガイド

リモート デスクトップ サービスのリモートでコードが実行される脆弱性

◆マイクロソフト CVE-2019-0708 ユーザー向けガイダンス

リモート デスクトップ サービスのリモートでコードが実行される脆弱性: 2019年5月15日

■改めてセキュリティ対策の確認を

これまでご説明した通り、EternalBlueを悪用した攻撃は、未だに多数確認されています。また、今年5月にリモートデスクトップサービス(RDP)の重大な脆弱性BlueKeepが新に発見され、WannaCryptorの時と同様に、発見された脆弱性がサイバー攻撃に悪用される恐れが高まっています。 この機会に過去の教訓に学び、管理されていない端末がないか、セキュリティ対策が適切か、改めて確認してみてはいかがでしょうか。

ご紹介したように、5月はVBAを悪用したダウンローダー型マルウェアが多く検出されました。Microsoft Office形式のファイルを開く際には、十分ご注意下さい。また、BlueKeepと呼ばれる重大な脆弱性が発見されました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムの検出エンジン(ウイルス定義データベース)を最新にアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

ウイルスの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

ウイルスの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

万が一ウイルスに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。 念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

「知らない人」よりも「知っている人」の方がウイルスに感染するリスクは低いと考えられます。ウイルスという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。

※ESETは、ESET, spol. s r.o.の商標です。

この記事の編集者は以下の記事もオススメしています

-

デジタル

蔓延するビジネスメールへの詐欺に騙されるな! -

デジタル

ネットストーカーはあなたがインターネットにアップした情報を狙っている -

デジタル

セキュリティーアプリを騙った偽アプリの脅威 -

sponsored

Windowsを起動せずにマルウェアをスキャンできる無償ツール 「ESET SysRescue Live」を試してみた -

デジタル

令和版『ダイ・ハード』 犯罪者はスマートビルディングをどう乗っ取る? -

デジタル

変わりゆくセキュリティ標準。日本HPが追い求めるハードウェアレイヤーにおけるセキュリティ対策とは?【前編】 -

デジタル

日本語環境を狙ったばらまき型メールを観測 6月のセキュリティー情報まとめ -

デジタル

脆弱性「BlueKeep」を突いた最初の仮想通貨マイニング攻撃