ESET/マルウェア情報局

バンキングマルウェア「Emotet」が国内で流行の兆し

本記事はキヤノンITソリューションズが提供する「マルウェア情報局」に掲載された2018年11月 マルウェアレポートを再編集したものです

トピック

1.11月の概況

2.バンキングマルウェアEmotetを国内で確認

3.インターネット広告収入を不正に得たサイバー犯罪グループが解体

1.11月の概況

2018年11月(11月1日?11月30日)にESET製品が国内で検出したマルウェアの検出数は8月~10月の増加が落ち着き、2018年では最も検出の少ない月となりました。

国内マルウェア検出数(*1)の推移(2018年6月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

検出されたマルウェアの内訳は以下の通りです。

国内マルウェア検出数(*2)上位(2018年10月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | HTML/ScrInject | 19.0% | HTMLに埋め込まれた不正スクリプト |

| 2 | JS/Adware.Agent | 18.5% | アドウェア |

| 3 | VBA/TrojanDownloader.Agent | 9.5% | ダウンローダー |

| 4 | JS/CoinMiner | 4.7% | マイニングスクリプト |

| 5 | JS/Redirector | 4.4% | リダイレクター |

| 6 | Suspicious | 2.9% | 未知の不審ファイル |

| 7 | JS/Adware.Subprop | 2.7% | アドウェア |

| 8 | Win32/RiskWare.PEMalform | 2.4% | ブラウザハイジャッカー |

| 9 | PDF/Phishing | 2.3% | フィッシングPDF |

| 10 | Win32/GenKryptik | 2.0% | 暗号化/難読化された実行ファイル |

*2 本表にはPUAを含めていません。

11月に最も多く検出されたマルウェアは、不正なスクリプトが埋め込まれたHTMLファイルの総称であるHTML/ScrInjectでした。HTML/ScrInjectは、単体のJavaScriptファイルであるJS/RedirectorやJS/Adware.Agentなどと同様にWebページ閲覧中に自動的に実行されます。その結果、不正なWebサイトへのリダイレクト、マルウェアのダウンロード、不正広告の表示、Web閲覧情報の窃取などが行われるおそれがあります。

HTML/ScrInjectはWebサイト管理者によって置かれる場合もありますが、多くは攻撃者によってWebサイトが改ざんされ、置かれたものです。過去の事例では、正規のWebサイトが改ざんされてWebブラウザーの脆弱性を突いたドライブバイダウンロードが仕掛けられていました。その結果、脆弱性の残るWebブラウザーを利用している閲覧者にマルウェアが配布されていました(参考:ウイルスはどこから来るのか?急増するWeb改ざん事件)。

2番目に多く検出されたJS/Adware.AgentやJS/Redirector、JS/Adware.Subprop、Win32/RiskWare.PEMalformもWebブラウザー上で動作するマルウェアです(参考:2018年8月マルウェアレポート)。HTML/ScrInjectと合わせると11月に検出されたマルウェア全体の3割以上がWebをプラットフォームとしたマルウェアであり、攻撃基盤としてのWebの広がりや、そこに対する攻撃者の関心の高さが伺えます。

JPCERT/CCが公開しているインシデント報告対応レポートによると、2018年7月~9月は不正Webサイト(フィッシングサイト、マルウェアサイト)が1,400件、Webサイト改ざん被害が226件報告されています。悪意あるWebサイトやWebサイト改ざんの被害に遭わないよう、継続的に情報収集を行い、対策を講じていくことが重要です。

ESET製品は、悪意あるWebサイトやWebサイト改ざんによって設置・配布されるスクリプトやマルウェアを検出・ブロックし、悪意あるコードの侵入を防ぎます。

ESET製品により悪意あるWebサイトが検出された画面

2.バンキングマルウェアEmotetを国内で確認

バンキングマルウェアEmotetが、今年の夏頃から世界中で猛威を振るっています。11月には、日本国内においてもEmotetが検出されました。

■Emotetダウンローダー

Emotetの主要な感染経路はメールです。メールにはEmotetのダウンローダーとして機能するWordファイルやPDFファイルが添付されています。メールの差出人は実在する組織を装っており、請求書や銀行口座のアラートを送付するとの名目で受信者がファイルを開くよう誘導します。PDFに記載されたURLからダウンロードしたファイルを実行(下図①)、あるいはWordファイルのマクロを実行(下図②)すると、Emotetに感染します。

Emotet感染までの流れ

Emotetメールの文面例(welivesecurityより)

メールに添付された悪性Wordファイル(Emotetダウンローダー)

今回のEmotetメールの拡散は11月5日頃から活動が始まりました。メールの件名に英語やドイツ語が使われていることから、英語圏およびドイツ語圏のユーザーが主な標的と考えられます。日本国内においては11月29日頃に検出のピークを迎えています。

Emotetダウンローダー検出割合の国別分布(welivesecurityより)

Emotetダウンローダーの国内検出数

国内では、以下の悪性Wordファイル(Emotetダウンローダー)が多く検出されています。

<ファイル名>

● Acuerdo.doc

● Facture_Num_RPF403885.doc

● Tax Return Transcript.doc

● Verification of Non-filing Letter.doc

● Contrato.doc

<検出名>

● VBA/TrojanDownloader.Agent.LOL

● VBA/TrojanDownloader.Agent.LNV

● VBA/TrojanDownloader.Agent.LLT

● VBA/TrojanDownloader.Agent.LQE

● VBA/TrojanDownloader.Agent.LNN

■バンキングマルウェアEmotet

Emotetはバンキングマルウェアの一種です。感染するとインターネットバンキングサイト等のWebサービスにおける認証情報(ID、パスワードなど)を窃取され、不正送金やクレジットカードの不正利用の被害に遭う可能性があります。 Emotetは追加のモジュール(機能)をダウンロードすることで、様々な活動を行います。特筆すべき点として、ワームのように自身を複製しネットワーク内に感染を広げる機能を持つことが挙げられます。その感染力の高さから、Emotetが組織のネットワークに感染した場合、復旧するために最大で100万ドル(日本円でおよそ113億円:2018/12/13現在)を要するとも言われています。

感染拡大モジュールの動作は以下のとおりです。

1.ローカルネットワークに接続されているコンピューター名を列挙

2.サーバー上のすべてのユーザーアカウントを列挙(下図①)

3.列挙したユーザーアカウントに対し、モジュールに含まれるパスワードリストを用いて接続を試行(下図②)

4.Administratorアカウントに対して、同様にパスワードリストを用いて接続を試行(下図③)

5.接続したコンピューターに自身をコピー

感染拡大モジュールの処理

モジュールに格納されたパスワードリストの一部

他にもEmotetには以下の機能があります。

● 電子メールクライアントに保存されているアカウント情報の窃取

● Outlookの連絡先(名前とメールアドレス)の窃取

● Outlookで送受信した電子メールの件名と本文の窃取(2018年10月頃に追加)

● 別のマルウェア(TrickBot, IcedIdなど)のダウンロード

ESET製品ではEmotetを以下の検出名で検出し、攻撃を防ぎます。

● Win32/Emotet.*

● Win32/Kryptik.*

● Win32/Agent.*

前述のように現在のところEmotetの主要なターゲットは英語圏やドイツ語圏の国々とみられていますが、今後日本のユーザーを標的として、日本語で書かれたメールの本文や添付ファイルによる攻撃が発生することも考えられます。

Emotetなどのバンキングマルウェアへの感染を防ぐために、メールで受信したファイルやWebからダウンロードしたファイルは安易に開かないことを推奨します。また、ネットワーク内の感染拡大を抑えるためにOSやアプリケーションには最新の修正パッチを適用し、簡易なパスワードの使用は控えることを推奨します。

3.インターネット広告収入を不正に得たサイバー犯罪グループが解体

11月27日にインターネット広告ビジネスの仕組みを悪用し、不正に広告収入を得た罪で、2つのサイバー犯罪グループが解体され、8名が逮捕されました(米国法務省:https://www.justice.gov/usao-edny/pr/two-international-cybercriminal-rings-dismantled-and-eight-defendants-indicted-causing)。この逮捕には様々な企業が協力しており、ESET社は容疑者らが使用したマルウェアを解析し、技術提供を行いました。

Webサイトにおける正規のインターネット広告ビジネスでは、Webサイト運営者が自身のWebサイトに広告を掲載することで、インターネット広告代理店から報酬が支払われます。報酬額は、広告の表示回数、広告のクリック数、広告先での収益発生などに応じて変動します。

正規のインターネット広告ビジネス

そのため、サイバー犯罪者はより多くの収益を得るために、広告の表示回数を水増しさせようとします。広告の表示回数を水増しする一般的な方法としては、同一のIPアドレスから同一のWebサイトに何度もアクセスする方法があります。しかし、この方法ではネット広告代理店から不正が疑われます。そこで、攻撃者は異なるIPアドレスからアクセスさせるために、不特定多数の端末にマルウェアを感染させ、Webサイトにアクセスするように感染端末を制御していました。この手法は、3ve(読み方:イブ)と呼ばれており、被害額は数百万ドル(数億円)、不正広告は1日に最大で30億回以上も表示されていました。

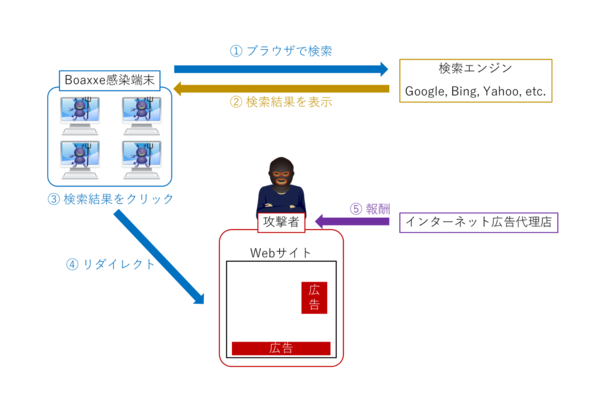

3veで使用されるマルウェアは2種類あり、どちらもアドウェアです。1つ目のアドウェアは、Boaxxeです。Boaxxeは、ブラウザーのプラグインとして動作するものが主流です。Boaxxeに感染した端末は、下図のように不正広告収入を得るために利用されます。

Boaxxeを用いた不正広告収入を得る手法

Boaxxe感染端末のユーザーが、ブラウザー上で検索エンジンを用いた任意の検索をすると(図①)、通常通りの検索結果が表示されます(図②)。この時、その結果の1つをクリックしても、ユーザーが希望するサイトにはアクセスできません。バックグラウンド上では、偽の検索結果が用意されており、ユーザーがどの検索結果をクリックしても(図③)、攻撃者のWebサイトにリダイレクトされてしまいます(図④)。

2つ目のアドウェアは、Kovterです。Kovterは隠密性に長けており、感染端末のユーザーは、攻撃者が用意したWebサイトにアクセスする様子を見ることはできません。Kovterに感染した端末は、下図のように不正広告収入を得るために利用されます。

Kovterを用いた不正広告収入を得る手法

攻撃者は、複数のC&Cサーバーを介して、Kovterの感染端末に対して攻撃者が用意したWebサイトにアクセスするように命令を出します(図①-③)。

Kovterの隠密性として、感染端末がWebサイトにアクセスする際には、Chromium Embedded Frameworkを用いた目視できないブラウザーが使用されることが挙げられます。その他にも、Network Monitor(マイクロソフト製のプロトコルアナライザー)を検知すると、攻撃者のWebサイトにはアクセスしないことや、ユーザーがタスクマネージャーを起動するとKovterのプロセスを終了させるなど、ユーザーに気づかれないような工夫が施されています。そのため、ユーザーがKovterに感染していることに気づく確率が低くなり、攻撃者は長期間感染端末を制御することができます。

ESET製品では、3veに使用されたアドウェアをそれぞれWin32/Boaxxe.BE、Win32/Kovter という検出名で検出し、駆除します。また、2つのマルウェアは、無料で公開されている「ESET Online Scanner」を用いることでも、感染の有無を確認することができます。

不正広告収入は、利益率が高いことからサイバー犯罪者に注目されています。ここ数か月間、アドウェアが国内マルウェア検出数の上位を占めているため、注意が必要です。

ご紹介したように、今月はバンキングマルウェアEmotetが国内で確認されたほか、インターネット広告収入を不正に得たサイバー犯罪グループが解体されました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。

[引用・出典元]

インシデント報告対応レポート [2018年7月1日~2018年9月30日]| JPCERT/CC

Emotet launches major new spam campaign|ESET[英語]

Emotet Awakens With New Campaign of Mass Email Exfiltration|Kryptos Logic[英語]

3ve ? Major Online Ad Fraud Operation|US-CERT[英語]

The Hunt for 3ve|Google & White Ops[英語]

Boaxxe adware:‘A good ad sells the product without drawing attention to itself’? Pt 1|ESET

Boaxxe adware:‘A good advert sells the product without drawing attention to itself’ Part 2|ESET

Boaxxe adware: ‘A good ad sells the product without drawing attention to itself’ - Pt 1|ESET[英語]

Boaxxe adware: ‘A good advert sells the product without drawing attention to itself’ Part 2|ESET[英語]

この記事の編集者は以下の記事もオススメしています

-

デジタル

マルウェア感染を目的としたばらまき型メールの被害が相次ぐ -

デジタル

あなたのプライベートが盗まれる 悪質な詐欺メールの蛮行 -

デジタル

バンキングマルウェア感染を狙うIQYファイルを用いたばらまき型攻撃 -

デジタル

なぜサイバー攻撃が起こるのか? 目的と背景を解説 -

デジタル

サイバー攻撃の歴史を振り返る 危険はまだ続く -

デジタル

大規模な情報漏えいを防ぐために必要な5つの防御策 -

デジタル

12種類の新たなOpenSSHバックドアが発見 -

デジタル

2018年に活動したサイバー攻撃の実態。2018年の年間マルウェアレポート公開 -

デジタル

キャッシュレス社会に向け、セキュリティ面で気をつけることは -

デジタル

いまだに危険な「トロイの木馬」とはなにか -

デジタル

マルウェア「Emotet」はいかにしてケベック州司法省を攻撃したのか