マカフィーのAdvanced Threat Research(ATR)チームとMcAfee Labsの Malware Operations Groupは、McAfee Global Threat Intelligenceに基づく調査によって、原子力、防衛、電気、石油ガス、金融機関を狙った新たな世界規模のサイバー攻撃を確認しました。

Operation Sharpshooterとは

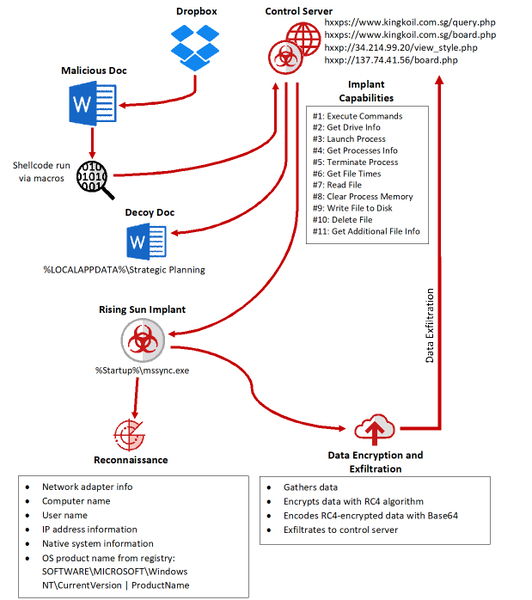

Operation Sharpshooterと呼ばれるこのサイバー攻撃は、不正なコードを仕込んだファイルを利用して、第2ステージのインプラントであるRising Sunをダウンロードさせて実行し、セキュリティー上の弱点を収集します。分析によると、Rising Sunには、北朝鮮の関与が指摘されるサイバー犯罪集団「Lazarus Group」の2015年のトロイの木馬型マルウェアDuuzerのソースコードが使用されていました。

Operation SharpshooterがLazarus Groupの技術をあまりにもあからさまに利用しているため、かえって彼らが攻撃の実行者だと断定できず、むしろ「なりすまし」などの可能性も考えられます。私たちは、この攻撃がどのように実行され、世界にどのような影響を与え、いかに検出するかに焦点を当てて調査を行い、実行者の特定については幅広いセキュリティーコミュニティに委ねたいと思います。

Operation Sharpshooterの完全な分析レポート(英語)はこちら

全く新たな手法ではない

このサイバー攻撃は、正規の人材募集を装いながら、潜在的なセキュリティの脆弱性をモニターする目的で情報を収集します。分析により、他の人材募集活動を装った攻撃においても同様の技術が使われていることが明らかになりました。

世界的な影響について

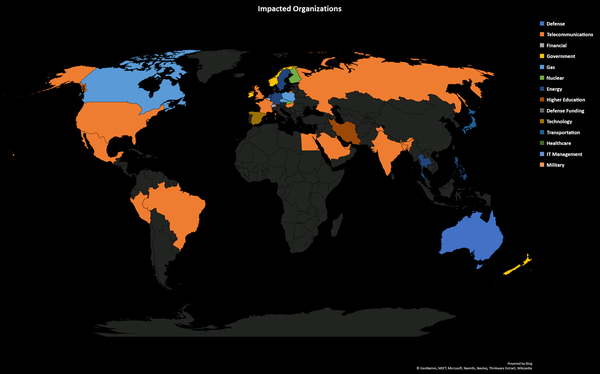

Rising Sunは、私たちの分析によると2018年10月~11月にかけて、米国を中心に世界の87の組織で確認されました。類似の他のサイバー攻撃を基にしており、英語圏、または英語圏に地域事務所のある組織を攻撃対象としています。人材募集を装ったメールを多くのターゲットに配信し不正なコードを仕込んだWord文書を配布しています。ターゲットの大部分は防衛組織や政府関連の組織であることをマカフィーATRチームが確認しています。

結論

この新しい高度なマルウェアの発見により、狙いを定めた攻撃がいかに機密情報を収集するのかを一例として知ることが出来ます。マルウェアはいくつかの段階を踏んで移動します。最初の攻撃範囲は、次のステージをダウンロードするための武器化された不正なマクロが仕込まれたMicrosoft Word文書で、これを使用してRising Sunをダウンロードさせ、その環境で得られる情報を収集します。被害者のデータは制御サーバーに送信され、そこでモニターされ、次のステップが決定されます。

このインプラントはこれまで検出されていませんでした。私たちのテレメトリーに基づいて、世界中のさまざまな業界の多くの被害者が以下のような指標を報告していることがわかりました。

この攻撃は第1段階の偵察に過ぎないのか、それとも、さらなる攻撃があるのかはわかりません。私たちはこのサイバー攻撃の監視を継続し、私たちや他のセキュリティ業界関係者が新たな情報を入手した場合は改めて報告していきます。マカフィーATRチームは、Operation Sharpshooterの実行者に関する洞察やその特定に関して同業者に対し情報共有を呼びかけています。

Indicators of compromise

MITRE ATT&CK™ techniques

・Account discovery

・File and directory discovery

・Process discovery

・System network configuration discovery

・System information discovery

・System network connections discovery

・System time discovery

・Automated exfiltration

・Data encrypted

・Exfiltration over command and control channel

・Commonly used port

・Process injection

Hashes

・8106a30bd35526bded384627d8eebce15da35d17

・66776c50bcc79bbcecdbe99960e6ee39c8a31181

・668b0df94c6d12ae86711ce24ce79dbe0ee2d463

・9b0f22e129c73ce4c21be4122182f6dcbc351c95

・31e79093d452426247a56ca0eff860b0ecc86009

Control servers

・34.214.99.20/view_style.php

・137.74.41.56/board.php

・kingkoil.com.sg/board.php

Document URLs

・hxxp://208.117.44.112/document/Strategic Planning Manager.doc

・hxxp://208.117.44.112/document/Business Intelligence Administrator.doc

・hxxp://www.dropbox.com/s/2shp23ogs113hnd/Customer Service Representative.doc?dl=1

McAfee detection

・RDN/Generic Downloader.x

・Rising-Sun

・Rising-Sun-DOC

※本ページの内容は 2018年12月12日更新のMcAfee Blogの抄訳です。

原文: ‘Operation Sharpshooter’ Targets Global Defense, Critical Infrastructure

著者: Ryan Sherstobitoff and Asheer Malhotra