マカフィーは6月27日、2017年第1四半期(1月~3月期)のセキュリティー動向に関して説明した。同日発表したニュースリリースの内容に基づくもの。

減少傾向だった脅威は増加する可能性、ランサムウェアの猛威続く

2017年1~3月期の脅威動向を説明した、マカフィー株式会社 セールスエンジニアリング本部の櫻井秀光本部長によると、同四半期においては1分あたり244件、1秒当たり約4件のサイバー上の脅威が検知された。約3200万件の新しいマルウェアが検知され、前四半期と比べて約35.2%増加した。数としては昨年同期比で約12.7%減少している。

ただしマルウェアに関しては、ここ2~3年、「伸びて、下がって、また上がる」という傾向が続いているそうだ。現在は上昇カーブに入っているため、次の四半期、さらにその次の四半期は増加傾向が続くのではないかという見解を示している。これについては同社のラボによる調査をベースとしたもので、他社の数値と必ずしも一致するものではないとも話していた。

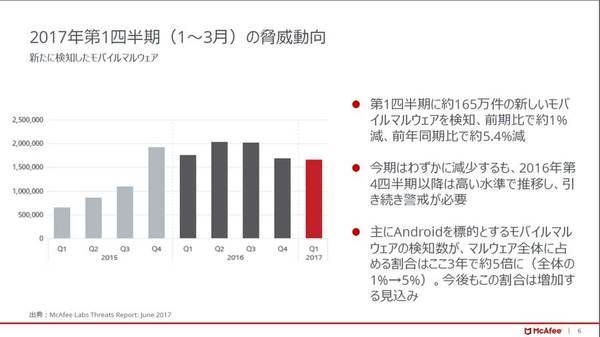

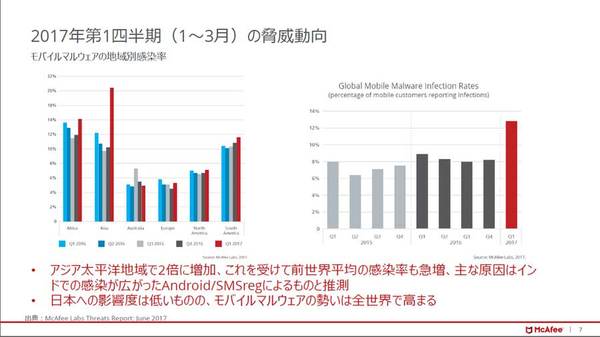

引き続きモバイル関係のマルウェアは増加傾向だ。マカフィーが検出した合計3200万件の脅威のうち165万件がモバイル向けのマルウェアとなる。前の四半期に比べると、わずかに減少したが、Androidを狙うマルウェアの比率は3年前の1%に比べて5%にまで増えており、注意が必要とした。特にアジア太平洋地域で感染率が伸びているが、その要因としては「SMSreg」がインドで大感染した影響とした。

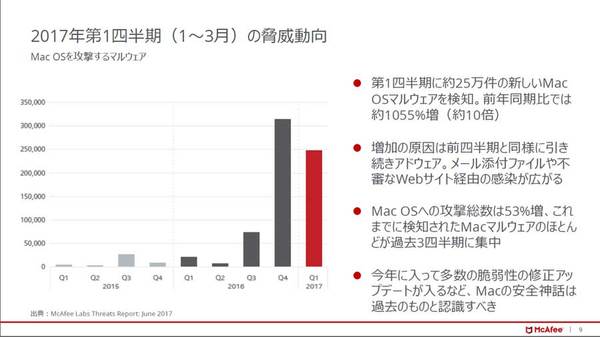

ウィンドウズに対して安全と言われる、Mac OS(macOS)。PC用を含めたマルウェア全体の中では1%程度と低い水準だ。しかしこちらの脅威も増加傾向である。昨年の第4四半期の増加率には及ばないものの約25万件が検知され、高い伸びを示した。種類としてはAdWareが多く、前年同期比では約53%増となる。

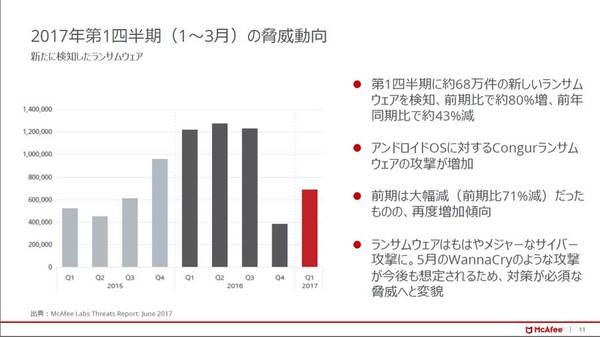

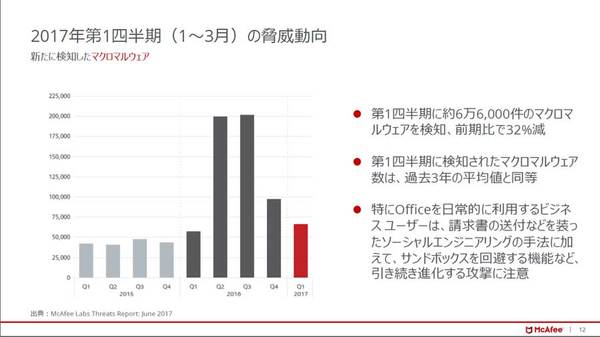

一方世界中で猛威を振るっている「ランサムウェア」に関しては、前四半期比で80%増となった。過去1年間の合計サンプル数は960万個に及ぶ。Androidをターゲットにした「Congur」ランサムウェアの攻撃が増加したという。「WannaCry」は、その次の第2四半期に猛威を振るったので、被害の面ではさらに増えることになる。Word/Excelに向けたマクロウィルスは昨年の半ばに比べて減少した。ボットの活動が休止したためで、マルウェア数自体が減少傾向にある。

世界を騒がせた3つの事件について

海外のサイバー犯罪の状況に関しては、同社サイバー戦略室シニアセキュリティアドバイザーCISSPのスコット・ジャーコフ氏が解説した。

昨年アメリカ国家安全保障局(NSA)のハッキング集団TAO(Tailored Access Operations)が隠し持っていた50TBのツールが盗まれオンラインに流出した。その際も警鐘を鳴らしていた同氏だが、その影響が顕著に出たのが2ヵ月前に猛威を振るったWannaCryだ。WannaCryは流出したTAOのツールを使用していたとされ、「不幸にも予測が当たってしまった。ここまで早いとは予想していなかった」と話す。

一方でWannaCryにはいくつか特殊な事情がある。そのひとつが、ランサムウェアの目的は大半が金銭を稼ぐことだが、「今回も本当にそうだったのか?」という点だ。「NSAが使っていたツールを攻撃者が活用した危険例だったが、一方で脅威という点で、それほど効果的なランサムウェアだったかというと、疑問符が付く」とした。

例えばWannaCryは、開発段階で素人的な間違いをいくつも犯している。攻撃を簡単に阻止できる、ハードコーテッドのドメインが使われていたこと、ビットコインの支払先が分かりやすく露見しやすかったこと、特に集金(支払い)を担う部分が粗雑で、誰がランサムウェアに対して身代金を支払ったかが分からなかったことなどだ。これだけの被害を出しながら、試算で集められたのは14万ドル程度だという。比較対象として、2015年に発見されたアングラ―というランサムウェアは年間100万ドル程度の被害があった。

一方で被害があったのは、米国で政治的な問題があったり、イギリスやフランスで選挙があったタイミングだった。アメリカの国家安全保障局、イギリスの政府通信本部などは、北朝鮮のグループによる犯行という見方を示している。報道や別の攻撃を隠ぺいするために仕込まれた高度な「偽旗作戦」の可能性もある。

次に、フランス大統領を狙ったハッキング攻撃についても解説した。サイバースペースは政治的な要因が影響を与える分野になりつつある。フランス大統領選で、マクロン陣営は米国の選挙から学び、18人からなるITチームを作り、早期から攻撃に備えた。結果、ロシアからの攻撃をキャッチでき、深刻な被害が出ないよう活動を阻止できた。攻撃を仕掛けてデータを盗もうとする速度を遅くするため、偽のEメールサーバーを立てたり、アカウントを用意するなどハニーポッドを作った。結果的に、9GBのダミーデータが漏えいしたが、スキャンダルになりうる情報の漏えいはなかった。

ちなみにここで流出したデータをフォレンジック解析(証拠調査)したところ、ロシア連邦保安庁に関係するライセンスの痕跡があったという。

最後に紹介したのが、ウクライナの電力網に関する2回目のハッキングについてだ。2015年と2016年の攻撃と関わりが強く、マルウェアの特徴である特定のプロトコル(IEC 101、IEC 104、IEC 61850、OLE for Process Control Data Access)を使っていた。

制御システムを目標としたマルウェアの攻撃は、これまで4回のみ確認されている。うち2回が諜報活動、残り2回は妨害活動だという。2015年のウクライナの電力網攻撃は、ロシアによる攻撃であると言われた。制御システムを狙う攻撃の予行練習場になっていたようだ。

ジャーコフ氏は、この問題に関して「日本は電力に頼っているから、より大変という面もあり、2020年前後に安定した電力共有をできることも課題になる。早期に対処すべき重要な問題になるだろう」とした。

さらに、この3つの事件から共通したテーマを感じ取り、「日本もサイバー攻撃から学んで対処しないといけない」という提言で話を締めくくった。世界ではNation State hackingをするハッカーの統合が進み、組織数は減っているが、その技術力や作成するマルウェアの強力さは毎年増している。また政治や深刻な社会不安を導き出す、可能性も増しているという見解だ。