ESET/サイバーセキュリティ情報局

「私はロボットではありません」詐欺が急増中。偽の認証ページに注意!

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「急増する偽CAPTCHAによるマルウェア攻撃」を再編集したものです。

ボットではないことを証明するCAPTCHAを悪用した偽の認証ページを使ってマルウェアを拡散する手口が急増しています。その詳細について解説します。

ボットには数多くの問題があります。現在、インターネットトラフィックの半分以上をボットが占めており、GoogleのWebクローラーやフェッチャーなど、正当な目的で使用されるものもありますが、約4割は悪意のあるものとされています。ボットが持つ力は、炎上を狙ったソーシャルメディアの投稿から、DDoS(分散型サービス拒否)攻撃、過去に漏えいしたパスワードを利用したオンラインアカウントの乗っ取りまで、あらゆる目的に悪用が可能です。

そのため、ボットを阻止するための「CAPTCHAチャレンジ」と呼ばれる課題がWebサイトに表示されると、多くのユーザーはそのまま指示に従ってクリックしています。ボットを排除するためにすべき当然の行動ですが、必ずしもそうとは限りません。場合によっては、そのWebページ自体が偽物で、深刻なトラブルに巻き込まれる可能性があります。

例えば、最近爆発的に増えているソーシャルエンジニアリングの手法である「ClickFix」がこれに該当します。ClickFixは偽のCAPTCHA画像を使用して、情報窃取型マルウェア、ランサムウェア、リモートアクセスのためのトロイの木馬(RAT)、クリプトマイナー、さらには国家の支援を受けている攻撃者など、多様な脅威を拡散します。

CAPTCHAの脅威が有効である理由

CAPTCHAを悪用した脅威が機能する理由はいくつかあります。

・ユーザーがこのプロセスに慣れていること、そしてデジタル環境の安全性を確保する手段としてCAPTCHAが信頼されていることを悪用しています

・また、多くのユーザーはせっかちであり、目的のサイトにすぐにアクセスしようとする習性も悪用しています。目的のコンテンツにアクセスしようとしているユーザーは、その・邪魔となるCAPTCHAを早く終わらせようと、盲目的に指示に従う傾向があります

・オンラインで本人確認を行うために、複数のステップをクリックして進めることが慣習になっている点も利用しています。例えば、オンライン決済時などです

・悪意のある活動をユーザーおよびセキュリティソフトウェアから隠ぺいし、正規のWindowsツールを使用して検出を回避します

CAPTCHAの脅威の概要

悪意のあるCAPTCHAに遭遇する経路はさまざまです。フィッシングメール、テキストメッセージ、またはソーシャルメディアのメッセージに含まれる悪意のあるリンクをクリックさせられる可能性があります。AIが進化したことで、この脅威は拡大しています。攻撃者は生成AIを活用することで、この新たなソーシャルエンジニアリング攻撃の規模を拡大しているだけでなく、複数の言語でほぼ完璧な言語品質を実現しています。

または、ハッカーが悪意のある広告やコンテンツが埋め込まれた正規のサイトにランダムにアクセスする可能性もあります。このようなケースでは、ユーザーが操作しなくてもダウンロードされてしまうため、特に危険です。何か異常が発生したことに気付いた時には、手遅れになっているかもしれません。

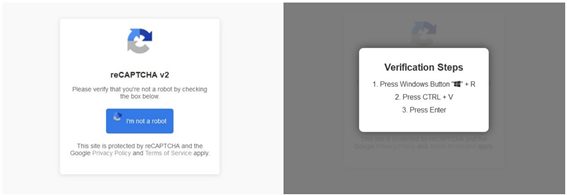

偽のreCAPTCHの例(出典:ESET脅威レポート 2025年上半期)

表示されるCAPTCHAボックスは、一見正規のように見えます。しかし、要求される操作には警戒する必要があります。通常のCAPTCHAタスク(類似した画像を識別する、あるいは何らかの方法で難読化されたテキストを入力する、など)ではなく、次のような特定のコマンドを実行するよう求められます。ユーザーがこのプロセスに慣れていること、そしてデジタル環境の安全性を確保する手段としてCAPTCHAが信頼されていることを悪用しています。

・人間であることを証明するためにクリックする

・Windowsキー+Rを押して「実行」を開く

・CTRL+Vを押して、マルウェアによってクリップボードにコピーされたコマンドを貼り付ける

・Enterキーを押して、上記のコマンドを実行する

このコマンドは、PowerShellやmshta.exeなどの正規のWindowsツールを起動し、外部サーバーから別の悪意のあるペイロードを追加でダウンロードする可能性があります。最終目的は通常、デバイスへの情報窃取型マルウェアのインストールです。

情報窃取型マルウェアは、コンピューターやスマートフォンからログイン情報、写真、連絡先、そのほかの機密データを収集して、ダークウェブで販売したり、アイデンティティ詐欺(なりすまし)に利用したりします。標的となるのはブラウザー、メールクライアント、暗号通貨ウォレット、アプリ、オペレーティングシステムそのもので、スクリーンショットの撮影、キーロギング、そのほかの方法でデータを収集します。

ある調査によると、2024年の情報窃取型マルウェアの被害者は少なくとも2,300万人で、その大半がWindowsシステムでした。20億件を超える被害者の認証情報が盗み出されました。情報窃取型マルウェアの亜種の中でも特に人気のある「Lumma Stealer」は、1,000万台にものぼるデバイスを侵害しました。その後、急拡大したこのMaas(サービスとしてのマルウェア)は、ESET社を含む国際的な取り組みによって解体されました。

CAPTCHAの脅威は、リモートアクセスのためのトロイの木馬(RAT)をインストールする可能性もあります。これは別の種類のマルウェアですが、標的マシンへのリモートアクセスを攻撃者に提供するよう設計されています。ある研究によると、2024年のインシデントの4%でAsyncRATが確認されました。このRATは2019年から活動しており、データ窃取やキーロギングなどを行っています。

CAPTCHAの脅威から身を守るために

情報窃取型マルウェアやRATなどの悪意のあるソフトウェアから身を守るには、以下の点を考慮してください。

・上記のような不審なCAPTCHAリクエストに注意してください

・突然表示されるCAPTCHAには注意してください

・OSおよびブラウザーのソフトウェアを常に最新の状態に保ち、古いバージョンに存在する脆弱性を悪用するマルウェアのリスクを最小限に抑えてください

・信頼できるベンダーのセキュリティソフトウェアをインストールし、常に最新の状態に保ってください。これを実行することで、マルウェアや不審な活動をブロックする効果が大幅に向上します

・偽のCAPTCHAを配信するマルウェアが含まれている可能性があるため、海賊版ソフトウェアのダウンロードはしないでください

・広告ブロッカーの使用を検討してください。これにより、悪意のあるオンライン広告を介して配信されるコンテンツが表示されるリスクを避けることができます

偽のCAPTCHAに騙されてしまった場合

上記の隠しコマンドを誤って実行してしまった場合には、以下の操作を行ってください。

・マルウェアスキャンを実行し、不正にダウンロードされた可能性のあるマルウェアを検出・削除してください

・インターネット接続を切断し、重要な写真やファイルをバックアップしてください

・コンピューターまたはデバイスを工場出荷時設定にリセットしてください

・パスワードをすべて変更し、パスワードマネージャーに保存した強固で一意の認証情報を使用してください

・すべてのアカウントで多要素認証(MFA)を有効にしてください。これにより、パスワードが盗まれた場合でも、アカウントにアクセスされなくなります

CAPTCHAの脅威に騙されたからといって、この世の終わりではありません。しかし、最悪の事態に陥った場合は、迅速に対応することが重要です。